Напреден стандард за шифрирање (порано познат како Rijndael) е еден од начините за шифрирање информации. Толку е безбеден што дури и бруталната сила не може да го скрши. Овој напреден стандард за шифрирање го користи Националната агенција за безбедност (НСА) заедно со повеќе индустрии, вклучително и онлајн банкарството. Значи, што е AES енкрипција и како функционира? Ајде да дознаеме!

Кратко резиме: Што е шифрирање AES-256? Шифрирањето AES-256 е начин да се чуваат тајните пораки или информации од луѓе кои не би требало да можат да ги видат. Шифрирањето AES-256 е како да имате супер силна брава на вашата кутија што може да се отвори само со многу специфичен клуч. Бравата е толку силна што би било многу тешко некој да ја скрши и да ја отвори кутијата без вистинскиот клуч.

Што е AES шифрирање?

AES е стандардот за шифрирање податоци денес. Тоа е неспоредливо во количината на безбедност и заштита што ги нуди.

Ајде да разложиме што е тоа е. AES е а

- Симетрично шифрирање на клучот

- Блокирајте шифрирање

Симетрично наспроти асиметрично шифрирање

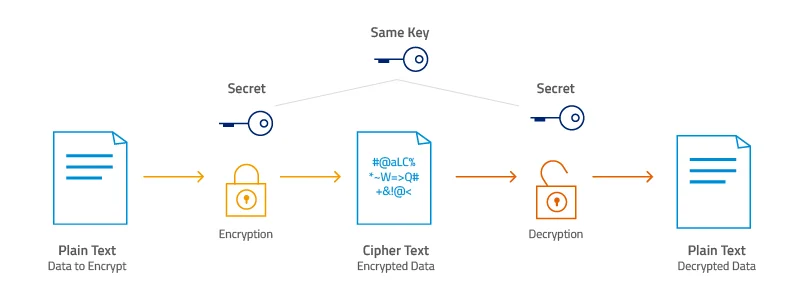

AES е а симетричен тип на шифрирање.

„Симетрично“ значи дека го користи истиот клуч и за шифрирање и за дешифрирање информации Покрај тоа, и на испраќач и примач од податоците потребна е копија од неа за да се дешифрира шифрата.

Од друга страна, асиметричен клучните системи користат а различен клуч за секој од двата процеса: шифрирање и дешифрирање.

А.предноста на симетричните системи како што се AES многу побрзо од асиметрично оние. Ова е затоа што алгоритмите за симетрични клучеви бараат помала компјутерска моќ.

Затоа најдобро се користат асиметричните клучеви надворешни трансфери на датотеки. Симетричните копчиња се подобри за внатрешно шифрирање.

Што се блок шифри?

Следно, AES е исто така она што технолошкиот свет го нарекува a „Блокирај шифра“.

Се нарекува „блок“ затоа што овој тип на шифра ги дели информациите што треба да се шифрираат (познат како обичен текст) во делови наречени блокови.

Да бидеме поконкретни, AES користи a Големина на блок од 128 бити.

Ова значи дека податоците се поделени на a низа четири по четири што содржи 16 бајти. Секој бајт содржи осум бита.

Оттука, 16 бајти помножени со 8 бита добиваат a вкупно 128 бита во секој блок.

Без разлика на оваа поделба, на големината на шифрираните податоци останува иста. Со други зборови, 128 бита обичен текст дава 128 бита шифриран текст.

Тајната на алгоритмот AES

Сега држете се за капите бидејќи еве каде станува интересно.

Џоан Дејмен и Винсент Рајмен донесоа брилијантна одлука да го користат Замена за пермутациона мрежа (SPN) алгоритам.

SPN работи со аплицирање повеќекратни кругови на проширување на клучот за шифрирање податоци.

Почетниот клуч се користи за создавање a серија на нови клучеви наречени „округли клучеви“.

Подоцна ќе дознаеме повеќе за тоа како се генерираат овие тркалезни клучеви. Доволно е да се каже дека повеќекратните кругови на модификација генерираат нов круг клуч секој пат.

Со секој изминат круг, податоците стануваат се побезбедни и станува потешко да се прекине шифрирањето.

Зошто?

Бидејќи овие кругови за шифрирање го прават AES непробоен! Има само премногу кругови дека хакерите треба да се пробијат за да го дешифрираат.

Ставете го вака: На суперкомпјутерот ќе му требаат повеќе години од претпоставената старост на универзумот за да пробие AES код.

До денес, AES е практично без закани.

Различните должини на клучните

Има три должини на клучеви за шифрирање AES.

Секоја должина на копчињата има различен број на можни комбинации на копчиња:

- Должина на клучот од 128 бити: 3.4 x 1038

- Должина на клучот од 192 бити: 6.2 x 1057

- Должина на клучот од 256 бити: 1.1 x 1077

Додека должината на клучот на овој метод на шифрирање варира, нејзината големина на блок - 128-бити (или 16 бајти) – останува иста.

Зошто е разликата во големината на клучот? Се е до практичност.

Да земеме една апликација на пример. Ако користи 256-битен AES наместо AES 128, тоа ќе го направи бараат поголема компјутерска моќ.

Практичниот ефект е дека ќе бараат повеќе сурова моќност од вашата батерија, така што вашиот телефон ќе изумре побрзо.

Значи, додека се користи AES 256-битна шифрирање е златен стандард, едноставно не е изводливо за секојдневна употреба.

Каде се користи напредниот стандард за шифрирање (AES)?

AES е еден од најдоверливите системи во светот. Широко е прифатен во повеќе индустрии на кои им треба екстремно високи нивоа на безбедност.

Денес, AES библиотеки се создадени за бројни програмски јазици, вклучувајќи C, C++, Java, Javascript и Python.

Стандардот за шифрирање AES се користи и од различни програми за компресија на датотеки вклучувајќи 7 Zip, WinZip и RAR, и системи за шифрирање на дискови како BitLocker и FileVault; и датотечни системи како NTFS.

Можеби веќе сте го користеле во секојдневниот живот без да забележите!

AES е витална алатка во шифрирање на базата на податоци VPN системи.

Ако се потпирате на менаџерите со лозинки за да ги запомнат вашите ингеренции за најавување за вашите повеќе сметки, веројатно веќе сте наишле на AES!

Оние апликации за пораки што ги користите, како WhatsApp и Facebook Messenger? Да, тие го користат и ова.

Дури и видео игри како Grand Theft Auto IV користете AES за заштита од хакери.

Интегриран е комплет со инструкции AES сите процесори Intel и AMD, така што вашиот компјутер или лаптоп веќе го има вградено без да мора да правите ништо.

И, се разбира, да не заборавиме на вашите апликации банка создаден за да ви овозможи да управувате со вашите финансии онлајн.

Откако ќе дознаете како функционира шифрирањето AES, ќе дишете многу полесно со знаење дека вашите информации се во сигурни раце!

Историја на AES енкрипција

AES започна како одговор на американската влада потреби.

Назад во 1977 година, федералните агенции ќе се потпрат на Дata стандард за шифрирање (DES) како нивен примарен алгоритам за шифрирање.

Сепак, до 1990-тите, DES веќе не беше доволно безбеден бидејќи можеше само да се пробие 22 часови.

Така, владата објави а јавен конкурс да се најде нов систем кој траеше повеќе од 5 години.

на корист од овој отворен процес беше дека секој од поднесените алгоритми за шифрирање може да биде подложен на јавна безбедност. Ова значеше дека владата може да биде 100% сигурно дека нивниот победнички систем немал задна врата.

Покрај тоа, бидејќи беа вклучени повеќе умови и очи, владата ги максимизираше своите шанси за тоа идентификување и поправање на недостатоците.

КОНЕЧНО, на Рајндаел шифрата (познат како денешен Напреден стандард за шифрирање) беше крунисан за шампион.

Ријндаел го добил името по двајцата белгиски криптографи кои го создале, Винсент Рајмен и Џоан Дејмен.

Во 2002 година, беше преименуван во Напреден стандард за шифрирање и објавена од Американскиот Национален институт за стандарди и технологија (NIST).

НСА го одобри алгоритмот AES за неговата способност и безбедност за ракување строго доверливи информации. ОВА го стави AES на картата.

Оттогаш, AES стана iиндустриски стандард за шифрирање.

Неговата отворена природа значи дека софтверот AES може да биде се користи и за јавни и приватни, комерцијални и некомерцијални апликации.

Како работи AES 256?

Енкрипцијата и дешифрирањето се основните градежни блокови на модерната безбедност на податоците.

Шифрирањето вклучува трансформација на обичен текст во шифриран текст, додека дешифрирањето е обратен процес на трансформирање на шифрениот текст назад во обичен текст.

За да се постигне ова, алгоритмите за шифрирање користат комбинација од чекори за обработка, вклучувајќи операции за замена и пермутација, кои работат на низа на состојби.

Низата на состојби е изменета со серија кружни верзии, при што бројот на кругови се одредува според големината на клучот за шифрирање и големината на бит блокот на алгоритмот.

Клучот за шифрирање и клучот за дешифрирање се потребни за да се трансформираат податоците, при што клучот за шифрирање се користи за генерирање на шифриран текст и клучот за дешифрирање што се користи за генерирање на оригиналниот обичен текст.

Напредниот стандард за шифрирање (AES) користи процес на проширување за да генерира распоред на клучеви и мрежна структура која вклучува операции за замена на бајти и пермутација за да се постигне заштита на податоците.

Досега, знаеме дека овие алгоритми за шифрирање ги мешаат информациите што ги заштитуваат и ги претвораат во случаен хаос.

Мислам, основниот принцип на целото шифрирање is секоја единица на податоци ќе биде заменета со друга, во зависност од безбедносниот клуч.

Но што точно го прави AES шифрирањето доволно безбедно за да се смета за индустриски стандард?

Преглед на процесот

Во денешното дигитално доба, безбедноста на интернетот и безбедноста на податоците станаа главен приоритет и за поединците и за организациите.

Владите ширум светот, исто така, ставаат силен акцент на заштитата на нивните чувствителни информации и користат различни безбедносни мерки за да го направат тоа.

Една таква мерка е употребата на напредни техники за шифрирање за да се заштитат податоците на корисниците.

Шифрирањето помага да се заштитат податоците во мирување и во транзит со конвертирање во нечитлив шифриран текст кој може да се дешифрира само со клуч.

Со користење на шифрирање за заштита на податоците, владите и другите организации можат да се погрижат чувствителните информации да останат безбедни и доверливи, дури и ако паднат во погрешни раце.

Јачината на шифрирањето зависи од различни фактори како што се должината на шифрата, бројот на кругови и безбедноста на шифрата.

Без разлика дали се работи за бајт или бит податоци, шифрирањето игра клучна улога во одржувањето на безбедноста и доверливоста на податоците.

Алгоритмот за шифрирање AES поминува низ повеќе кругови на шифрирање. Може дури и да помине низ 9, 11 или 13 рунди од ова.

Секој круг ги вклучува истите чекори подолу.

- Поделете ги податоците во блокови.

- Проширување на клучот.

- Додадете го кружниот клуч.

- Замена/замена на бајтите.

- Поместете ги редовите.

- Измешајте ги колоните.

- Повторно додадете кружен клуч.

- Направете го тоа одново.

По последниот круг, алгоритмот ќе помине низ уште еден круг. Во овој сет, алгоритмот ќе ги направи чекорите од 1 до 7 освен чекор 6

Го менува 6-тиот чекор затоа што нема да направи многу во овој момент. Запомнете дека веќе е поминато низ овој процес повеќе пати.

Значи, повторување на чекор 6 би било вишок. Количината на процесорска моќ што е потребна за повторно да се измешаат колоните едноставно не вреди повеќе не ги менува значително податоците.

Во овој момент, податоците веќе ќе поминат низ следните кругови:

- 128-битен клуч: 10 круга

- 192-битен клуч: 12 круга

- 256-битен клуч: 14 круга

Излезот?

А рандом збир на измешани ликови тоа нема да има смисла за секој кој го нема клучот AES.

Поглед во длабочина

Сега имате идеја за тоа како е направена оваа симетрична блок-шифра. Ајде да одиме во повеќе детали.

Прво, овие алгоритми за шифрирање го додаваат почетниот клуч во блокот со помош на ан XOR („ексклузивна или“) шифра.

Оваа шифра е операција вградена во процесорски хардвер.

Потоа, секој бајт на податоци е заменети со друг.

Оваа КЛУЧНИ чекор ќе следи однапред одредена табела наречена Клучниот распоред на Ријндаел да се утврди како се прави секоја замена.

Сега, имате сет од нови 128-битни тркалезни клучеви кои веќе се хаос од измешани букви.

Трето, време е да се помине низ првиот круг на AES шифрирање. Алгоритмот ќе го додаде почетниот клуч на новите тркалезни копчиња.

Сега го имате своето вториот случајна шифра.

Четврто, алгоритам го заменува секој бајт со шифра според S-кутијата Rijndael.

Сега, време е да поместување на редовите од низата 4×4.

- Првиот ред останува таму каде што е.

- Вториот ред се поместува за едно место налево.

- Третиот ред е префрлен на две празни места.

- Конечно, четвртиот е поместен за три простори.

Шесто, секоја колона ќе се множи со претходно дефинирана матрица која повторно ќе ви даде a нов блок код.

Нема да навлегуваме во детали бидејќи ова е исклучително комплициран процес кој бара тони напредна математика.

Само знајте дека колоните на шифрата се измешани и комбинирани за да се дојде до друг блок.

Конечно, ќе го додаде кружниот клуч во блокот (слично како што беше почетниот клуч во третиот чекор).

Потоа, исплакнете и повторете врз основа на бројот на кругови што треба да ги направите.

Процесот продолжува уште неколку пати, давајќи ви шифриран текст радикално различни од обичниот текст.

За да го дешифрирате, направете ја целата работа обратно!

Секоја фаза од алгоритмот за шифрирање AES служи важна функција.

Зошто сите чекори?

Користењето различен клуч за секој круг ви дава многу покомплексен резултат, чувајќи ги вашите податоци безбедни од каков било напад со брутална сила, без оглед на големината на клучот што ја користите.

Процесот на замена на бајти ги модифицира податоците на нелинеарен начин. Ова се крие односот помеѓу оригиналот и шифрираното содржина.

Поместувањето на редовите и мешањето на колоните ќе дифузни податоци. Поместувањето ги дифузира податоците хоризонтално, додека мешањето го прави тоа вертикално.

Со транспонирање на бајти, ќе добиете многу покомплицирано шифрирање.

Резултатот е неверојатно софистицирана форма на шифрирање што не може да се хакира освен ако го имате тајниот клуч.

Дали шифрирањето AES е безбедно?

Ако нашиот опис на процесот не е доволен за да ве натера да верувате во моќта на клучот AES, ајде да нурнеме во тоа колку е безбеден AES.

Како што рековме на почетокот, Националниот институт за стандарди и технологија (NIST) избра три вида на AES: 128-битни AES, 192-битни и 256-битни клучеви.

Секој тип сè уште ги користи истите 128-битни блокови, но тие се разликуваат во 2 работи.

Должина на клучот

на прва разлика лежи во должината на секое од бит-копчињата.

Како најдолго, АЕС 256-битното шифрирање го обезбедува најсилното ниво на шифрирање.

Ова е затоа што за 256-битна AES шифрирање ќе треба хакер да се обиде 2256 различни комбинации за да се осигура дека е вклучена вистинската.

Ние треба да се нагласи оваа бројка е астрономски голем. Тоа е вкупно 78 цифри!

Ако сè уште не разбирате колку е голем, ајде да го ставиме вака. Толку е голем што е експоненцијално поголема од бројот на атоми во набљудуваниот универзум.

Очигледно, во интерес на заштитата на националната безбедност и другите податоци, владата на САД бара процес на шифрирање од 128 или 256 бити за чувствителни податоци.

AES-256, кој има а должина на клучот од 256 бита, ја поддржува најголемата големина на битот и е практично нераскинлив со брутална сила врз основа на тековните стандарди за компјутерска моќ, што го прави, од денес, најсилниот стандард за шифрирање што постои.

| Големина на клучот | Можни комбинации |

| 1 малку | 2 |

| 2 битови | 4 |

| 4 битови | 16 |

| 8 битови | 256 |

| 16 битови | 65536 |

| 32 битови | X 4.2 109 |

| 56 бита (DES) | X 7.2 1016 |

| 64 битови | X 1.8 1019 |

| 128 бита (AES) | X 3.4 1038 |

| 192 бита (AES) | X 6.2 1057 |

| 256 бита (AES) | X 1.1 1077 |

Кругови за шифрирање

на втора разлика помеѓу овие три сорти AES е во бројот на кругови на шифрирање низ кои поминува.

128-битна AES шифрирање користи 10 круга, AES 192 користи 12 круга, и AES 256 користи 14 круга.

Како што веројатно претпоставувате, колку повеќе кругови користите, толку шифрирањето станува покомплексно. Ова е главно она што го прави AES 256 најсигурната имплементација на AES.

Фати

Подолг клуч и повеќе кругови ќе бараат повисоки перформанси и повеќе ресурси/моќ.

AES 256 користи 40% повеќе системски ресурси отколку AES 192.

Ова е причината зошто 256-битниот стандард за напредно шифрирање е најдобар за средини со висока чувствителност, како владата кога се занимава со чувствителни податоци.

Ова се случаите каде што безбедноста е поважна од брзината или моќноста.

Дали хакерите можат да го пробијат AES 256?

на стариот 56-битниот DES клуч може да се скрши за помалку од еден ден. Но, за AES? Ќе биде потребно милијарди години да се пробие користејќи ја компјутерската технологија што ја имаме денес.

Хакерите би биле глупави дури и да се обидат да направат ваков тип на напад.

Тоа што е кажано, мора да признаеме ниеден систем за шифрирање не е целосно безбеден.

Истражувачите кои го истражувале AES пронајдоа неколку потенцијални начини да влезат.

Закана # 1: Напади поврзани со клучеви

Во 2009 година, тие открија можен напад со поврзан клуч. Наместо брутална сила, овие напади ќе насочете го самиот клуч за шифрирање.

Овој тип на криптоанализа ќе се обиде да ја пробие шифрата со набљудување како таа работи користејќи различни клучеви.

За среќа, нападот со поврзаниот клуч е само закана на AES системи. Единствениот начин на кој може да функционира е ако хакерот ја знае (или се сомнева) врската помеѓу две групи клучеви.

Бидете сигурни, криптографите брзо ја подобрија сложеноста на распоредот на клучеви AES по овие напади за да ги спречат.

Закана # 2: Напад со познат клуч

За разлика од бруталната сила, овој напад употреби а познат клуч да се дешифрира структурата на шифрирањето.

Сепак, хакирањето беше насочено само кон верзијата со осум круга на AES 128, не стандардната верзија со 10 круга. Сепак, ова не е голема закана.

Закана # 3: Напади од страничен канал

Ова е главниот ризик со кој се соочува AES. Работи со тоа што се обидува да подигнете какви било информации системот протекува.

Хакерите можат да слушаат звуци, електромагнетни сигнали, информации за времето или потрошувачка на енергија да се обиде и да открие како функционираат безбедносните алгоритми.

Најдобар начин да се спречат нападите на страничните канали е преку отстранување на протекување информации или маскирање на протечените податоци (со генерирање дополнителни електромагнетни сигнали или звуци).

Закана # 4: Откривање на клучот

Ова е доволно лесно да се докаже со следново:

- Јаки лозинки

- Автентикација на повеќе фактори

- Заштитени идови

- Антивирусен софтвер

Згора на тоа, едуцирајте ги вашите вработени против социјалниот инженеринг и нападите на фишинг.

Предностите на шифрирањето AES

Кога станува збор за шифрирање, управувањето со клучеви е од клучно значење. AES, на пример, користи различни големини на клучеви, при што најчесто се користат 128, 192 и 256 бита.

Процесот на селекција на клучот вклучува генерирање на безбеден клуч заснован на збир на правила, како што се случајност и непредвидливост.

Дополнително, клучевите за шифрирање, познати и како шифрирани клучеви, се користат за шифрирање и дешифрирање на податоците. Напредниот процес на шифрирање вклучува и кружен клуч, кој се генерира од оригиналниот клуч за време на процесот на шифрирање.

Сепак, нападот за обновување на клучот или напад на страничен канал може да ја загрози безбедноста на системот за шифрирање.

Ова е причината зошто безбедносните системи често користат шифрирање од воена класа и автентикација со повеќе фактори за да обезбедат највисоко ниво на заштита.

Процесот на шифрирање на AES е релативно лесен за разбирање. Ова овозможува лесна имплементација, како и навистина брзо време на шифрирање и дешифрирање.

Покрај тоа, AES бара помалку меморија од другите видови шифрирање (како DES).

Конечно, секогаш кога ви треба дополнителен слој на безбедност, можете длесно комбинирајте го AES со различни безбедносни протоколи како WPA2 или дури и други видови на шифрирање како SSL.

AES против ChaCha20

AES има некои ограничувања што другите видови шифрирање се обидоа да ги пополнат.

Иако AES е фантастичен за повеќето модерни компјутери, тоа е не е вграден во нашите телефони или таблети.

Ова е причината зошто AES обично се имплементира преку софтвер (наместо хардвер) на мобилни уреди.

Сепак, софтверската имплементација на AES зазема премногу траење на батеријата.

ChaCha20 исто така користи 256-битни клучеви. Развиен е од неколку инженери од Google да се пополни оваа празнина.

Предности на ChaCha20:

- Повеќе пријателски на процесорот

- Полесно за спроведување

- Потребна е помала енергија

- Посигурен од напади на кеш-тајминг

- Тоа е исто така 256-битен клуч

AES против Twofish

Twofish беше еден од финалистите на натпреварот што владата го одржа за замена на DE.

Наместо блоковите, Twofish користи мрежа Feistel. Ова значи дека е слична, но посложена верзија на постари стандарди како DES.

До денес, Twofish останува непрекинат. Ова е причината зошто многумина велат дека е побезбеден од AES, со оглед на потенцијалните закани што ги споменавме претходно.

Главната разлика е во тоа што AES го менува бројот на кругови на шифрирање во зависност од должината на клучот, додека Twofish го задржува на константа од 16 кругови.

Сепак, Twofish бара повеќе меморија и моќ во споредба со AES, што е негов најголем пад кога станува збор за користење на мобилни или компјутерски уреди од пониска класа.

Често поставувани прашања

Заклучок

Ако AES 256 битното шифрирање е доволно добро за Националната агенција за безбедност, ние сме повеќе од подготвени да веруваме во нејзината безбедност.

И покрај многуте технологии достапни денес, AES останува на врвот на пакетот. Тоа е доволно добро за секоја компанија да го користи за своите строго доверливи информации.

Референци

- https://www.atpinc.com/blog/what-is-aes-256-encryption

- https://www.samiam.org/key-schedule.html

- https://www.youtube.com/watch?v=vFXgbEL7DhI

- https://digitalguardian.com/blog/social-engineering-attacks-common-techniques-how-prevent-attack

- https://www.consumer.ftc.gov/articles/how-recognize-and-avoid-phishing-scams