Si vous êtes un webmaster qui gère un blog ou un site Web sur WordPress, il y a de fortes chances que la sécurité Web soit l'une de vos principales priorités. Tant que votre domaine est compatible avec Cloudflare, vous pouvez ajouter WordPress-règles de pare-feu Cloudflare spécifiques pour améliorer la sécurité de votre site et même prévenir les attaques bien avant qu'elles n'atteignent votre serveur.

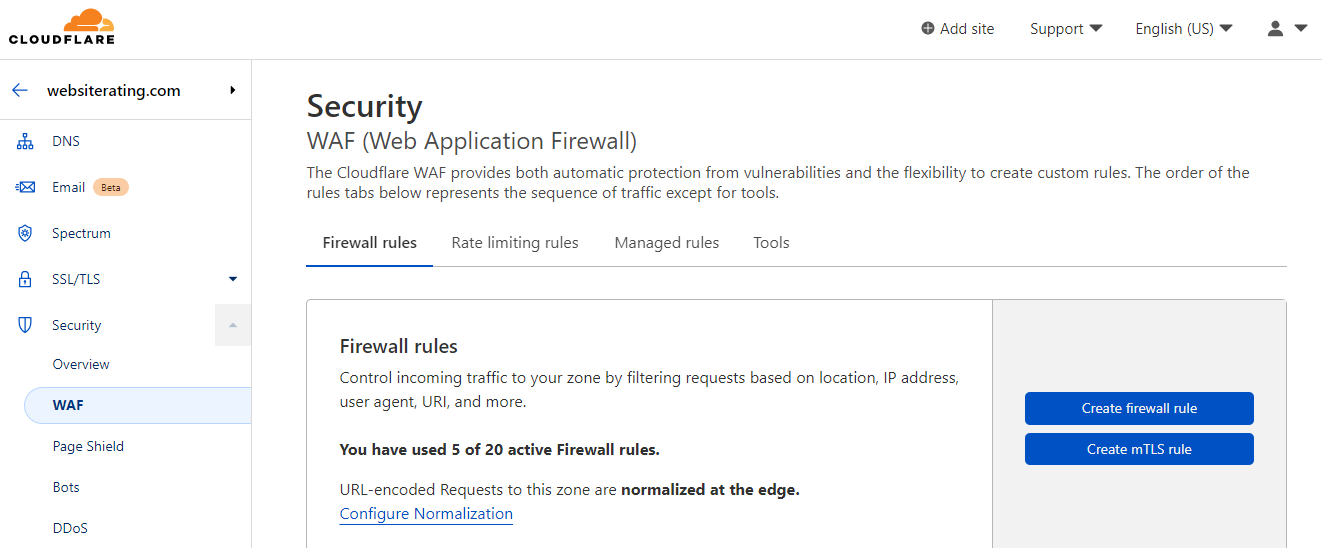

Si vous utilisez le forfait gratuit de Cloudflare, vous avez la possibilité d'ajouter 5 règles (le forfait pro vous en donne 20).

Cloudflare facilite et accélère la création de règles de pare-feu, et chaque règle offre une flexibilité impressionnante : non seulement vous pouvez faire beaucoup avec chaque règle, mais les règles peuvent souvent être consolidées, libérant ainsi de l'espace pour que vous puissiez en faire encore plus.

Dans cet article, j'examinerai en détail certaines des différentes règles de pare-feu que vous pourriez appliquer pour compléter et améliorer votre WordPress fonctionnalités de sécurité existantes du site.

Résumé : Comment protéger votre WordPress site Web avec pare-feu Cloudflare

- Pare-feu d'application Web (WAF) de Cloudflare est un outil logiciel qui vous permet de protéger votre WordPress en ligne.

- Les règles de pare-feu Cloudflare vous permettent demandes de liste noire ou de liste blanche selon des critères flexibles que vous définissez.

- À créer une protection hermétique pour votre WordPress site, avec Cloudflare, vous pouvez : ajouter votre propre adresse IP à la liste blanche, protéger votre zone d'administration, bloquer les visiteurs par région ou par pays, bloquer les robots malveillants et les attaques par force brute, bloquer les attaques XML-RPC et empêcher le spam de commentaires.

Ajoutez votre propre adresse IP à la liste blanche

Pour éviter les problèmes en cours de route, la mise en liste blanche de l'adresse IP de votre propre site Web devrait être la première tâche de votre liste before vous activez toutes les règles de pare-feu.

Pourquoi et comment ajouter votre adresse IP à la liste blanche dans Cloudflare

C'est principalement parce que vous pourriez vous retrouver exclu de votre propre site Web si vous choisissez de bloquer votre WordPress zone d'administration des autres.

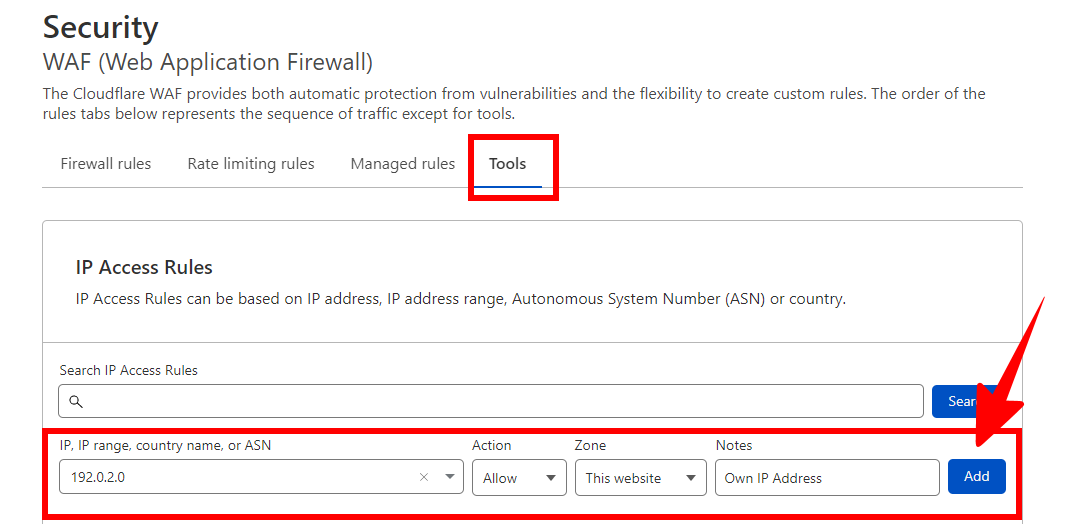

Pour ajouter l'adresse IP de votre site Web à la liste blanche, accédez à la section Sécurité de votre tableau de bord Cloudflare et sélectionnez « WAF ». Cliquez ensuite sur "Outils" et entrez votre adresse IP dans la case "Règles d'accès IP", puis choisissez "liste blanche" dans le menu déroulant.

Pour trouver votre adresse IP, vous pouvez faire un Google recherchez "quelle est mon IP" et il renverra votre adresse IPv4, et si vous avez besoin de votre IPv6, vous pouvez aller à https://www.whatismyip.com/

Rappelez-vous que si votre adresse IP change, vous devrez ressaisir/mettre sur liste blanche votre nouvelle adresse IP pour éviter d'être bloqué hors de votre zone d'administration.

En plus de mettre en liste blanche l'adresse IP exacte de votre site, vous pouvez également choisir de mettre sur liste blanche toute votre plage d'adresses IP.

Si vous avez une adresse IP dynamique (c'est-à-dire une adresse IP qui est configurée pour changer légèrement en permanence), c'est certainement le meilleur choix pour vous, car la rentrée et la liste blanche constantes de nouvelles adresses IP seraient très pénibles.

Vous pouvez aussi vous liste blanche de tout votre pays.

C'est certainement l'option la moins sécurisée car elle laisse potentiellement votre zone d'administration ouverte aux attaques provenant de votre pays.

Toutefois, si vous voyagez beaucoup pour le travail et que vous vous retrouvez souvent à accéder à votre WordPress site à partir de différentes connexions Wi-Fi, la liste blanche de votre pays peut être l'option la plus pratique pour vous.

Gardez à l'esprit que toute adresse IP ou pays que vous avez ajouté à la liste blanche sera exempté de toutes les autres règles de pare-feu, et vous n'avez donc pas à vous soucier de définir des exceptions individuelles avec chaque règle.

Protéger WordPress Tableau de bord (la zone WP-Admin)

Maintenant que vous avez ajouté votre adresse IP et/ou votre pays à la liste blanche, il est temps pour verrouiller étroitement votre tableau de bord wp-admin afin que vous seul puissiez y accéder.

Pourquoi et comment protéger le WordPress Tableau de bord dans Cloudflare

Il va sans dire que vous ne voulez pas que des étrangers inconnus puissent accéder à votre zone d'administration et apporter des modifications à votre insu ou sans votre permission.

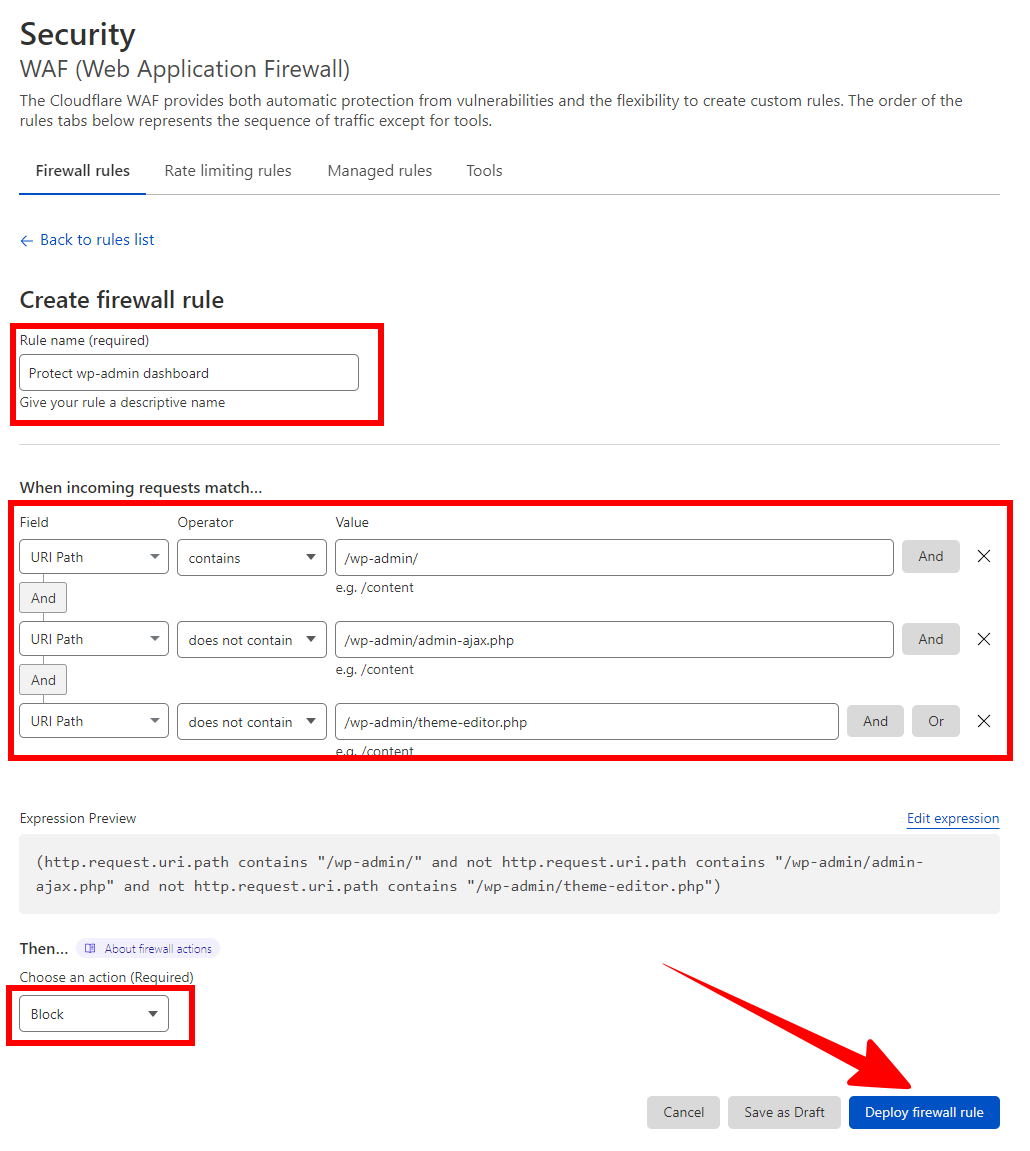

En tant que tel, vous devrez créer une règle de pare-feu qui empêche l'accès extérieur à votre tableau de bord.

Toutefois, before vous verrouillez votre WordPress tableau de bord, vous devrez faire deux exceptions importantes.

- /wp-admin/admin-ajax.php. Cette commande permet à votre site Web d'afficher du contenu dynamique et doit donc être accessible de l'extérieur par certains plugins pour fonctionner. En tant que tel, même s'il est stocké dans le dossier /wp-admin/, il doit être accessible de l'extérieur si vous ne voulez pas que votre site Web affiche des messages d'erreur aux visiteurs.

- /wp-admin/theme-editor.php. Cette commande permet WordPress pour exécuter une vérification des erreurs chaque fois que vous modifiez ou modifiez le thème de votre site. Si vous omettez de l'ajouter comme exception, vos modifications ne seront pas enregistrées et vous recevrez un message d'erreur indiquant "Impossible de communiquer avec le site pour vérifier les erreurs fatales".

Pour créer une règle de pare-feu, allez d'abord dans Sécurité > WAF dans votre tableau de bord Cloudflare, puis cliquez sur le bouton « Créer une règle de pare-feu ».

Pour ajouter ces exceptions lors de la protection de votre zone de tableau de bord wp-admin, vous devrez créer cette règle :

- Champ : chemin URI

- Opérateur : contient

- Valeur : /wp-admin/

[ET]

- Champ : chemin URI

- Opérateur : ne contient pas

- Valeur : /wp-admin/admin-ajax.php

[ET]

- Champ : chemin URI

- Opérateur : ne contient pas

- Valeur : /wp-admin/theme-editor.php

[Action : Bloquer]

Lorsque vous avez terminé, cliquez "Déployer" pour définir votre règle de pare-feu.

Alternativement, vous pouvez cliquer sur "Modifier l'expression" et coller ce qui suit dans :

(http.request.uri.path contains "/wp-admin/" and not http.request.uri.path contains "/wp-admin/admin-ajax.php" and not http.request.uri.path contains "/wp-admin/theme-editor.php")

Bloquer les pays/continents

Tout comme vous pouvez ajouter un pays à la liste blanche pour accéder à votre tableau de bord d'administration.

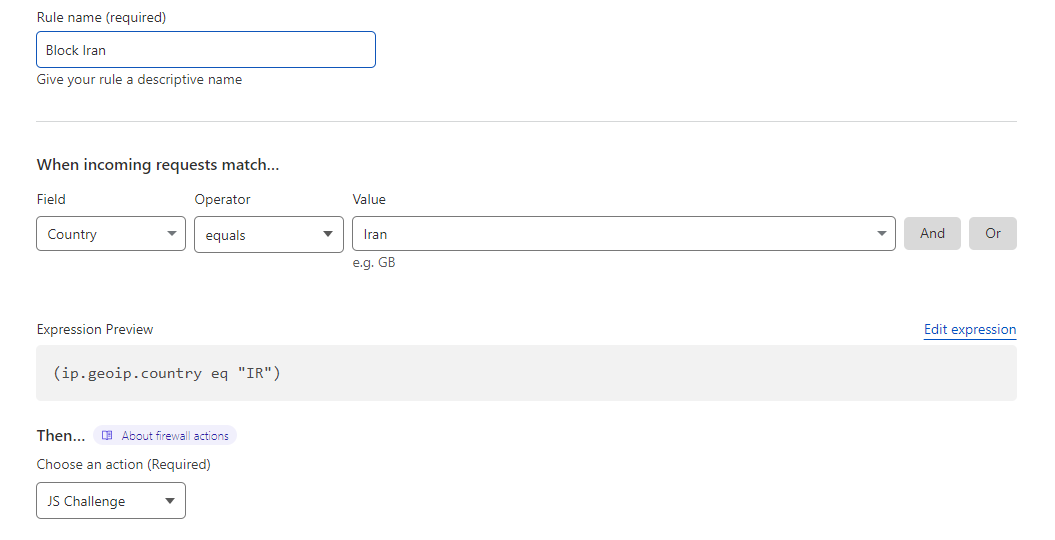

Vous pouvez aussi vous définissez une règle de pare-feu pour mettre sur liste noire des pays et même des continents entiers pour qu'ils ne voient pas ou n'accèdent pas à votre site.

Pourquoi et comment bloquer des pays/continents dans Cloudflare

Pourquoi voudriez-vous empêcher un pays ou un continent entier d'accéder à votre site ?

Eh bien, si votre site Web dessert un pays ou une région géographique en particulier et n'est pas pertinent à l'échelle mondiale, alors bloquer l'accès depuis des pays et/ou continents non pertinents est un moyen simple de limiter le risque d'attaques de logiciels malveillants et de trafic malveillant provenant de l'étranger, sans jamais bloquer l'accès au public cible légitime de votre site Web.

Pour créer cette règle, vous devrez à nouveau ouvrir votre tableau de bord Cloudflare et accéder à Sécurité > WAF > Créer une règle de pare-feu.

Pour modifier les paramètres afin d'autoriser uniquement certains pays, saisissez ce qui suit :

- Champ : Pays ou Continent

- Opérateur : "Est dans"

- Valeur : Choisissez les pays ou continents que vous souhaitez whitelist

(Remarque : si vous souhaitez autoriser le trafic à partir d'un seul pays, vous pouvez saisir "égal à" comme opérateur.)

Si vous choisissez de bloquer des pays ou des continents spécifiques à la place, saisissez ce qui suit :

- Champ : Pays ou Continent

- Opérateur : "N'est pas dans"

- Valeur : Choisissez les pays ou continents que vous souhaitez bloc

Remarque : cette règle peut se retourner contre vous si vous avez besoin d'une assistance technique et que l'équipe d'assistance de votre hébergeur est située dans un pays ou un continent que vous avez bloqué.

Ce ne sera probablement pas un problème pour la plupart des gens, mais c'est quelque chose dont vous devez être conscient.

Voici un exemple de comment refuser l'accès à votre site à partir d'un certain pays, où les utilisateurs de ce pays voient un Défi JavaScript avant d'essayer d'accéder à votre site.

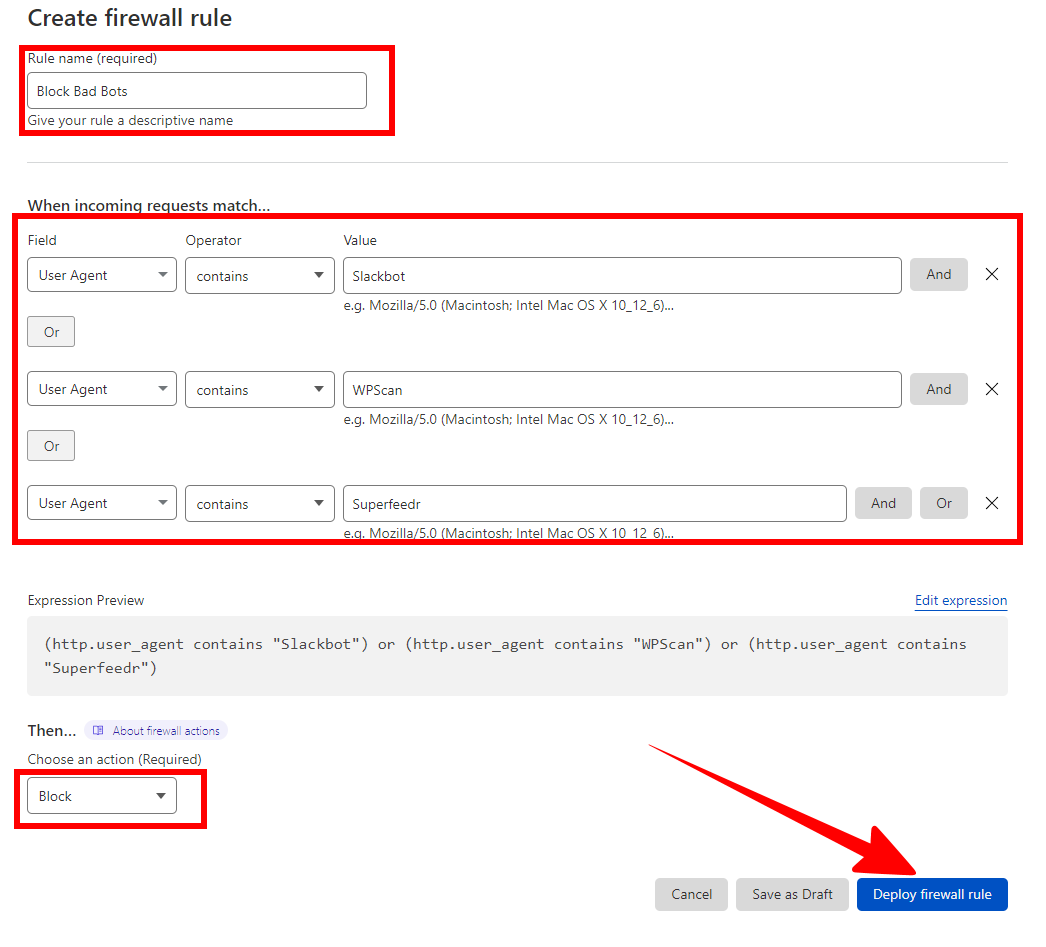

Bloquer les robots malveillants

En fonction de leur agent utilisateur, Cloudflare vous permet de bloquer l'accès aux robots malveillants qui tentent de pénétrer votre site.

Si vous utilisez déjà la 7G, vous n'avez pas à vous soucier de définir cette règle : le WAF 7G bloque les menaces au niveau du serveur en se référant à une liste complète de bots malveillants.

Cependant, si vous n'utilisez pas la 7G, vous voudrez configurer une règle de pare-feu qui identifie et bloque les mauvais bots avant qu'ils ne causent des dommages.

Pourquoi et comment bloquer les bad bots dans Cloudflare

Comme d'habitude, accédez d'abord à votre tableau de bord Cloudflare et accédez à Sécurité > WAF > Créer une règle de pare-feu.

Ensuite, définissez votre expression de règle de pare-feu comme suit :

- Champ : Agent utilisateur

- Opérateur : "Égal à" ou "Contient"

- Valeur : le nom du bot malveillant ou de l'agent malveillant que vous souhaitez bloquer

Tout comme pour les pays bloquants, les bots peuvent être bloqués individuellement par leur nom. Pour bloquer plus d'un bot en même temps, utilisez l'option "OU" à droite pour ajouter des bots supplémentaires à la liste.

Puis cliquez sur le "Déployer" bouton lorsque vous avez terminé.

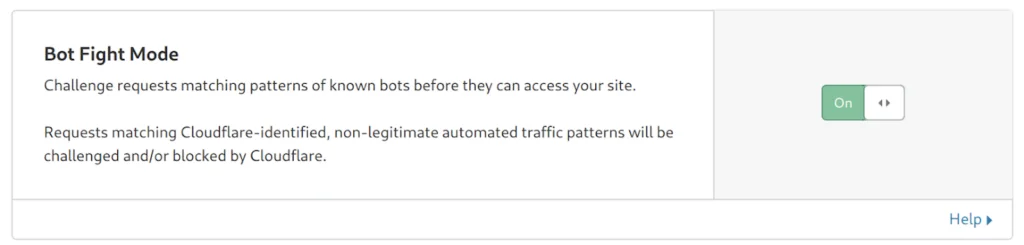

Cependant, le blocage manuel des mauvais bots est devenu redondant depuis le lancement de Cloudflare "Mode de combat de robots" pour tous les utilisateurs gratuits.

ainsi que le "Mode de combat Super Bot" pour les utilisateurs du plan Pro ou Business.

Cela signifie que les mauvais bots sont désormais bloqués automatiquement pour tous les types d'utilisateurs de Cloudflare.

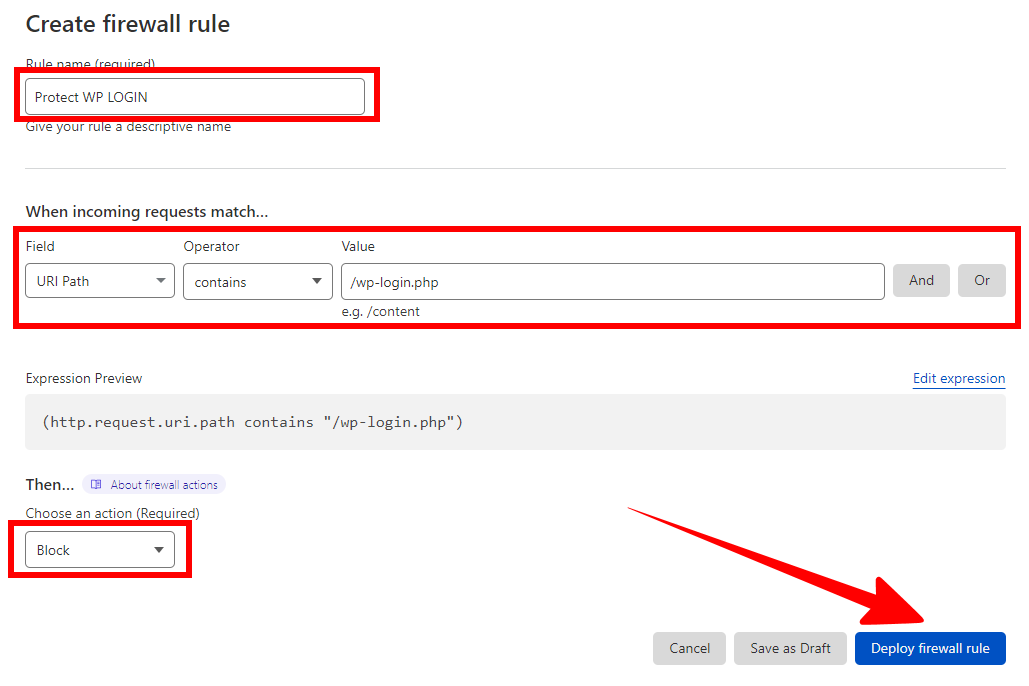

Bloquer les attaques par force brute (wp-login.php)

Les attaques par force brute, également connues sous le nom d'attaques wp-login, sont les attaques les plus courantes visant à WordPress sites.

En fait, si vous regardez les journaux de votre serveur, vous trouverez probablement des preuves de telles attaques sous la forme d'adresses IP provenant de différents endroits dans le monde essayant d'accéder à votre fichier wp-login.php.

Heureusement, Cloudflare vous permet de définir une règle de pare-feu pour bloquer avec succès les attaques par force brute.

Pourquoi et comment protéger wp-login.php dans Cloudflare

Bien que la plupart des attaques par force brute soient des analyses automatisées qui ne sont pas assez puissantes pour passer WordPress, c'est quand même une bonne idée de se fixer une règle pour les bloquer et se rassurer.

Toutefois, cette règle ne fonctionne que si vous êtes le seul administrateur/utilisateur de votre site. S'il y a plus d'un administrateur, ou si votre site utilise un plugin d'adhésion, vous devez ignorer cette règle.

Pour créer cette règle, revenez à Sécurité > WAF > Créer une règle de pare-feu.

Après avoir choisi un nom pour cette règle, saisissez ce qui suit :

- Champ : chemin URI

- Opérateur : contient

- Valeur : /wp-login.php

[Action : Bloquer]

Alternativement, vous pouvez cliquer sur "Modifier l'expression" et coller ce qui suit dans :

(http.request.uri.path contains "/wp-login.php")Une fois la règle déployée, Cloudflare commencera à bloquer toutes les tentatives d'accès à wp-login provenant de toute source autre que votre adresse IP sur liste blanche.

En prime, vous pouvez vérifier que cette protection est opérationnelle en consultant la section Firewall Events de Cloudflare, où vous devriez pouvoir voir un enregistrement de toute tentative d'attaque par force brute.

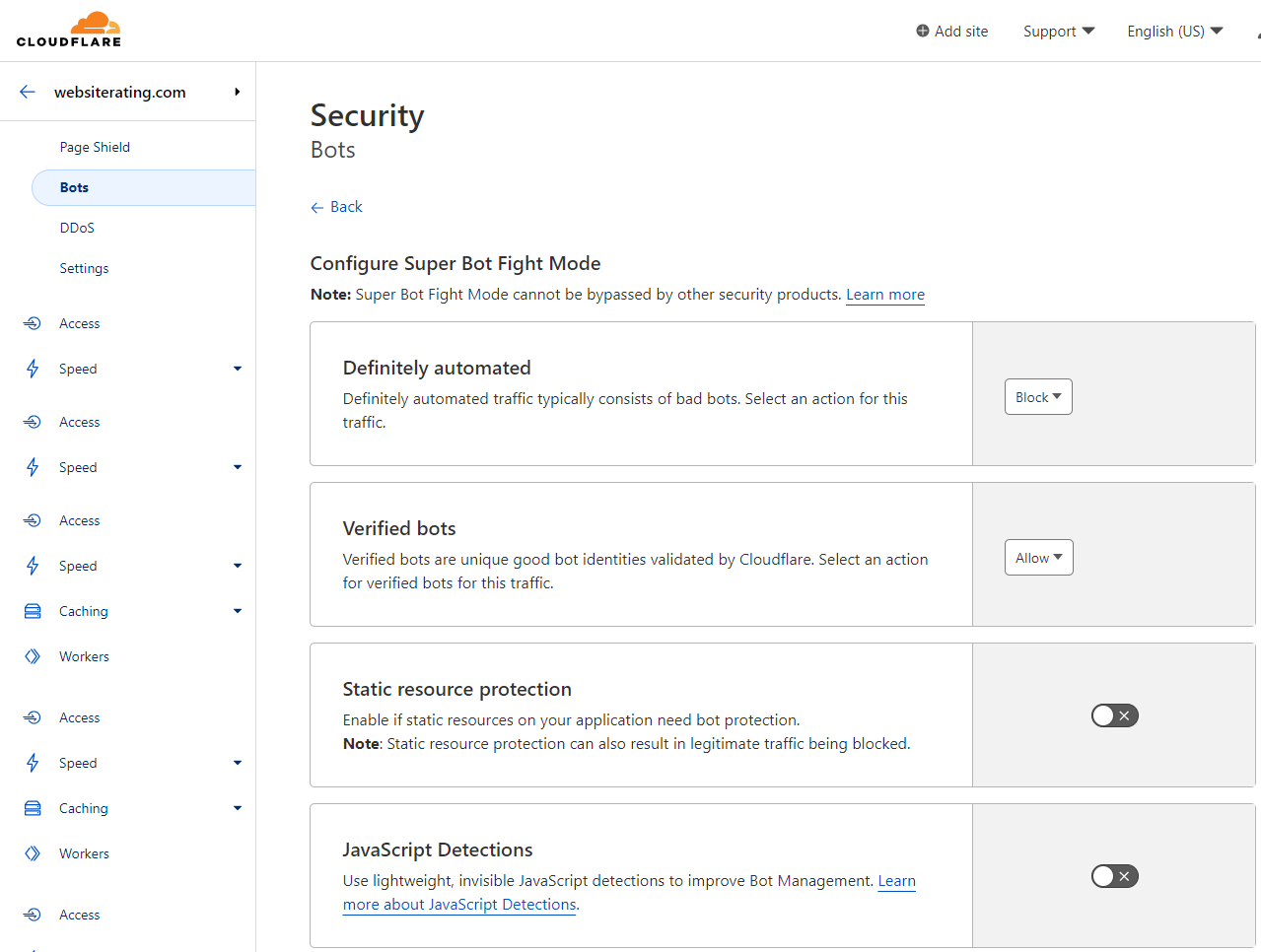

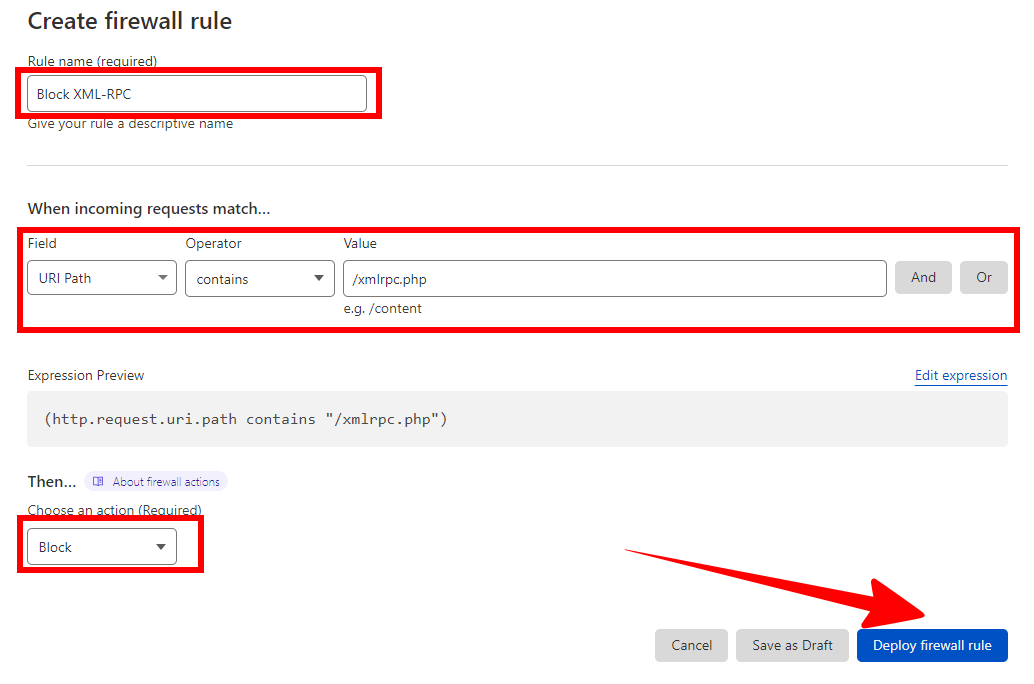

Bloquer les attaques XML-RPC (xmlrpc.php)

Un autre type d'attaque un peu moins courant (mais tout de même dangereux) est un Attaque XML-RPC.

XML-RPC est une procédure distante faisant appel à WordPress, que les attaquants peuvent potentiellement cibler lors d'une attaque par force brute pour obtenir des identifiants d'authentification.

Pourquoi et comment bloquer XML-RPC dans Cloudflare

Bien qu'il existe des utilisations légitimes pour XML-RPC, telles que la publication de contenu sur plusieurs WordPress blogs simultanément ou en accédant à votre WordPress site depuis un smartphone, vous pouvez généralement déployer cette règle sans vous soucier des conséquences imprévues.

Pour bloquer les attaques par force brute ciblant les procédures XML-RPC, accédez d'abord à Sécurité > WAF > Créer une règle de pare-feu.

Créez ensuite la règle suivante :

- Champ : chemin URI

- Opérateur : contient

- Valeur : /xmlrpc.php

[Action : Bloquer]

Alternativement, vous pouvez cliquer sur "Modifier l'expression" et coller ce qui suit dans :

(http.request.uri.path contains "/xmlrpc.php")Et juste comme ça, en quelques étapes simples, vous protégez votre WordPress site contre deux des types d'attaques par force brute les plus courants.

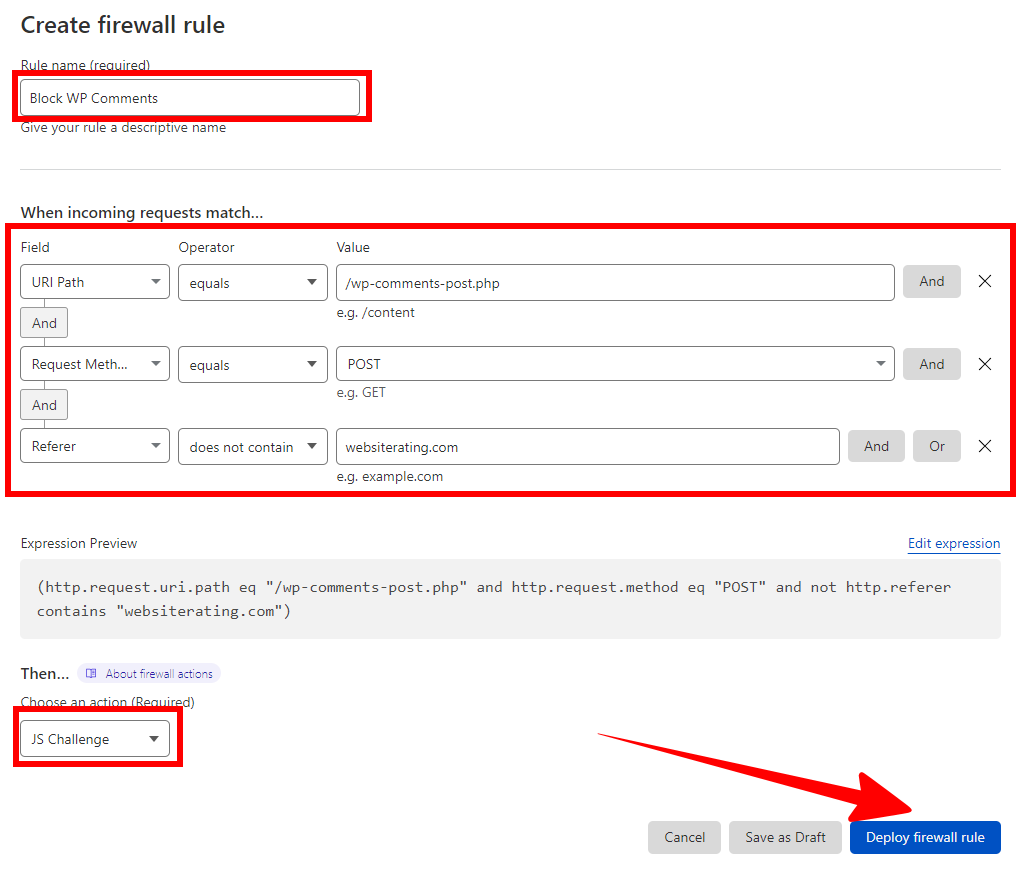

Empêcher le spam de commentaires (wp-comments-post.php)

Si vous êtes un webmaster, le spam sur votre site n'est qu'un des faits ennuyeux de la vie.

Heureusement, Cloudflare Firewall propose plusieurs règles que vous pouvez déployer pour bloquer de nombreux types de spam courants, y compris les spams de commentaires.

Pourquoi et comment bloquer wp-comments-post.php dans Cloudflare

Si le spam de commentaires est devenu un problème sur votre site (ou, mieux encore, si vous souhaitez l'empêcher de manière proactive de devenir un problème), vous pouvez restreindre wp-comments-post.php pour restreindre le trafic des bots.

Cela se fait au niveau DNS avec un Cloudflare Défi JS, et son fonctionnement est relativement simple : les commentaires indésirables sont automatisés et les sources automatisées ne peuvent pas traiter JS.

Ils échouent ensuite au défi JS, et le tour est joué - le spam est bloqué au niveau DNS et la requête n'atteint même jamais votre serveur.

Alors, comment créez-vous cette règle ?

Comme d'habitude, allez sur la page Sécurité > WAF et sélectionnez « Créer une règle de pare-feu ».

Assurez-vous de donner à cette règle un nom reconnaissable, tel que "Comment Spam".

Ensuite, définissez les éléments suivants :

- Champ : URI

- Opérateur : Égal à

- Valeur : wp-comments-post.php

[ET]

- Champ : Méthode de requête

- Opérateur : Égal à

- Valeur : POST

[ET]

- Champ : Référent

- Opérateur : ne contient pas

- Valeur : [votredomaine.com]

[Action : Défi JS]

Veillez à définir l'action sur Défi JS, car cela garantira que le commentaire est bloqué sans interférer avec les actions générales de l'utilisateur sur le site.

Une fois que vous avez entré ces valeurs, cliquez sur "Déployer" pour créer votre règle.

Conclusion : Comment sécuriser votre WordPress Site avec règles de pare-feu Cloudflare

Dans la course aux armements de la sécurité Web, les règles de pare-feu Cloudflare sont l'une des armes les plus efficaces que vous ayez dans votre arsenal.

Même avec un compte Cloudflare gratuit, vous pouvez déployer de nombreuses règles différentes pour protéger votre WordPress site contre certaines des menaces de spam et de logiciels malveillants les plus courantes.

Avec seulement quelques frappes (pour la plupart) simples, vous pouvez renforcer la sécurité de votre site ainsi que le qu'il fonctionne bien pour les visiteurs.

Pour en savoir plus sur l'amélioration de votre WordPress sécurité du site, consultez mon guide de conversion WordPress sites en HTML statique.

Bibliographie

https://developers.cloudflare.com/firewall/

https://developers.cloudflare.com/fundamentals/get-started/concepts/cloudflare-challenges/

https://www.websiterating.com/web-hosting/glossary/what-is-cloudflare/