Advanced Encryption Standard (tidligere kendt som Rijndael) er en af måderne at kryptere information på. Det er så sikkert, at selv brute force umuligt kunne bryde det. Denne avancerede krypteringsstandard bruges af National Security Agency (NSA) sammen med flere industrier, herunder netbank. Så, hvad er AES -kryptering og hvordan virker det? Lad os finde ud af det!

Kort oversigt: Hvad er AES-256-kryptering? AES-256-kryptering er en måde at holde hemmelige meddelelser eller oplysninger på fra folk, der ikke burde være i stand til at se dem. AES-256 kryptering er som at have en super stærk lås på din boks, der kun kan åbnes af en meget specifik nøgle. Låsen er så stærk, at det ville være meget svært for nogen at bryde den og åbne kassen uden den rigtige nøgle.

Hvad er AES -kryptering?

AES er dagens datakrypteringsstandard. Det er uden sidestykke i mængden af sikkerhed og beskyttelse, det tilbyder.

Lad os nedbryde, hvad det er er. AES er en

- Symmetrisk nøglekryptering

- Blokciffer

Symmetrisk vs. asymmetrisk kryptering

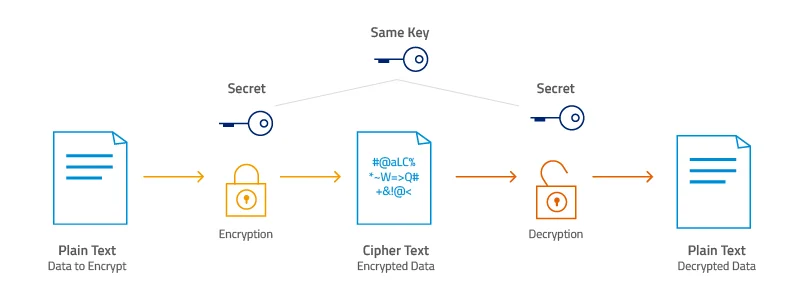

AES er en symmetrisk type kryptering.

"Symmetrisk" betyder, at den bruger samme nøgle til både kryptering og dekryptering information Desuden både og afsender og modtager af dataene har brug for en kopi af dem for at dekryptere krypteringen.

På den anden side, asymmetrisk nøglesystemer bruger en forskellige nøgler for hver af de to processer: kryptering og dekryptering.

A'etdvantage af symmetriske systemer ligesom AES er de meget hurtigere end asymmetrisk dem. Dette er fordi symmetriske nøglealgoritmer kræver mindre computerkraft.

Derfor bruges asymmetriske taster bedst til eksterne filoverførsler. Symmetriske taster er bedre til intern kryptering.

Hvad er blokchiffer?

Dernæst er AES også det, den tekniske verden kalder a "Blok chiffer."

Det kaldes "blok", fordi denne type ciffer deler oplysningerne, der skal krypteres (kendt som almindelig tekst) i sektioner kaldet blokke.

For at være mere specifik bruger AES en 128-bit blokstørrelse.

Det betyder, at dataene er opdelt i a fire-for-fire array indeholdende 16 bytes. Hver byte indeholder otte bits.

Derfor giver 16 bytes ganget med 8 bits a i alt 128 bits i hver blok.

Uanset denne opdeling er størrelsen på de krypterede data forbliver den samme. Med andre ord giver 128 bits ren tekst 128 bit chiffertekst.

Hemmeligheden bag AES -algoritmen

Hold nu på dine hatte, for det er her, det bliver interessant.

Joan Daemen og Vincent Rijmen tog den glimrende beslutning om at bruge Substitution Permutation Network (SPN) algoritme.

SPN fungerer ved at ansøge flere runder med nøgleudvidelse til kryptering data.

Den indledende nøgle bruges til at oprette en række nye nøgler kaldes "runde nøgler".

Vi kommer nærmere ind på, hvordan disse runde nøgler genereres senere. Det er tilstrækkeligt at sige, at flere modifikationsrunder genererer en ny rundnøgle hver gang.

For hver runde, der går, bliver dataene mere og mere sikre, og det bliver sværere at bryde krypteringen.

Hvorfor?

Fordi disse krypteringsrunder gør AES uigennemtrængelig! Der er bare alt for mange runder at hackere skal bryde igennem for at dekryptere det.

Sagt det sådan: En supercomputer ville tage flere år end universets formodede alder at knække en AES -kode.

Til denne dato er AES praktisk talt trusselfri.

De forskellige nøglelængder

Der er tre længder af AES -krypteringsnøgler.

Hver tastelængde har et forskelligt antal mulige tastekombinationer:

- 128-bit nøglelængde: 3.4 x 1038

- 192-bit nøglelængde: 6.2 x 1057

- 256-bit nøglelængde: 1.1 x 1077

Mens nøglelængden for denne krypteringsmetode varierer, er dens blokstørrelse - 128-bit (eller 16 bytes) - forbliver det samme.

Hvorfor er forskellen i nøglestørrelse? Det handler om praktisk.

Lad os tage en app for eksempel. Hvis den bruger 256-bit AES i stedet for AES 128, vil den kræver mere computerkraft.

Den praktiske effekt er, at det vil kræver mere rå kraft fra dit batteri, så din telefon dør hurtigere.

Så mens du bruger AES 256-bit kryptering er guldstandarden, det er bare ikke muligt til hverdagsbrug.

Hvor bruges Advanced Encryption Standard (AES)?

AES er et af de mest betroede systemer i verden. Det er blevet bredt brugt i flere brancher, der har brug for ekstremt høje sikkerhedsniveauer.

I dag er AES -biblioteker blevet oprettet til mange programmeringssprog, herunder C, C ++, Java, Javascript og Python.

AES -krypteringsstandarden bruges også af forskellige program til komprimering af filer herunder 7 Zip, WinZip og RAR og disk krypteringssystemer som BitLocker og FileVault; og filsystemer som NTFS.

Du har muligvis allerede brugt det i dit daglige liv, uden at du har bemærket det!

AES er et vigtigt redskab i databasekryptering , VPN systemer.

Hvis du er afhængig af adgangskodeadministratorer til at huske dine loginoplysninger til dine flere konti, har du sandsynligvis allerede stødt på AES!

De messaging -apps, du bruger, som WhatsApp og Facebook Messenger? Ja, de bruger det også.

Endog videospil ligesom Grand Theft Auto IV bruge AES til at beskytte mod hackere.

Et AES instruktionssæt er integreret i alle Intel- og AMD -processorer, så din pc eller bærbare har den allerede indbygget, uden at du skal gøre noget.

Og selvfølgelig, lad os ikke glemme dine apps bank oprettet for at lade dig styre din økonomi online.

Når du har fundet ud af, hvordan AES-kryptering fungerer, vil du trække vejret meget lettere med den viden, at dine oplysninger er i sikre hænder!

AES -krypterings historie

AES startede som et svar amerikanske regerings har brug for.

Tilbage i 1977 ville føderale agenturer stole på Data Encryption Standard (DES) som deres primære krypteringsalgoritme.

I 1990'erne var DES imidlertid ikke længere sikker nok, fordi den kun kunne brydes ind 22 timer.

Så meddelte regeringen en offentlig konkurrence at finde et nyt system, der varede over 5 år.

fordel ved denne åbne proces var, at hver af de indsendte krypteringsalgoritmer kunne udsættes for offentlig sikkerhed. Det betød, at regeringen kunne være det 100% sikker at deres vindersystem ikke havde nogen bagdør.

Fordi flere sind og øjne var involveret, maksimerede regeringen desuden sine chancer for identificere og rette fejl.

ENDELIG, den Rijndael cipher (også kaldet dagens Advanced Encryption Standard) blev kåret til mester.

Rijndael blev opkaldt efter de to belgiske kryptografer, der skabte det, Vincent Rijmen og Joan Daemen.

I 2002 var det det omdøbt til Advanced Encryption Standard og udgivet af US National Institute of Standards and Technology (NIST).

NSA godkendte AES -algoritmen for dens evne og sikkerhed til håndtering tophemmelige oplysninger. DETTE satte AES på kortet.

Siden da er AES blevet til industry standard for kryptering.

Dens åbne karakter betyder, at AES -softwaren kan være bruges til både offentlige og private, kommercielle og ikke -kommercielle applikationer.

Hvordan fungerer AES 256?

Kryptering og dekryptering er de grundlæggende byggesten i moderne datasikkerhed.

Kryptering involverer transformation af almindelig tekst til chiffertekst, mens dekryptering er den omvendte proces med at transformere chiffertekst tilbage til almindelig tekst.

For at opnå dette bruger krypteringsalgoritmer en kombination af behandlingstrin, inklusive substitutions- og permutationsoperationer, som opererer på et tilstandsarray.

Tilstandsarrayet modificeres af en række runde versioner, hvor antallet af runder bestemmes af krypteringsnøglens størrelse og algoritmens bitblokstørrelse.

Krypteringsnøglen og dekrypteringsnøglen er påkrævet for at transformere dataene, hvor krypteringsnøglen bruges til at generere chifferteksten og dekrypteringsnøglen bruges til at generere den originale almindelige tekst.

Den avancerede krypteringsstandard (AES) bruger en udvidelsesproces til at generere en nøgleplan og en netværksstruktur, der inkluderer bytesubstitution og permutationsoperationer for at opnå databeskyttelse.

Indtil videre ved vi, at disse krypteringsalgoritmer forvrider den information, den beskytter, og forvandler den til et tilfældigt rod.

Jeg mener, det grundlæggende princip for al kryptering is hver dataenhed vil blive erstattet af en anden, afhængigt af sikkerhedsnøglen.

Men hvad præcist nok gør AES -kryptering sikker nok til at blive betragtet som branchestandarden?

En oversigt over processen

I nutidens digitale tidsalder er internetsikkerhed og datasikkerhed blevet en topprioritet for både enkeltpersoner og organisationer.

Regeringer over hele verden lægger også stor vægt på at beskytte deres følsomme oplysninger og bruger forskellige sikkerhedsforanstaltninger til at gøre det.

En sådan foranstaltning er brugen af avancerede krypteringsteknikker til at beskytte brugerdata.

Kryptering hjælper med at beskytte data i hvile og under transport ved at konvertere dem til ulæselig krypteringstekst, der kun kan dekrypteres med en nøgle.

Ved at bruge kryptering til at beskytte data kan regeringer og andre organisationer sikre, at følsomme oplysninger forbliver sikre og fortrolige, selvom de falder i de forkerte hænder.

Krypteringsstyrken afhænger af forskellige faktorer såsom længden af chiffernøglen, antallet af runder og chiffersikkerheden.

Uanset om det er bytedata eller bitdata, spiller kryptering en afgørende rolle for at opretholde datasikkerhed og fortrolighed.

AES -krypteringsalgoritmen går igennem flere runder af kryptering. Det kan endda gå igennem 9, 11 eller 13 runder af dette.

Hver runde involverer de samme trin nedenfor.

- Opdel dataene i blokke.

- Nøgleudvidelse.

- Tilføj den runde nøgle.

- Erstatning/udskiftning af bytes.

- Skift rækker.

- Bland søjlerne.

- Tilføj en rund nøgle igen.

- Gør det igen.

Efter den sidste runde vil algoritmen gennemgå en ekstra runde. I dette sæt udfører algoritmen trin 1 til 7 undtagen trin 6.

Det ændrer 6. trin, fordi det ikke ville gøre meget på dette tidspunkt. Husk, at den allerede har gennemgået denne proces flere gange.

Så en gentagelse af trin 6 ville være overflødig. Mængden af processorkraft, det ville tage at blande kolonnerne igen, er bare ikke det værd, som det vil ændrer ikke længere dataene markant.

På dette tidspunkt vil dataene allerede have gennemgået følgende runder:

- 128-bit nøgle: 10 runder

- 192-bit nøgle: 12 runder

- 256-bit nøgle: 14 runder

Udgangen?

Raandom sæt med forvirrede tegn det vil ikke give mening for alle, der ikke har AES-nøglen.

Et dybtgående kig

Du har nu en idé om, hvordan denne symmetriske blokchiffer er lavet. Lad os gå mere i detaljer.

For det første tilføjer disse krypteringsalgoritmer den oprindelige nøgle til blokken ved hjælp af en XOR ("eksklusiv eller") chiffer.

Denne chiffer er en operation indbygget i processor hardware.

Hver byte af data er derefter erstattet med en anden.

Denne AFGØRENDE trin vil følge en forudbestemt tabel kaldet Rijndaels vigtigste tidsplan at afgøre, hvordan hver udskiftning foretages.

Nu har du et sæt nye 128-bit runde nøgler der allerede er et rod af forvirrede bogstaver.

For det tredje er det tid til at gå igennem første runde af AES -kryptering. Algoritmen tilføjer den indledende nøgle til de nye runde nøgler.

Nu har du fået din anden tilfældig chiffer.

For det fjerde algoritmen erstatter hver byte med en kode ifølge Rijndael S-boksen.

Nu er det tid til flytte rækkerne af 4 × 4 -arrayet.

- Den første række bliver, hvor den er.

- Den anden række flyttes et mellemrum til venstre.

- Den tredje række flyttes til to mellemrum.

- Endelig flyttes den fjerde tre mellemrum.

For det sjette vil hver kolonne blive ganget med en foruddefineret matrix, som igen vil give dig en ny kodeblok.

Vi vil ikke gå i detaljer, fordi dette er en ekstremt kompliceret proces, der kræver tonsvis af avanceret matematik.

Bare ved, at kolonnerne i chifferet er blandet og kombineret for at komme frem til en anden blok.

Endelig tilføjer den den runde nøgle til blokken (omtrent som den indledende nøgle var i det tredje trin).

Skyl derefter og gentag baseret på antallet af runder, du skal gøre.

Processen fortsætter flere gange, hvilket giver dig chiffertekst, dvs radikalt anderledes fra klarteksten.

For at dekryptere det, gør det hele omvendt!

Hvert trin i AES -krypteringsalgoritmen tjener en vigtig funktion.

Hvorfor alle trin?

Brug af en anden nøgle for hver runde giver dig et meget mere komplekst resultat, og holder dine data sikre mod ethvert brute-force-angreb, uanset hvilken nøglestørrelse du bruger.

Byte -substitutionsprocessen ændrer dataene på en ikke -lineær måde. Dette gemmer sig forholdet mellem original og krypteret indhold.

At flytte rækkerne og blande kolonnerne vil sprede dataene. Shifting diffunderer dataene vandret, mens blanding gør det lodret.

Ved at transponere bytes får du meget mere kompliceret kryptering.

Resultatet er en utrolig sofistikeret form for kryptering som ikke kan hackes, medmindre du har den hemmelige nøgle.

Er AES -kryptering sikker?

Hvis vores beskrivelse af processen ikke er nok til at få dig til at tro på kraften i AES-nøglen, så lad os dykke ned i, hvor sikker AES er.

Som vi sagde i begyndelsen, valgte National Institute of Standards and Technology (NIST) tre slags AES: 128-bit AES, 192-bit og 256-bit nøgler.

Hver type bruger stadig de samme 128-bit blokke, men de adskiller sig i 2 ting.

Nøglelængde

første forskel ligger i længden af hver af bit -tasterne.

Som den længste, AES 256-bit kryptering giver den stærkeste krypteringsniveau.

Dette skyldes, at en 256-bit AES-kryptering ville kræve en hacker at prøve 2256 forskellige kombinationer for at sikre, at den rigtige er inkluderet.

Vi skal understrege dette tal er astronomisk store. Det er en i alt 78 cifre!

Hvis du stadig ikke forstår, hvor stor den er, så lad os sige det sådan. Det er så stort, at det er eksponentielt større end antallet af atomer i det observerbare univers.

For at beskytte den nationale sikkerhed og andre data er den amerikanske regering naturligvis af interesse kræver en 128- eller 256-bit krypteringsproces for følsomme data.

AES-256, som har en nøglelængde på 256 bit, understøtter den største bitstørrelse og er praktisk talt ubrydeligt af brutal kraft baseret på nuværende computerkraftstandarder, hvilket gør den til i dag den stærkeste krypteringsstandard, der findes.

| Nøglestørrelse | Mulige kombinationer |

| 1 bit | 2 |

| 2 bits | 4 |

| 4 bits | 16 |

| 8 bits | 256 |

| 16 bits | 65536 |

| 32 bits | X 4.2 109 |

| 56 bit (DES) | X 7.2 1016 |

| 64 bits | X 1.8 1019 |

| 128 bit (AES) | X 3.4 1038 |

| 192 bit (AES) | X 6.2 1057 |

| 256 bit (AES) | X 1.1 1077 |

Krypteringsrunder

anden forskel mellem disse tre AES -sorter er i antallet af krypteringsrunder, den gennemgår.

128-bit AES-kryptering bruger 10 runder, AES 192 bruger 12 runderog AES 256 anvendelser 14 runder.

Som du sikkert har gættet, jo flere runder du bruger, jo mere kompleks bliver krypteringen. Det er hovedsageligt det, der gør AES 256 til den mest sikre AES-implementering.

Den Catch

En længere nøgle og flere runder vil kræve højere ydelse og flere ressourcer/strøm.

AES 256 bruger 40% flere systemressourcer end AES 192.

Derfor er 256-bit Advanced Encryption-standarden bedst til miljøer med høj følsomhed, ligesom regeringen, når den behandler følsomme data.

Det er de tilfælde, hvor sikkerhed er vigtigere end hastighed eller kraft.

Kan hackere knække AES 256?

gamle 56-bit DES-nøgle kunne revne på mindre end et døgn. Men for AES? Det ville tage milliarder af år at bryde ved hjælp af den computingteknologi, vi har i dag.

Hackere ville være tåbelige selv at prøve denne type angreb.

Når det er sagt, må vi indrømme intet krypteringssystem er helt sikkert.

Forskere, der har undersøgt AES, har fundet et par potentielle måder at komme ind på.

Trussel #1: Relaterede nøgleangreb

I 2009 opdagede de et mulig angreb med tilhørende nøgler. I stedet for brutal kraft vil disse angreb målrette mod selve krypteringsnøglen.

Denne type kryptanalyse vil forsøge at knække en chiffer ved at observere, hvordan den fungerer ved hjælp af forskellige nøgler.

Heldigvis er det relaterede nøgleangreb kun en trussel til AES -systemer. Den eneste måde det kan fungere på er hvis hackeren kender (eller mistænker) forholdet mellem to sæt nøgler.

Vær sikker på, at kryptografer var hurtige til at forbedre kompleksiteten af AES -nøgleplanen efter disse angreb for at forhindre dem.

Trussel nr. 2: Kendt-nøgle-kendetegn

I modsætning til brutal kraft brugte dette angreb en kendt nøgle at dechiffrere krypteringens struktur.

Hacket målrettede sig imidlertid kun mod en otte-runde version af AES 128, ikke standard 10-runde version. Imidlertid, dette er ikke en stor trussel.

Trussel #3: Sidekanalangreb

Dette er den største risiko for AES. Det virker ved at prøve afhent enhver information systemet lækker.

Hackere kan lytte til lyde, elektromagnetiske signaler, timinginformation eller strømforbrug for at prøve at finde ud af, hvordan sikkerhedsalgoritmerne fungerer.

Den bedste måde at forhindre sidekanalangreb på er ved fjernelse af informationslækager eller maskering af de lækkede data (ved at generere ekstra elektromagnetiske signaler eller lyde).

Trussel #4: Afsløring af nøglen

Dette er let nok at bevise ved at gøre følgende:

- Stærke adgangskoder

- Multifaktorautentificering

- Firewalls

- Antivirus software

I øvrigt, uddanne dine medarbejdere mod social engineering og phishing -angreb.

Fordelene ved AES -kryptering

Når det kommer til kryptering, er nøglehåndtering afgørende. AES, for eksempel, bruger forskellige nøglestørrelser, hvor den mest almindeligt anvendte er 128, 192 og 256 bit.

Nøgleudvælgelsesprocessen involverer generering af en sikker nøgle baseret på et sæt regler, såsom tilfældighed og uforudsigelighed.

Derudover bruges krypteringsnøgler, også kendt som chiffernøgler, til at kryptere og dekryptere data. Den avancerede krypteringsproces inkluderer også en rund nøgle, som genereres fra den originale nøgle under krypteringsprocessen.

Et nøglegendannelsesangreb eller et sidekanalangreb kan dog kompromittere krypteringssystemets sikkerhed.

Dette er grunden til, at sikkerhedssystemer ofte bruger kryptering af militær kvalitet og multi-faktor autentificering for at sikre det højeste niveau af beskyttelse.

Krypteringsprocessen for AES er relativt let at forstå. Dette giver mulighed for let implementering, samt virkelig hurtig kryptering og dekrypteringstider.

Desuden AES kræver mindre hukommelse end andre typer kryptering (som DES).

Endelig kan du, når du har brug for et ekstra lag af sikkerhed, f.ekskombinere AES med forskellige sikkerhedsprotokoller som WPA2 eller endda andre typer kryptering som SSL.

AES vs ChaCha20

AES har nogle begrænsninger, som andre typer kryptering har forsøgt at udfylde.

Selvom AES er fantastisk til de fleste moderne computere, er det det ikke indbygget i vores telefoner eller tablets.

Derfor implementeres AES typisk via software (i stedet for hardware) på mobile enheder.

Imidlertid softwareimplementering af AES tager for meget batterilevetid.

ChaCha20 bruger også 256-bit nøgler. Det er udviklet af flere ingeniører fra Google at udfylde dette hul.

Fordele ved ChaCha20:

- Mere CPU -venlig

- Lettere at implementere

- Kræver mindre strøm

- Mere sikker mod cache-timing-angreb

- Det er også en 256-bit nøgle

AES vs Twofish

Twofish var en af finalisterne i den konkurrence, regeringen afholdt om at erstatte DE'er.

I stedet for blokkene bruger Twofish et Feistel-netværk. Det betyder, at det er en lignende, men mere kompleks version af ældre standarder som DES.

Indtil i dag forbliver Twofish ubrudt. Det er derfor, mange siger, at det er mere sikkert end AES, i betragtning af de potentielle trusler, vi nævnte tidligere.

Den største forskel er, at AES varierer antallet af krypteringsrunder afhængigt af nøglelængden, mens Twofish holder den på et konstant på 16 runder.

Dog tofisk kræver mere hukommelse og strøm sammenlignet med AES, hvilket er dets største undergang, når det kommer til brug af mobile eller lavere computere.

FAQ

Konklusion

Hvis AES 256 bit-kryptering er godt nok for National Security Agency, er vi mere end villige til at stole på dets sikkerhed.

På trods af de mange teknologier, der er tilgængelige i dag, forbliver AES i toppen af flokken. Det er godt nok for enhver virksomhed at bruge til deres tophemmelige oplysninger.

Referencer

- https://www.atpinc.com/blog/what-is-aes-256-encryption

- https://www.samiam.org/key-schedule.html

- https://www.youtube.com/watch?v=vFXgbEL7DhI

- https://digitalguardian.com/blog/social-engineering-attacks-common-techniques-how-prevent-attack

- https://www.consumer.ftc.gov/articles/how-recognize-and-avoid-phishing-scams