Jeśli jesteś webmasterem prowadzącym bloga lub witrynę internetową WordPress, prawdopodobnie bezpieczeństwo sieci jest jednym z Twoich najważniejszych priorytetów. Dopóki Twoja domena obsługuje Cloudflare, możesz Dodaj WordPress-specyficzne reguły zapory Cloudflare aby poprawić bezpieczeństwo Twojej witryny, a nawet zapobiegać atakom na długo przed tym, zanim dotrą do Twojego serwera.

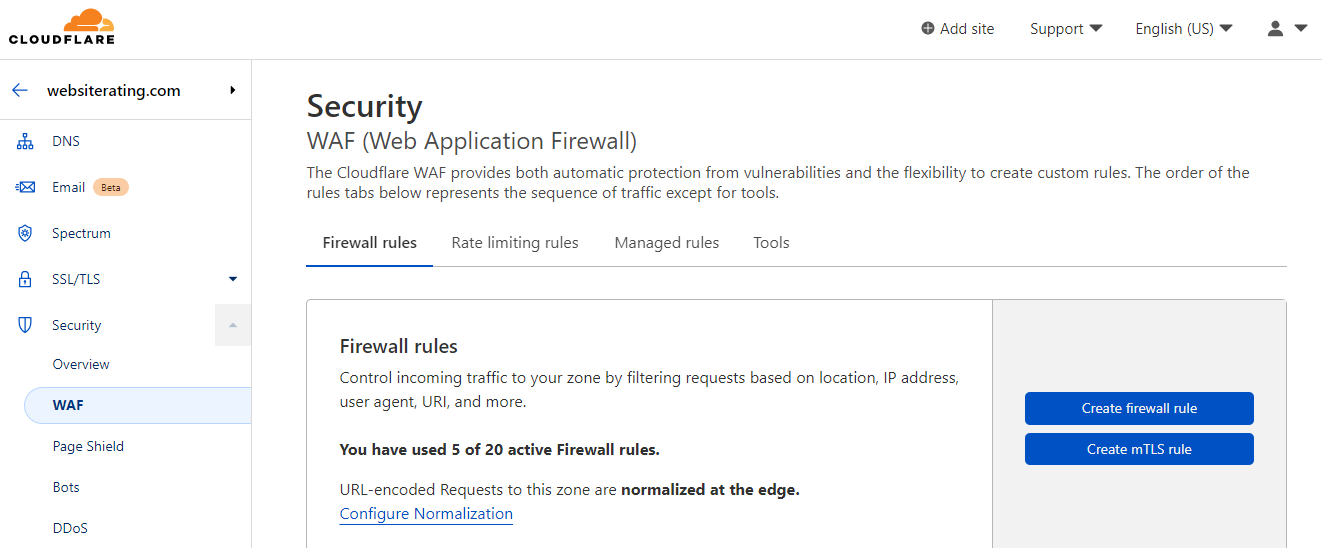

Jeśli korzystasz z bezpłatnego planu Cloudflare, masz możliwość dodania 5 reguł (plan pro daje 20).

Cloudflare ułatwia i przyspiesza tworzenie reguł zapory, a każda reguła oferuje niesamowitą elastyczność: nie tylko możesz wiele zrobić z każdą regułą, ale często można je skonsolidować, zwalniając miejsce na jeszcze więcej.

W tym artykule przyjrzę się dogłębnie niektórym z różnych reguł zapory sieciowej, które możesz zastosować, aby uzupełnić i ulepszyć swoje WordPress istniejące funkcje zabezpieczeń witryny.

Podsumowanie: Jak chronić swój WordPress strona internetowa z zaporą Cloudflare

- Zapora sieciowa Cloudflare (WAF) to narzędzie programowe, które pozwala chronić Twoje WordPress stronie internetowej.

- Reguły zapory Cloudflare pozwalają prośby o czarną lub białą listę zgodnie z elastycznymi kryteriami, które ustalisz.

- Do stwórz hermetyczną ochronę dla swojego WordPress witryna internetowa, dzięki Cloudflare możesz: dodać własny adres IP do białej listy, chronić swój obszar administracyjny, blokować odwiedzających według regionu lub kraju, blokować złośliwe boty i ataki brute force, blokować ataki XML-RPC i zapobiegać spamowi w komentarzach.

Dodaj własny adres IP do białej listy

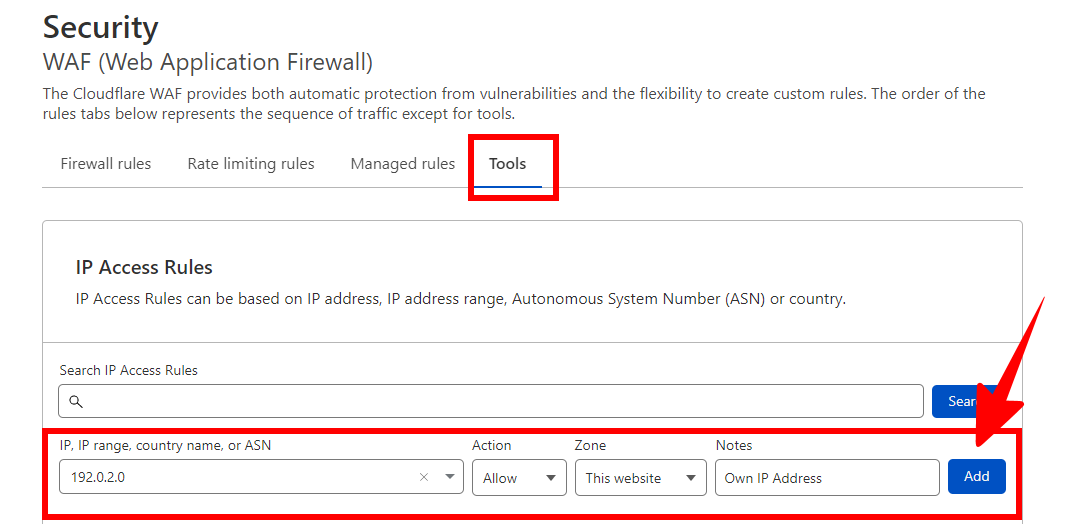

Aby uniknąć dalszych problemów, umieszczenie na białej liście adresu IP własnej strony internetowej powinno być pierwszym zadaniem na Twojej liście zanim włączasz dowolne reguły zapory.

Dlaczego i jak dodać swój adres IP do białej listy w Cloudflare?

Dzieje się tak przede wszystkim dlatego, że możesz stracić dostęp do własnej witryny, jeśli zdecydujesz się zablokować swój WordPress obszar administracyjny od innych.

Aby dodać adres IP swojej witryny do białej listy, przejdź do sekcji Bezpieczeństwo pulpitu Cloudflare i wybierz „WAF”. Następnie kliknij „Narzędzia” i wprowadź swój adres IP w polu „Zasady dostępu IP” i wybierz „biała lista” z menu rozwijanego.

Aby znaleźć swój adres IP, możesz wykonać Google wyszukaj „jaki jest mój adres IP”, a zwróci adres IPv4, a jeśli potrzebujesz adresu IPv6, możesz przejść do https://www.whatismyip.com/

Pamiętaj, że jeśli Twój adres IP ulegnie zmianie, będziesz musiał ponownie wprowadzić/białą listę nowego adresu IP, aby uniknąć zablokowania dostępu do obszaru administracyjnego.

Oprócz umieszczenia na białej liście dokładnego adresu IP witryny, możesz także dodać do białej listy cały zakres adresów IP.

Jeśli masz dynamiczny adres IP (tj. Adres IP, który jest ustawiony na ciągłe niewielkie zmiany), jest to zdecydowanie lepszy wybór dla Ciebie, ponieważ ciągłe ponowne wprowadzanie i umieszczanie nowych adresów IP na białej liście byłoby poważnym problemem.

Możesz również umieścić na białej liście cały kraj.

Jest to zdecydowanie najmniej bezpieczna opcja, ponieważ potencjalnie pozostawia obszar administracyjny otwarty na ataki pochodzące z Twojego kraju.

Jednakże, jeśli dużo podróżujesz do pracy i często masz dostęp do swojego WordPress z różnych połączeń Wi-Fi, umieszczenie na białej liście swojego kraju może być dla Ciebie najwygodniejszą opcją.

Pamiętaj, że każdy adres IP lub kraj, który umieściłeś na białej liście, będzie zwolniony ze wszystkich innych reguł zapory sieciowej, dzięki czemu nie musisz się martwić o ustawianie indywidualnych wyjątków dla każdej reguły.

Chronić WordPress Pulpit nawigacyjny (obszar administracyjny WP)

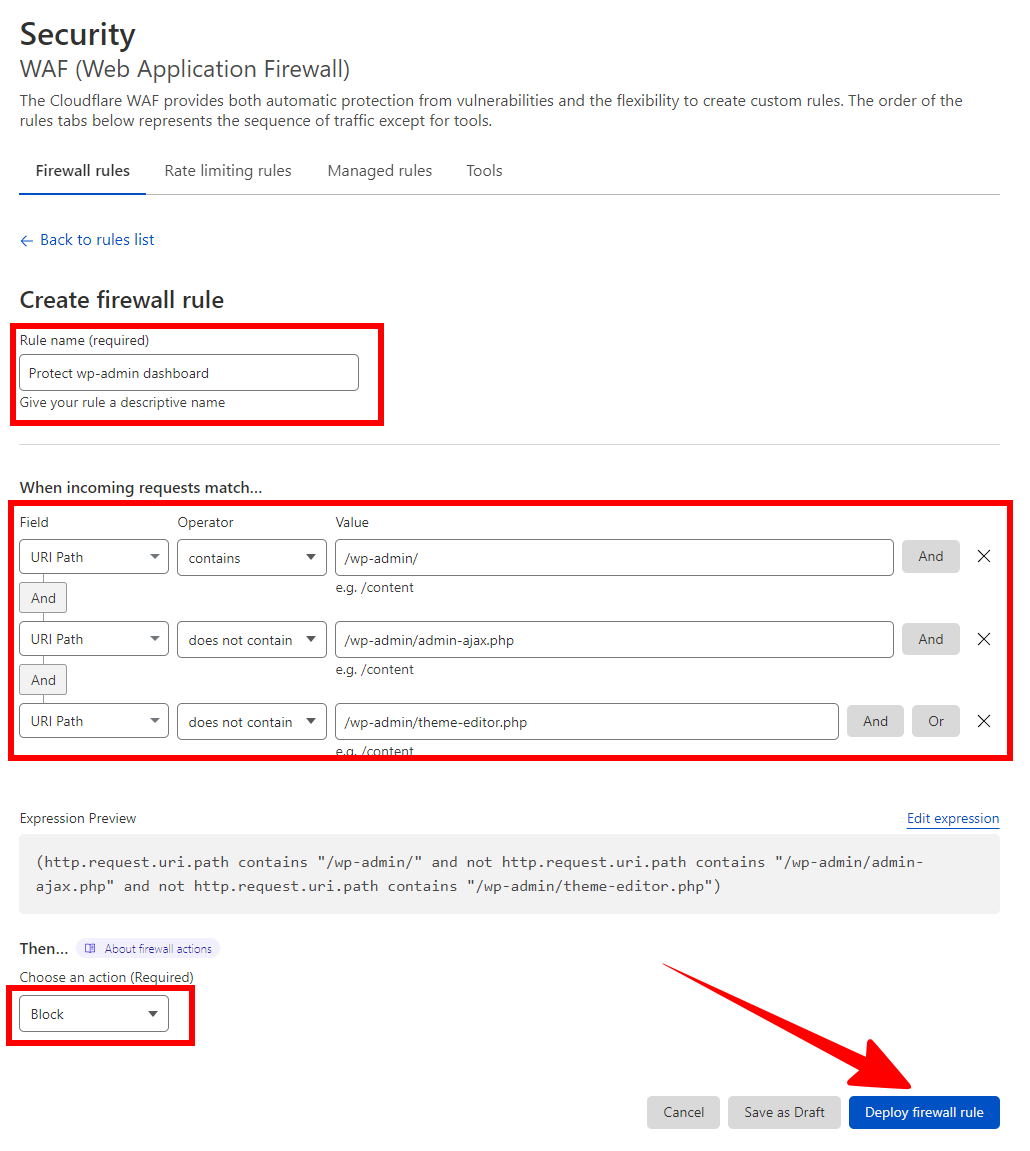

Teraz, gdy dodałeś swój adres IP i/lub kraj do białej listy, nadszedł czas aby mocno zablokować pulpit nawigacyjny wp-admin, aby tylko Ty miał do niego dostęp.

Dlaczego i jak chronić WordPress Pulpit nawigacyjny w Cloudflare

Nie trzeba dodawać, że nie chcesz, aby nieznajomi z zewnątrz mogli uzyskać dostęp do Twojego obszaru administracyjnego i wprowadzać zmiany bez Twojej wiedzy lub pozwolenia.

Takie jak, musisz utworzyć regułę zapory, która uniemożliwia dostęp z zewnątrz do pulpitu nawigacyjnego.

Jednakże, zanim blokujesz swój WordPress deska rozdzielcza, będziesz musiał zrobić dwa ważne wyjątki.

- /wp-admin/admin-ajax.php. To polecenie umożliwia Twojej witrynie wyświetlanie treści dynamicznych, a zatem wymaga dostępu z zewnątrz przez niektóre wtyczki, aby mogła działać. W związku z tym, mimo że jest przechowywany w folderze /wp-admin/, musi być dostępny z zewnątrz, jeśli nie chcesz, aby Twoja witryna wyświetlała komunikaty o błędach odwiedzającym.

- /wp-admin/edytor-motywu.php. To polecenie umożliwia WordPress aby uruchamiać sprawdzanie błędów za każdym razem, gdy zmieniasz lub edytujesz motyw witryny. Jeśli nie dodasz tego jako wyjątku, zmiany nie zostaną zapisane i otrzymasz komunikat o błędzie „Nie można nawiązać połączenia zwrotnego z witryną w celu sprawdzenia błędów krytycznych”.

Aby utworzyć regułę zapory, najpierw przejdź do Zabezpieczenia> WAF na pulpicie nawigacyjnym Cloudflare, a następnie kliknij przycisk „Utwórz regułę zapory”.

Aby dodać te wyjątki podczas ochrony obszaru pulpitu nawigacyjnego wp-admin, musisz utworzyć tę regułę:

- Pole: ścieżka URI

- Operator: zawiera

- Wartość: /wp-admin/

[ORAZ]

- Pole: ścieżka URI

- Operator: nie zawiera

- Wartość: /wp-admin/admin-ajax.php

[ORAZ]

- Pole: ścieżka URI

- Operator: nie zawiera

- Wartość: /wp-admin/theme-editor.php

[Akcja: Blokuj]

Po zakończeniu kliknij "Rozmieścić" aby ustawić regułę zapory.

Możesz też kliknąć „Edytuj wyrażenie” i wkleić poniższe w:

(http.request.uri.path contains "/wp-admin/" and not http.request.uri.path contains "/wp-admin/admin-ajax.php" and not http.request.uri.path contains "/wp-admin/theme-editor.php")

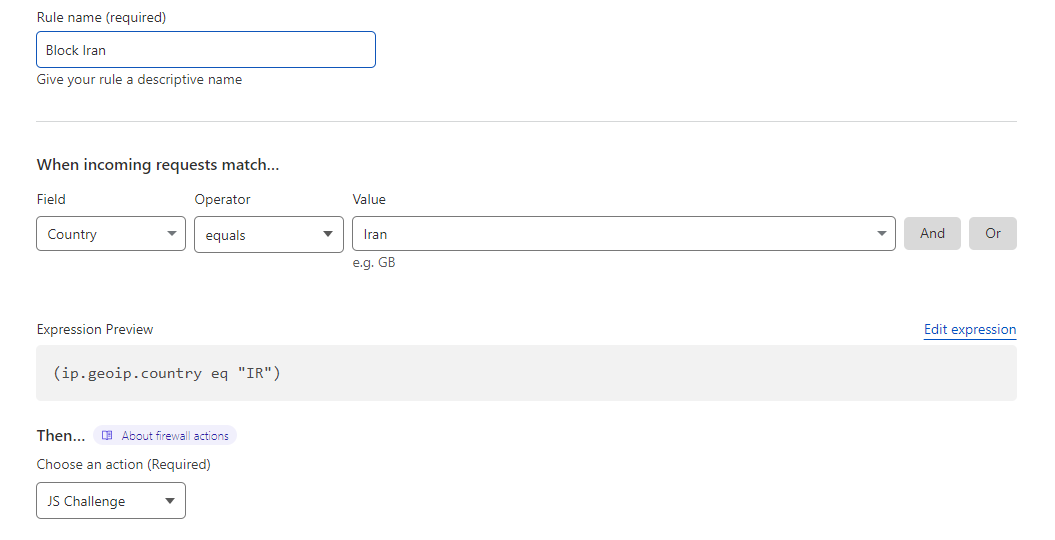

Zablokuj kraje/kontynenty

Podobnie jak możesz dodać kraj do białej listy, aby uzyskać dostęp do panelu administracyjnego.

Możesz również ustaw regułę zapory sieciowej, aby kraje, a nawet całe kontynenty, nie mogły przeglądać Twojej witryny ani uzyskiwać do niej dostępu.

Dlaczego i jak blokować kraje/kontynenty w Cloudflare

Dlaczego chcesz zablokować dostęp do swojej witryny całemu krajowi lub kontynentowi?

Cóż, jeśli Twoja witryna obsługuje określony kraj lub region geograficzny i nie ma globalnego znaczenia, to blokowanie dostępu z nieistotnych krajów i/lub kontynentów to prosty sposób na ograniczenie ryzyka ataków złośliwego oprogramowania i złośliwego ruchu pochodzącego z zagranicy, bez blokowania dostępu do uprawnionych odbiorców Twojej witryny.

Aby utworzyć tę regułę, musisz ponownie otworzyć pulpit nawigacyjny Cloudflare i przejść do Zabezpieczenia > WAF > Utwórz regułę zapory.

Aby zmienić ustawienia tak, aby zezwalały tylko na określone kraje, wprowadź następujące informacje:

- Pole: Kraj lub kontynent

- Operator: „Jest w”

- Wartość: Wybierz kraje lub kontynenty, które chcesz whitelist

(Uwaga: jeśli chcesz zezwolić na ruch tylko z jednego kraju, jako operatora możesz wpisać „równa się”).

Jeśli zamiast tego zdecydujesz się zablokować określone kraje lub kontynenty, wprowadź następujące informacje:

- Pole: Kraj lub kontynent

- Operator: „Nie ma”

- Wartość: Wybierz kraje lub kontynenty, które chcesz blok

Uwaga: ta reguła może się odwrócić, jeśli potrzebujesz pomocy technicznej, a zespół pomocy usługodawcy hostingowego znajduje się w zablokowanym przez Ciebie kraju lub kontynencie.

To prawdopodobnie nie będzie problemem dla większości ludzi, ale powinieneś być tego świadomy.

Oto przykład, jak odmówić dostępu do Twojej witryny z określonego kraju, gdzie użytkownicy z tego kraju są wyświetlani Wyzwanie JavaScript przed próbą uzyskania dostępu do Twojej witryny.

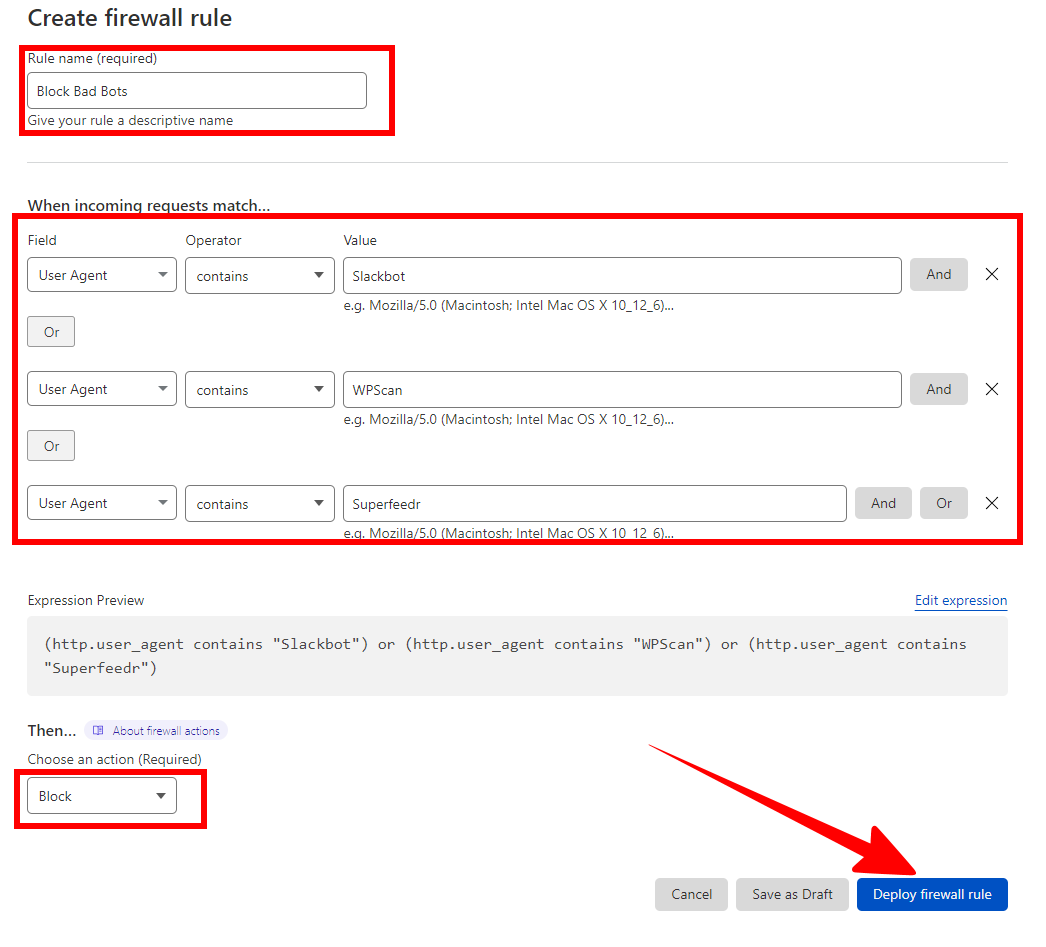

Blokuj złośliwe boty

Na podstawie ich klienta użytkownika, Cloudflare umożliwia blokowanie dostępu złośliwym botom próbującym przeniknąć do Twojej witryny.

Jeśli już korzystasz z 7G, nie musisz się martwić o ustawienie tej reguły: 7G WAF blokuje zagrożenia na poziomie serwera, odwołując się do obszernej listy złośliwych botów.

Jeśli jednak nie korzystasz z 7G, będziesz chciał skonfigurować regułę zapory, która identyfikuje i blokuje złe boty, zanim spowodują jakiekolwiek szkody.

Dlaczego i jak blokować złe boty w Cloudflare

Jak zwykle najpierw przejdź do pulpitu nawigacyjnego Cloudflare i przejdź do Zabezpieczenia > WAF > Utwórz regułę zapory.

Następnie ustaw wyrażenie reguły zapory w następujący sposób:

- Pole: Agent użytkownika

- Operator: „Równa się” lub „Zawiera”

- Wartość: nazwa złego bota lub złośliwego agenta, którego chcesz zablokować

Podobnie jak w przypadku krajów blokujących, boty można blokować indywidualnie według nazwy. Aby zablokować więcej niż jednego bota w tym samym czasie, użyj opcji „LUB” po prawej stronie, aby dodać dodatkowe boty do listy.

Następnie kliknij przycisk "Rozmieścić" po zakończeniu.

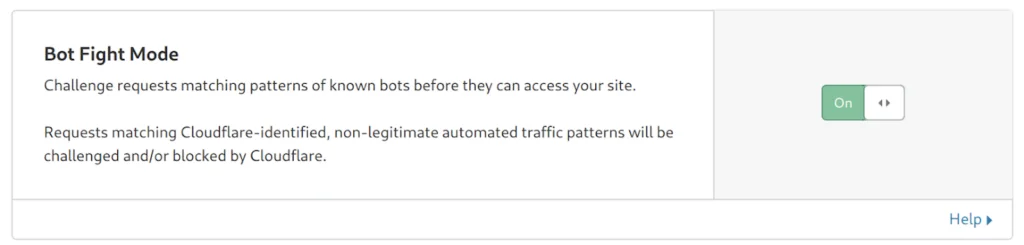

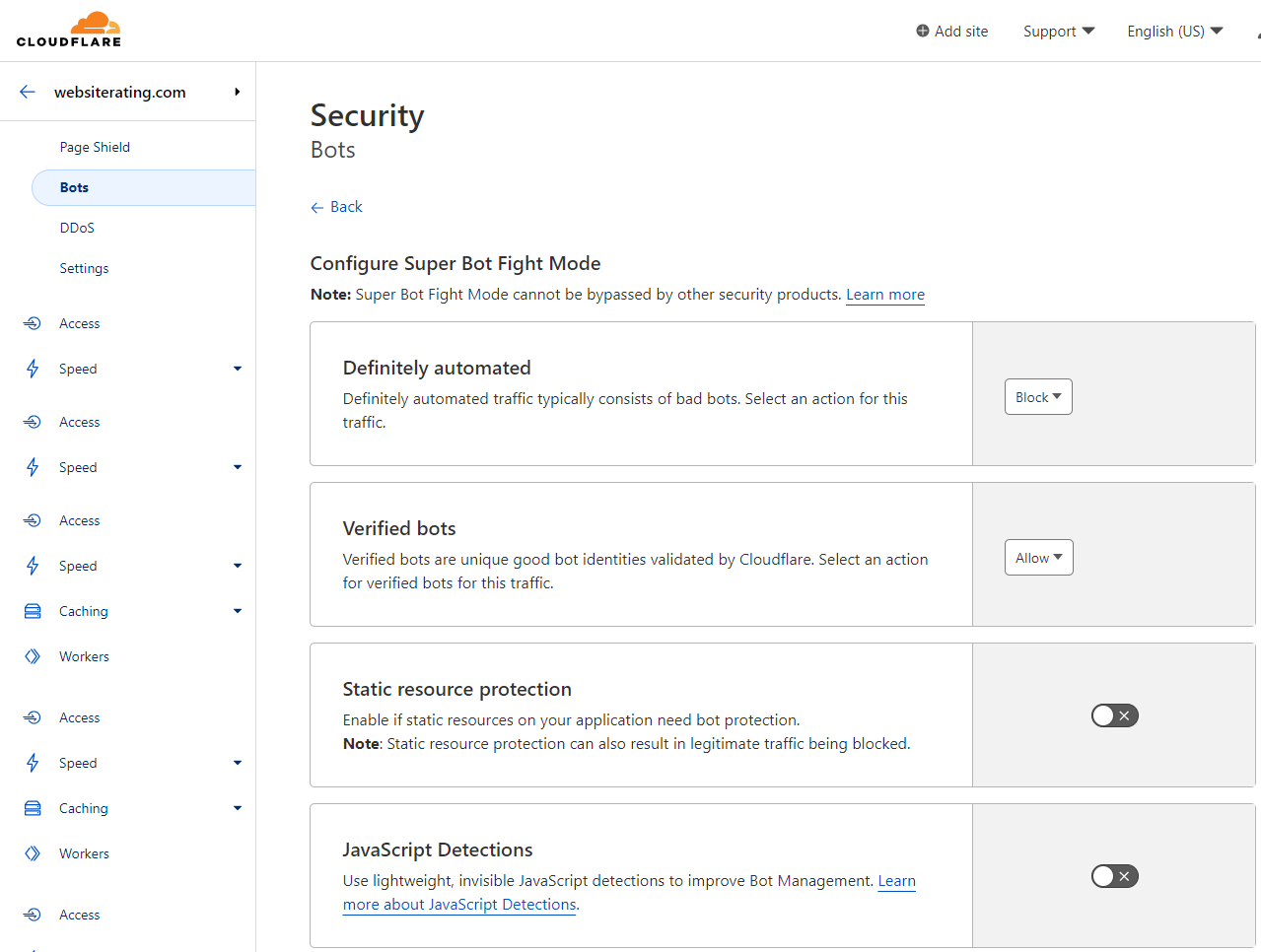

Jednak ręczne blokowanie złych botów stało się zbędne, ponieważ uruchomiono Cloudflare „Tryb walki z botami” dla wszystkich darmowych użytkowników.

i „Tryb walki Super Botów” dla użytkowników planu Pro lub Business.

Oznacza to, że złe boty są teraz automatycznie blokowane dla wszystkich typów użytkowników Cloudflare.

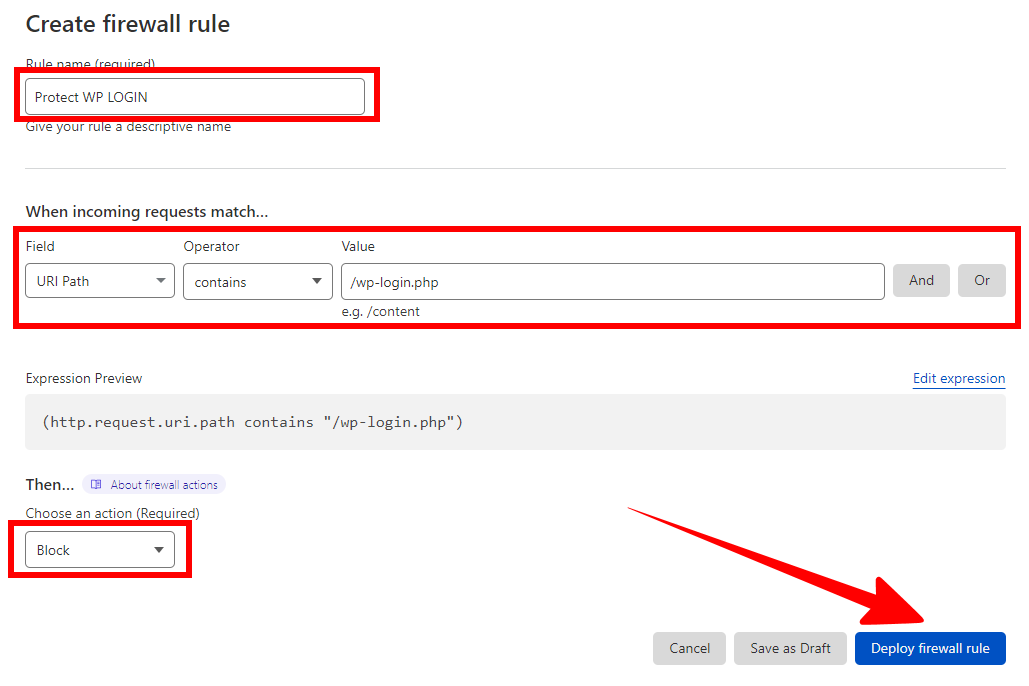

Blokuj ataki Brute Force (wp-login.php)

Ataki brute force, znane również jako ataki wp-login, są najczęstszymi atakami wymierzonymi w WordPress witryn.

W rzeczywistości, jeśli spojrzysz na dzienniki swojego serwera, prawdopodobnie znajdziesz dowody takich ataków w postaci adresów IP z różnych lokalizacji na całym świecie, które próbują uzyskać dostęp do pliku wp-login.php.

Na szczęście, Cloudflare pozwala ustawić regułę zapory, aby skutecznie blokować ataki typu brute force.

Dlaczego i jak chronić wp-login.php w Cloudflare?

Chociaż większość ataków brute force to automatyczne skany, które nie są wystarczająco silne, aby się przez nie przejść WordPressJeśli chodzi o obronę, nadal dobrym pomysłem jest ustalenie reguły, która je blokuje i uspokoi umysł.

Jednakże, ta reguła działa tylko wtedy, gdy jesteś jedynym administratorem/użytkownikiem na swojej stronie. Jeśli jest więcej niż jeden administrator lub jeśli Twoja witryna korzysta z wtyczki członkostwa, powinieneś pominąć tę regułę.

Aby utworzyć tę regułę, wróć do Zabezpieczenia > WAF > Utwórz regułę zapory.

Po wybraniu nazwy dla tej reguły wprowadź następujące informacje:

- Pole: ścieżka URI

- Operator: zawiera

- Wartość: /wp-login.php

[Akcja: Blokuj]

Możesz też kliknąć „Edytuj wyrażenie” i wkleić poniższe w:

(http.request.uri.path contains "/wp-login.php")Po wdrożeniu reguły Cloudflare zacznie blokować wszystkie próby uzyskania dostępu do logowania wp, które pochodzą z dowolnego źródła innego niż adres IP umieszczony na białej liście.

Jako dodatkowy bonus możesz sprawdzić, czy ta ochrona jest uruchomiona, zaglądając do sekcji Zdarzenia zapory w Cloudflare, gdzie powinieneś być w stanie zobaczyć zapis wszelkich prób ataków brute force.

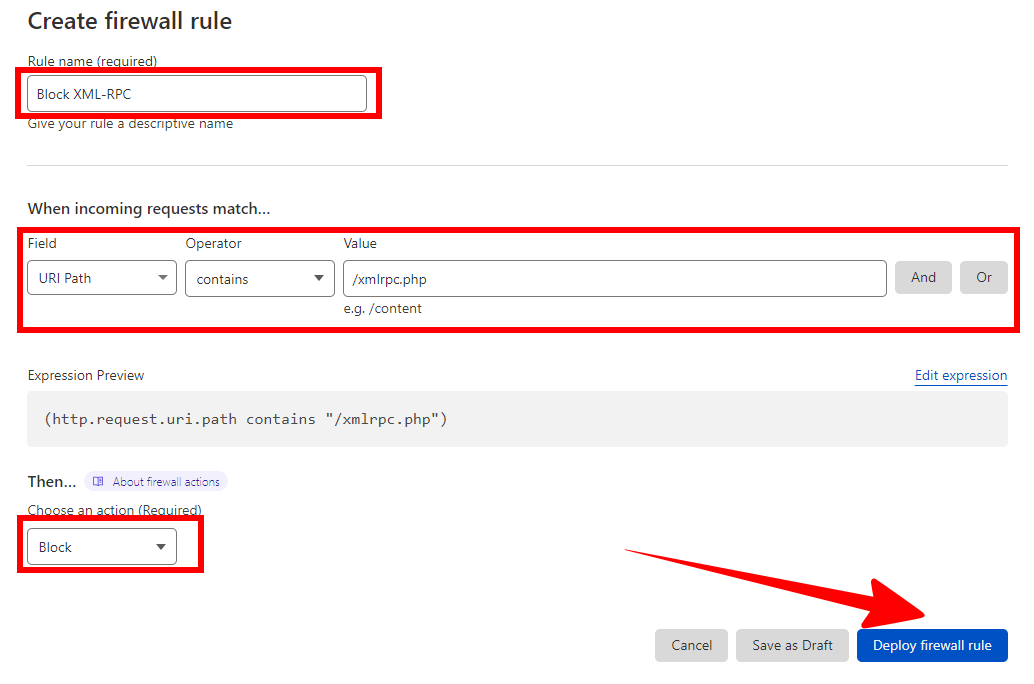

Blokuj ataki XML-RPC (xmlrpc.php)

Innym nieco mniej powszechnym (ale wciąż niebezpiecznym) rodzajem ataku jest Atak XML-RPC.

XML-RPC to zdalna procedura wywołująca WordPress, który atakujący mogą potencjalnie wziąć na cel w ataku typu brute force w celu uzyskania poświadczeń uwierzytelniania.

Dlaczego i jak blokować XML-RPC w Cloudflare?

Chociaż istnieją uzasadnione zastosowania XML-RPC, takie jak publikowanie treści w wielu WordPress blogi jednocześnie lub dostęp do swoich WordPress witryny ze smartfona, możesz ogólnie wdrożyć tę regułę, nie martwiąc się o niezamierzone konsekwencje.

Aby zablokować ataki typu brute force wymierzone w procedury XML-RPC, najpierw przejdź do Zabezpieczenia > WAF > Utwórz regułę zapory.

Następnie utwórz następującą regułę:

- Pole: ścieżka URI

- Operator: zawiera

- Wartość: /xmlrpc.php

[Akcja: Blokuj]

Możesz też kliknąć „Edytuj wyrażenie” i wkleić poniższe w:

(http.request.uri.path contains "/xmlrpc.php")I tak po prostu, w kilku prostych krokach ochronisz swój WordPress strona z dwóch najczęstszych rodzajów ataków brute force.

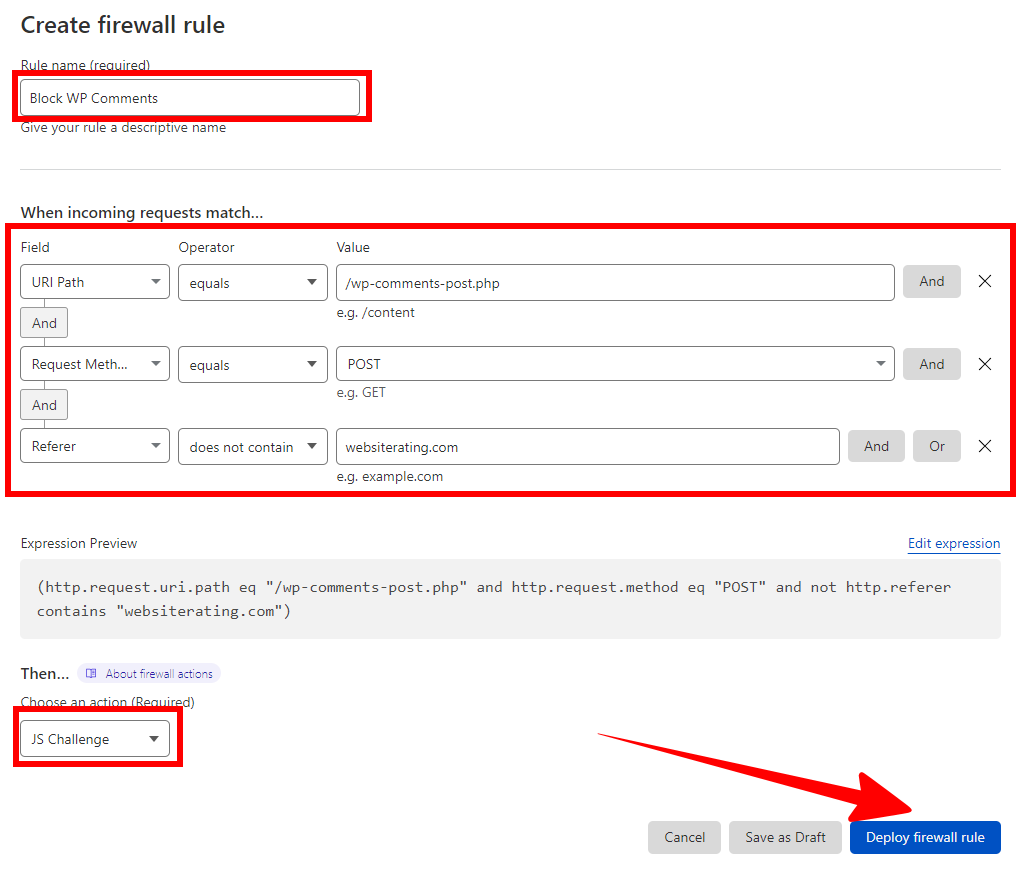

Zapobiegaj spamowi w komentarzach (wp-comments-post.php)

Jeśli jesteś webmasterem, spam w Twojej witrynie to tylko jeden z irytujących faktów w życiu.

Na szczęście, Cloudflare Firewall oferuje kilka reguł, które możesz wdrożyć, aby blokować wiele popularnych rodzajów spamu, w tym spam w komentarzach.

Dlaczego i jak zablokować wp-comments-post.php w Cloudflare

Jeśli spam w komentarzach stał się problemem w Twojej witrynie (lub jeszcze lepiej, jeśli chcesz aktywnie zapobiegać, aby stał się problemem), możesz ograniczyć wp-comments-post.php, aby ograniczyć ruch botów.

Odbywa się to na poziomie DNS za pomocą Cloudflare JS wyzwanie, a sposób, w jaki to działa, jest stosunkowo prosty: komentarze spamowe są zautomatyzowane, a automatyczne źródła nie mogą przetwarzać JS.

Następnie przegrywają wyzwanie JS i voila – spam jest blokowany na poziomie DNS, a żądanie nigdy nie dociera do Twojego serwera.

Jak więc stworzyć tę regułę?

Jak zwykle, przejdź do strony Bezpieczeństwo > WAF i wybierz „Utwórz regułę zapory”.

Upewnij się, że nadajesz tej regule rozpoznawalną nazwę, np. „Spam w komentarzach”.

Następnie ustaw następujące elementy:

- Pole: URI

- Operator: Równa się

- Wartość: wp-comments-post.php

[ORAZ]

- Pole: Metoda zapytania

- Operator: Równa się

- Wartość: POST

[ORAZ]

- Pole: Referer

- Operator: nie zawiera

- Wartość: [twojadomena.com]

[Akcja: Wyzwanie JS]

Uważaj, aby ustawić akcję na Wyzwanie JS, ponieważ zapewni to zablokowanie komentarza bez zakłócania ogólnych działań użytkownika w witrynie.

Po wprowadzeniu tych wartości, kliknij „Wdróż”, aby utworzyć regułę.

Podsumowanie: Jak zabezpieczyć swoje WordPress Witryna z regułami zapory Cloudflare

W wyścigu zbrojeń o bezpieczeństwo w sieci reguły zapory sieciowej Cloudflare są jedną z najskuteczniejszych broni, jakie masz w swoim arsenale.

Nawet z bezpłatnym kontem Cloudflare możesz wdrożyć wiele różnych reguł, aby chronić swoje WordPress witrynę przed niektórymi z najczęstszych zagrożeń spamem i złośliwym oprogramowaniem.

Za pomocą kilku (w większości) prostych naciśnięć klawiszy możesz zwiększyć bezpieczeństwo swojej witryny i dbaj o to, aby działały płynnie dla odwiedzających.

Więcej na temat ulepszania swojego WordPress bezpieczeństwo witryny, sprawdź moje przewodnik po konwersji WordPress witryny do statycznego kodu HTML.

Referencje

https://developers.cloudflare.com/firewall/

https://developers.cloudflare.com/fundamentals/get-started/concepts/cloudflare-challenges/

https://www.websiterating.com/web-hosting/glossary/what-is-cloudflare/