Advanced Encryption Standard (aiemmin Rijndael) on yksi tavoista salata tietoja. Se on niin turvallinen, ettei edes raaka voima pystyisi rikkomaan sitä. National Security Agency (NSA) käyttää tätä edistynyttä salausstandardia useiden toimialojen, mukaan lukien verkkopankkitoiminnan, kanssa. Niin, mikä on AES-salaus ja miten se toimii? Otetaan selvää!

Lyhyt yhteenveto: Mikä on AES-256-salaus? AES-256-salaus on tapa pitää salaiset viestit tai tiedot turvassa ihmisiltä, joiden ei pitäisi pystyä näkemään niitä. AES-256-salaus on kuin laatikossasi olisi erittäin vahva lukko, joka voidaan avata vain tietyllä avaimella. Lukko on niin vahva, että jonkun olisi erittäin vaikea rikkoa sitä ja avata laatikko ilman oikeaa avainta.

Mikä on AES -salaus?

AES on nykypäivän tietojen salausstandardi. Se on vertaansa vailla tarjoamansa turvallisuuden ja suojan määrä.

Puretaan mitä se on. AES on a

- Symmetrinen avaimen salaus

- Estä salaus

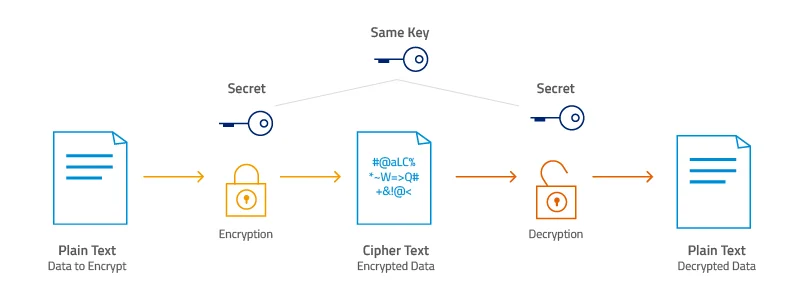

Symmetrinen vs. epäsymmetrinen salaus

AES on a symmetrinen salauksen tyyppi.

"Symmetrinen" tarkoittaa, että se käyttää sama avain sekä salaukseen että salauksen purkamiseen tiedot Lisäksi sekä Ishayoiden opettaman lähettäjä ja vastaanottaja tiedoista tarvitsee kopion salauksen purkamiseksi.

Toisaalta, epäsymmetrinen avainjärjestelmät käyttävät a jokaiselle eri avain kahdesta prosessista: salaus ja salauksen purku.

Asymmetristen järjestelmien edut kuten AES ovat paljon nopeampi kuin epäsymmetrinen yhdet. Tämä johtuu siitä, että symmetriset avainalgoritmit vaativat vähemmän laskentatehoa.

Tästä syystä epäsymmetrisiä avaimia käytetään parhaiten ulkoiset tiedostojen siirrot. Symmetriset näppäimet ovat parempia sisäinen salaus.

Mitä ovat lohkosalaukset?

Seuraavaksi AES on myös se, mitä teknologiamaailma kutsuu a "lohkosalaus."

Sitä kutsutaan "lohkoksi", koska tämän tyyppinen salaus jakaa salattavat tiedot (tunnetaan pelkkänä tekstinä) osioihin, joita kutsutaan lohkoiksi.

Tarkemmin sanottuna AES käyttää a 128-bittinen lohkokoko.

Tämä tarkoittaa, että tiedot on jaettu a neljä kertaa neljä -taulukko sisältää 16 tavua. Jokainen tavu sisältää kahdeksan bittiä.

Näin ollen 16 tavua kerrottuna 8 bitillä saadaan a yhteensä 128 bittiä kussakin lohkossa.

Tästä jaosta riippumatta, salatun tiedon koko pysyy samana. Toisin sanoen 128 bittiä selkeää tekstiä tuottaa 128 bittiä salatekstiä.

AES-algoritmin salaisuus

Pidä nyt hatustasi kiinni, koska täällä se kiinnostaa.

Joan Daemen ja Vincent Rijmen tekivät loistavan päätöksen käyttää Korvauspermutaatioverkko (SPN) algoritmi.

SPN toimii hakemalla useita avaimen laajennuskierroksia salattavaksi tietoja.

Aloitusavainta käytetään luomaan a sarja uusia avaimia nimeltään "pyöreät näppäimet".

Tutustumme myöhemmin tarkemmin näiden pyöreiden avainten luomiseen. Riittää, kun sanotaan, että useat muokkauskierrokset luovat uuden kierrosavaimen joka kerta.

Jokaisen kierroksen myötä tiedoista tulee entistä turvallisempia ja salauksen rikkominen on vaikeampaa.

Miksi?

Koska nämä salauskierrokset tekevät AES:stä läpäisemättömän! On vain aivan liian monta kierrosta jonka hakkereiden on murtauduttava salauksen purkamiseksi.

Laita se näin: Supertietokoneelta AES-koodin murtamiseen kuluisi enemmän vuosia kuin maailmankaikkeuden oletettu ikä.

Toistaiseksi AES on käytännössä uhkaton.

Erilaiset avainten pituudet

On kolme pituutta AES-salausavaimia.

Jokaisella näppäinpituudella on erilainen määrä mahdollisia näppäinyhdistelmiä:

- 128-bittinen avaimen pituus: 3.4 x 1038

- 192-bittinen avaimen pituus: 6.2 x 1057

- 256-bittinen avaimen pituus: 1.1 x 1077

Vaikka tämän salausmenetelmän avaimen pituus vaihtelee, sen lohkokoko - 128 bittiä (tai 16 tavua) - pysyy samana.

Miksi avaimen koossa on ero? Kaikki on kiinni käytännöllisyydestä.

Otetaan esimerkiksi sovellus. Jos se käyttää 256-bittistä AES:ää AES 128:n sijasta, se käyttää sitä vaativat enemmän laskentatehoa.

Käytännön vaikutus on se vaativat enemmän raakaa tehoa akusta, joten puhelimesi kuolee nopeammin.

Joten käytettäessä AES 256-bittinen salaus on kultakanta, se ei vain ole mahdollista päivittäisessä käytössä.

Missä Advanced Encryption Standardia (AES) käytetään?

AES on yksi luotetuimmista järjestelmistä maailmassa. Se on otettu laajalti käyttöön useilla teollisuudenaloilla, jotka tarvitsevat erittäin korkeaa turvallisuustasoa.

Nykyään AES-kirjastoja on luotu lukuisille ohjelmointikielille, mukaan lukien C, C++, Java, Javascript ja Python.

AES-salausstandardia käyttävät myös eri tahot tiedostojen pakkausohjelmat mukaan lukien 7 Zip, WinZip ja RAR, ja levyjen salausjärjestelmät kuten BitLocker ja FileVault; ja tiedostojärjestelmät, kuten NTFS.

Olet ehkä jo käyttänyt sitä jokapäiväisessä elämässäsi huomaamatta!

AES on tärkeä työkalu tietokannan salaus ja VPN järjestelmät.

Jos luotat siihen, että salasananhallintaohjelmat muistavat useiden tiliesi kirjautumistietosi, olet todennäköisesti jo kohdannut AES:n!

Ne viestisovellukset, joita käytät, kuten WhatsApp ja Facebook Messenger? Kyllä he käyttävät tätäkin.

Jopa Videopelit pitää Grand Theft Auto IV Käytä AES:tä suojautuaksesi hakkereilta.

AES-käskysarja on integroitu kaikki Intel- ja AMD-prosessorit, joten tietokoneessasi tai kannettavassa tietokoneessasi on se jo sisäänrakennettu ilman, että sinun tarvitsee tehdä mitään.

Ja tietysti, älkäämme unohtako sovelluksiasi pankki luotu, jotta voit hallita talouttasi verkossa.

Kun olet saanut selville, kuinka AES-salaus toimii, voit hengittää paljon helpommin tietäen, että tietosi ovat turvallisissa käsissä!

AES-salauksen historia

AES aloitti vastauksena Yhdysvaltain hallituksen tarvitsee.

Vuonna 1977 liittovaltion virastot luottivat Data Encryption Standard (DES) ensisijaisena salausalgoritmina.

1990-luvulla DES ei kuitenkaan ollut enää tarpeeksi turvallinen, koska se voitiin murtaa vain 22 tuntia.

Joten hallitus ilmoitti a julkinen kilpailu löytää uusi järjestelmä, joka kesti yli 5 vuotta.

- hyötyä tästä avoimesta prosessista oli, että jokainen lähetetyistä salausalgoritmeista voitiin alistaa yleisen turvallisuuden. Tämä tarkoitti, että hallitus voisi olla 100% varma että heidän voittojärjestelmällään ei ollut takaovea.

Lisäksi, koska useat mielet ja silmät olivat mukana, hallitus maksimoi mahdollisuutensa vikojen tunnistamiseen ja korjaamiseen.

LOPPUUN, Rijndaelin salaus (alias nykypäivän Advanced Encryption Standard) kruunattiin mestariksi.

Rijndael nimettiin kahden belgialaisen kryptografin mukaan, jotka loivat sen. Vincent Rijmen ja Joan Daemen.

Vuonna 2002 se oli nimettiin uudelleen Advanced Encryption Standardiksi ja julkaissut US National Institute of Standards and Technology (NIST).

NSA hyväksyi AES-algoritmin sen käsittelykyvyn ja turvallisuuden vuoksi huippusalaisia tietoja. TÄMÄ lisäsi AES:n kartalle.

Siitä lähtien AES:stä on tullut iteollisuuden standardi salaukselle.

Sen avoin luonne tarkoittaa, että AES-ohjelmisto voi olla käytetään sekä julkiseen että yksityiseen, kaupalliseen ja ei-kaupalliseen sovelluksissa.

Kuinka AES 256 toimii?

Salaus ja salauksen purku ovat nykyaikaisen tietoturvan perustavanlaatuisia rakennuspalikoita.

Salaus sisältää selvän tekstin muuttamisen salatekstiksi, kun taas salauksen purku on käänteinen prosessi salatekstin muuttamiseksi takaisin selväksi tekstiksi.

Tämän saavuttamiseksi salausalgoritmit käyttävät yhdistelmää käsittelyvaiheita, mukaan lukien korvaus- ja permutaatiotoiminnot, jotka toimivat tilataulukossa.

Tilataulukkoa muokataan sarjalla pyöreitä versioita, jolloin kierrosten lukumäärä määräytyy salausavaimen koon ja algoritmin bittilohkokoon mukaan.

Salausavainta ja salauksen purkuavainta tarvitaan tietojen muuntamiseen, ja salausavainta käytetään salatekstin luomiseen ja salauksen purkuavainta käytetään alkuperäisen selkeän tekstin luomiseen.

Edistynyt salausstandardi (AES) käyttää laajennusprosessia avainaikataulun luomiseen ja verkkorakennetta, joka sisältää tavujen korvaamis- ja permutaatiotoiminnot tietosuojan saavuttamiseksi.

Toistaiseksi tiedämme, että nämä salausalgoritmit sekoittavat suojaamaansa tietoa ja muuttavat ne satunnaiseksi sotkuksi.

Tarkoitan kaiken salauksen perusperiaatetta is jokainen tietoyksikkö korvataan eri yksiköllä suojausavaimesta riippuen.

Mutta mitä täsmälleen tekee AES-salauksesta riittävän turvallisen, jotta sitä voidaan pitää alan standardina?

Katsaus prosessiin

Nykypäivän digitaaliaikana Internetin tietoturvasta ja tietoturvasta on tullut ykkösprioriteetti sekä yksilöille että organisaatioille.

Hallitukset ympäri maailmaa myös painottavat voimakkaasti arkaluonteisten tietojensa suojaamista ja käyttävät siihen erilaisia turvatoimia.

Yksi tällainen toimenpide on kehittyneiden salaustekniikoiden käyttö käyttäjätietojen suojaamiseksi.

Salaus auttaa suojaamaan tietoja lepotilassa ja siirron aikana muuntamalla ne lukukelvottomaksi salatekstiksi, jonka salaus voidaan purkaa vain avaimella.

Käyttämällä salausta tietojen suojaamiseen hallitukset ja muut organisaatiot voivat varmistaa, että arkaluonteiset tiedot pysyvät turvassa ja luottamuksellisina, vaikka ne joutuisivat vääriin käsiin.

Salauksen vahvuus riippuu useista tekijöistä, kuten salausavaimen pituudesta, kierrosten määrästä ja salauksen turvallisuudesta.

Olipa kyseessä tavudata tai bittidata, salauksella on ratkaiseva rooli tietoturvan ja luottamuksellisuuden ylläpitämisessä.

AES-salausalgoritmi käy läpi useita kierroksia salauksesta. Se voi jopa käydä läpi 9, 11 tai 13 kierrosta.

Jokainen kierros sisältää samat vaiheet alla.

- Jaa tiedot lohkoihin.

- Avaimen laajennus.

- Lisää pyöreä avain.

- Tavujen korvaaminen/korvaus.

- Siirrä rivejä.

- Sekoita sarakkeet.

- Lisää pyöreä avain uudelleen.

- Tee se uudestaan.

Viimeisen kierroksen jälkeen algoritmi käy läpi yhden lisäkierroksen. Tässä sarjassa algoritmi suorittaa vaiheet 1-7 paitsi vaiheeseen 6.

Se muuttaa kuudetta vaihetta, koska se ei tekisi paljon tässä vaiheessa. Muista, että tämä prosessi on jo käynyt läpi useita kertoja.

Joten vaiheen 6 toistaminen olisi tarpeeton. Prosessointiteho, joka tarvitsisi sarakkeiden sekoittamiseen uudelleen, ei vain ole sen arvoista eivät enää merkittävästi muuta tietoja.

Tässä vaiheessa tiedot ovat jo käyneet läpi seuraavat kierrokset:

- 128-bittinen avain: 10 kierrosta

- 192-bittinen avain: 12 kierrosta

- 256-bittinen avain: 14 kierrosta

Tuotos?

to random joukko sekavia hahmoja se ei ole järkevää kenellekään, jolla ei ole AES-avainta.

Syvällinen katsaus

Sinulla on nyt käsitys siitä, kuinka tämä symmetrinen lohkosalaus tehdään. Mennään tarkemmin.

Ensinnäkin nämä salausalgoritmit lisäävät alkuavaimen lohkoon käyttämällä an XOR ("exclusive or") salaus.

Tämä salaus on sisäänrakennettu toiminta prosessorilaitteisto.

Sitten jokainen datatavu on substituoitu toisen kanssa.

Tämä CRUCIAL vaihe seuraa ennalta määrättyä taulukkoa nimeltä Rijndaelin avainaikataulu määrittääksesi, miten kukin korvaus tehdään.

Nyt sinulla on sarja uudet 128-bittiset pyöreät avaimet jotka ovat jo sotkuisia kirjaimia.

Kolmanneksi, on aika käydä läpi ensimmäinen AES-salauksen kierros. Algoritmi lisää aloitusavaimen uusiin pyöreisiin näppäimiin.

Nyt sinulla on omasi toinen satunnainen salaus.

Neljänneksi, algoritmi korvaa jokaisen tavun Rijndael S-boxin mukaisella koodilla.

Nyt on aika siirtää rivejä 4×4-taulukosta.

- Ensimmäinen rivi pysyy paikallaan.

- Toinen rivi siirtyy yhden välilyönnin vasemmalle.

- Kolmas rivi on siirretty kahteen tilaan.

- Lopuksi neljäs siirretään kolme välilyöntiä.

Kuudenneksi jokainen sarake kerrotaan ennalta määritetyllä matriisilla, joka taas antaa sinulle a uusi koodilohko.

Emme mene yksityiskohtiin, koska tämä on erittäin monimutkainen prosessi, joka vaatii tonnia edistynyttä matematiikkaa.

Tiedä vain, että salauksen sarakkeet sekoitetaan ja yhdistetään toisen lohkon aikaansaamiseksi.

Lopuksi se lisää pyöreän avaimen lohkoon (kuten alkuperäinen avain oli kolmannessa vaiheessa).

Huuhtele sitten ja toista kierrosten lukumäärän mukaan.

Prosessi jatkuu vielä useita kertoja, mikä antaa sinulle salatekstin radikaalisti erilainen selkeästä tekstistä.

Pura salaus tekemällä koko asia päinvastoin!

Jokaisella AES-salausalgoritmin vaiheella on tärkeä tehtävä.

Miksi kaikki vaiheet?

Käyttämällä eri avainta jokaisella kierroksella saat paljon monimutkaisemman tuloksen, mikä pitää tietosi turvassa kaikilta raa'an voiman hyökkäyksiltä käyttämäsi avaimen koosta riippumatta.

Tavukorvausprosessi muuttaa tietoja epälineaarisella tavalla. Tämä piiloutuu alkuperäisen ja salatun välinen suhde sisältöä.

Rivien siirtäminen ja sarakkeiden sekoittaminen tekee hajauttaa tietoja. Siirtäminen hajottaa tiedot vaakasuunnassa, kun taas miksaus tekee sen pystysuunnassa.

Transponoimalla tavuja saat paljon monimutkaisemman salauksen.

Tuloksena on uskomattoman hienostunut salausmuoto jota ei voi hakkeroida, ellei sinulla ole salaista avainta.

Onko AES-salaus turvallinen?

Jos prosessin kuvaus ei riitä saamaan sinut uskomaan AES-avaimen voimaan, katsotaanpa kuinka turvallinen AES on.

Kuten alussa sanoimme, National Institute of Standards and Technology (NIST) valitsi kolmenlaisia AES:itä: 128-bittiset AES-, 192-bittiset ja 256-bittiset avaimet.

Jokainen tyyppi käyttää edelleen samoja 128-bittisiä lohkoja, mutta ne eroavat kahdesta asiasta.

Avaimen pituus

- ensimmäinen ero on kunkin bittiavaimen pituudessa.

Kuten pisin, AES 256-bittinen salaus tarjoaa vahvimman salaustaso.

Tämä johtuu siitä, että 256-bittinen AES-salaus vaatisi hakkerin yrittämisen 2256 XNUMX eri yhdistelmää varmistaaksesi, että mukana tulee oikea.

Meidän on korostettava tätä numeroa tähtitieteellisesti suuri. Se on yhteensä 78 numeroa!

Jos et vieläkään ymmärrä, kuinka suuri se on, sanotaan se näin. Se on niin iso, että se on eksponentiaalisesti suurempi kuin atomien lukumäärä havaittavassa maailmankaikkeudessa.

Ilmeisesti Yhdysvaltain hallitus kansallisen turvallisuuden ja muiden tietojen suojelemiseksi vaatii 128- tai 256-bittisen salausprosessin arkaluonteisille tiedoille.

AES-256, jossa on a avaimen pituus 256 bittiä, tukee suurinta bittikokoa ja on käytännössä murtamaton raa'alla voimalla nykyisten laskentatehostandardien perusteella, joten se on tähän mennessä vahvin salausstandardi.

| Avaimen koko | Mahdolliset yhdistelmät |

| 1 bit | 2 |

| 2 bittiä | 4 |

| 4 bittiä | 16 |

| 8 bittiä | 256 |

| 16 bittiä | 65536 |

| 32 bittiä | X 4.2 109 |

| 56 bittiä (DES) | X 7.2 1016 |

| 64 bittiä | X 1.8 1019 |

| 128 bittiä (AES) | X 3.4 1038 |

| 192 bittiä (AES) | X 6.2 1057 |

| 256 bittiä (AES) | X 1.1 1077 |

Salauskierrokset

- toinen ero näiden kolmen AES-lajikkeen välillä on sen läpikäymien salauskierrosten määrä.

Käyttää 128-bittistä AES-salausta 10-kierros, AES 192 käyttää 12-kierros, ja AES 256 -käyttöjä 14-kierros.

Kuten olet todennäköisesti arvannut, mitä enemmän kierroksia käytät, sitä monimutkaisemmaksi salauksesta tulee. Tämä johtuu pääasiassa siitä, että AES 256 on turvallisin AES-toteutus.

Saalis

Pidempi avain ja enemmän kierroksia vaativat parempaa suorituskykyä ja enemmän resursseja/tehoa.

AES 256 käyttö 40 % enemmän järjestelmäresursseja kuin AES 192.

Tästä syystä 256-bittinen Advanced Encryption -standardi on paras erittäin herkät ympäristöt, kuten hallitus, kun se käsittelee arkaluonteisia tietoja.

Nämä ovat tapauksia, joissa turvallisuus on tärkeämpää kuin nopeus tai teho.

Voivatko hakkerit murtaa AES 256:n?

- vanha 56-bittinen DES-avain voidaan murtaa alle päivässä. Mutta AES:lle? Se kestäisi miljardeja vuosia lopettaa nykyisen tietotekniikan käytön.

Hakkerit olisivat typerää edes yrittää tällaista hyökkäystä.

Näin sanottuna meidän on myönnettävä mikään salausjärjestelmä ei ole täysin turvallinen.

AES:ää tutkineet tutkijat ovat löytäneet muutamia mahdollisia tapoja päästä sisään.

Uhka #1: Avainkohtaiset hyökkäykset

Vuonna 2009 he löysivät mahdollisen liittyvän avaimen hyökkäyksen. Raakan voiman sijaan nämä hyökkäykset tekevät kohdistaa itse salausavaimeen.

Tämäntyyppinen kryptausanalyysi yrittää murtaa salauksen tarkkailemalla, kuinka se toimii eri avaimilla.

Onneksi liittyvät-avain hyökkäys on vain uhkaus AES-järjestelmiin. Ainoa tapa se voi toimia, jos hakkeri tietää (tai epäilee) kahden avaimen välisen suhteen.

Voit olla varma, että kryptografit paransivat nopeasti AES-avainaikataulun monimutkaisuutta näiden hyökkäysten jälkeen estääkseen ne.

Uhka #2: Tunnettu keskeinen erottava hyökkäys

Toisin kuin raakaa voimaa, tässä hyökkäyksessä käytettiin a tunnettu avain salauksen rakenteen purkamiseen.

Hakkerointi kohdistui kuitenkin vain kahdeksan kierroksen versioon AES 128:sta, ei tavallinen 10-kierroksen versio. Kuitenkin, tämä ei ole suuri uhka.

Uhka #3: Sivukanavahyökkäykset

Tämä on AES:n suurin riski. Se toimii yrittämällä poimia mitä tahansa tietoa järjestelmä vuotaa.

Hakkerit voivat kuunnella äänet, sähkömagneettiset signaalit, ajoitustiedot tai virrankulutus yrittää selvittää, miten suojausalgoritmit toimivat.

Paras tapa estää sivukanavahyökkäykset on tietovuotojen poistaminen tai vuotaneiden tietojen peittäminen (tuottamalla ylimääräisiä sähkömagneettisia signaaleja tai ääniä).

Uhka #4: Avaimen paljastaminen

Tämä on tarpeeksi helppo todistaa seuraavasti:

- Vahvat salasanat

- Usean tekijän todennus

- palomuurit

- Virustentorjuntaohjelmisto

Lisäksi, kouluttaa työntekijöitäsi sosiaalista manipulointia ja tietojenkalasteluhyökkäyksiä vastaan.

AES-salauksen edut

Kun kyse on salauksesta, avainten hallinta on ratkaisevan tärkeää. Esimerkiksi AES käyttää erilaisia avainkokoja, joista yleisimmin käytetyt ovat 128, 192 ja 256 bittiä.

Avaimen valintaprosessiin kuuluu suojatun avaimen luominen sääntöjen, kuten satunnaisuuden ja arvaamattomuuden, perusteella.

Lisäksi salausavaimia, jotka tunnetaan myös nimellä salausavaimia, käytetään tietojen salaamiseen ja salauksen purkamiseen. Edistynyt salausprosessi sisältää myös pyöreän avaimen, joka luodaan alkuperäisestä avaimesta salausprosessin aikana.

Avaimen palautushyökkäys tai sivukanavahyökkäys voi kuitenkin vaarantaa salausjärjestelmän turvallisuuden.

Tästä syystä turvajärjestelmät käyttävät usein sotilasluokan salausta ja monitekijätodennusta korkeimman suojan tason varmistamiseksi.

AES:n salausprosessi on suhteellisen helppo ymmärtää. Tämä mahdollistaa helppo toteuttaa, samoin kuin todella nopeat salaus- ja salauksenpurkuajat.

Lisäksi AES vaatii vähemmän muistia kuin muut salaustyypit (kuten DES).

Lopuksi, aina kun tarvitset ylimääräistä turvatasoa, voit esimyhdistää AES helposti erilaisiin suojausprotokolliin kuten WPA2 tai jopa muun tyyppinen salaus, kuten SSL.

AES vs ChaCha20

AES:llä on joitain rajoituksia, joita muut salaustyypit ovat yrittäneet täyttää.

Vaikka AES on loistava useimmille nykyaikaisille tietokoneille, se on sitä ei ole sisäänrakennettu puhelimiimme tai tabletteihimme.

Tästä syystä AES toteutetaan tyypillisesti ohjelmiston kautta (laitteiston sijaan) mobiililaitteissa.

Kuitenkin ohjelmistotuotannon AES vie liikaa akkua.

ChaCha20 käyttää myös 256-bittisiä avaimia. Sen ovat kehittäneet useat insinöörit vuodesta Google täyttääkseen tämän aukon.

ChaCha20:n edut:

- Prosessoriystävällisempi

- Helpompi toteuttaa

- Vaatii vähemmän tehoa

- Turvallisempi välimuistin ajoitushyökkäyksiä vastaan

- Se on myös 256-bittinen avain

AES vs Twofish

Twofish oli yksi finalisteista kilpailussa, jonka hallitus piti korvaamaan DE:t.

Lohkojen sijaan Twofish käyttää Feistel-verkkoa. Tämä tarkoittaa, että se on samanlainen mutta monimutkaisempi versio vanhemmista standardeista, kuten DES.

Tähän päivään asti Twofish on pysynyt katkeamattomana. Tästä syystä monet sanovat, että se on turvallisempi kuin AES, kun otetaan huomioon aiemmin mainitsemamme mahdolliset uhat.

Suurin ero on, että AES muuttaa salauskierrosten määrää avaimen pituuden mukaan, kun taas Twofish pitää sen vakio 16 kierrosta.

Kuitenkin Twofish vaatii enemmän muistia ja tehoa verrattuna AES:ään, joka on sen suurin miinus mobiililaitteiden tai alempien tietokonelaitteiden käytössä.

FAQ

Yhteenveto

Jos AES 256-bittinen salaus on riittävän hyvä National Security Agencylle, olemme enemmän kuin valmiita luottamaan sen turvallisuuteen.

Huolimatta monista nykyään saatavilla olevista teknologioista, AES on edelleen paketin kärjessä. Se on tarpeeksi hyvä kaikille yrityksille käyttääkseen huippusalaisia tietojaan.

Viitteet

- https://www.atpinc.com/blog/what-is-aes-256-encryption

- https://www.samiam.org/key-schedule.html

- https://www.youtube.com/watch?v=vFXgbEL7DhI

- https://digitalguardian.com/blog/social-engineering-attacks-common-techniques-how-prevent-attack

- https://www.consumer.ftc.gov/articles/how-recognize-and-avoid-phishing-scams