Стандард Адванцед Енцриптион Стандард (раније познат као Ријндаел) је један од начина шифровања информација. Толико је сигуран да га ни груба сила не би могла сломити. Овај напредни стандард шифровања користи Национална безбедносна агенција (НСА) заједно са више индустрија, укључујући онлајн банкарство. Тако, шта је АЕС енкрипција и како то функционише? Хајде да сазнамо!

Кратак резиме: Шта је АЕС-256 шифровање? АЕС-256 шифровање је начин чувања тајних порука или информација од људи који не би требало да их виде. АЕС-256 шифровање је као да имате супер јаку браву на кутији која се може отворити само помоћу врло специфичног кључа. Брава је толико јака да би било веома тешко да је неко разбије и отвори кутију без правог кључа.

Шта је АЕС енкрипција?

АЕС је данашњи стандард за шифровање података. Нема премца у количини сигурности и заштите коју нуди.

Хајде да разјаснимо шта је то јесте. АЕС је а

- Шифровање са симетричним кључем

- Блокирај шифру

Симетрично у односу на асиметрично шифровање

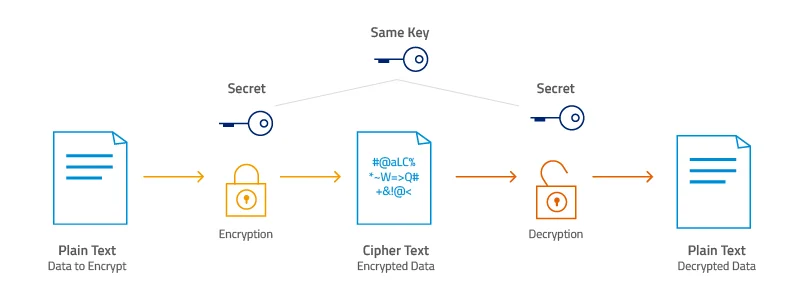

АЕС је а симетрично тип шифровања.

„Симетрично“ значи да користи исти кључ за шифровање и дешифровање информације Штавише, оба la пошиљаоца и примаоца података потребна је њихова копија за дешифровање шифре.

С друге стране, асиметрична кључни системи користе а различит кључ за сваки два процеса: шифровање и дешифровање.

Апредност симетричних система као што је АЕС много брже од асиметричног оне. То је зато што алгоритми симетричног кључа захтевају мање рачунарске снаге.

Због тога се најбоље користе асиметрични кључеви екстерни пренос датотека. Симетрични тастери су бољи за интерно шифровање.

Шта су блок шифре?

Затим, АЕС је такође оно што свет технологије назива а „блок шифра“.

Зове се „блок“ јер је ова врста шифре дели информације које треба шифровати (познато као отворени текст) у секције које се називају блокови.

Да будемо прецизнији, АЕС користи а 128-битна величина блока.

То значи да су подаци подељени на а низ четири по четири који садржи 16 бајтова. Сваки бајт садржи осам битова.

Дакле, 16 бајтова помножених са 8 битова даје а укупно 128 бита у сваком блоку.

Без обзира на ову поделу, величина шифрованих података остаје иста. Другим речима, 128 битова отвореног текста даје 128 битова шифрованог текста.

Тајна АЕС алгоритма

Сада држите своје шешире јер ево где постаје занимљиво.

Јоан Даемен и Винцент Ријмен су донели бриљантну одлуку да користе Мрежа пермутације замене (СПН) алгоритам.

СПН ради применом више рунди проширења кључа за шифровање података.

Почетни кључ се користи за креирање а серија нових кључева названи „округли кључеви“.

Касније ћемо сазнати више о томе како се ови округли кључеви генеришу. Довољно је рећи да вишеструки кругови модификације сваки пут генеришу нови кружни кључ.

Са сваким пролазним кругом, подаци постају све сигурнији и постаје све теже разбити енкрипцију.

Зашто?

Зато што ове рунде шифровања чине АЕС непробојним! Постоје само превише рунди да хакери морају да пробију да би је дешифровали.

Реците то овако: Суперкомпјутеру би требало више година од претпостављене старости универзума да разбије АЕС код.

До данас, АЕС је практично без претњи.

Различите дужине кључева

Постоје три дужине АЕС кључева за шифровање.

Свака дужина кључа има различит број могућих комбинација тастера:

- 128-битна дужина кључа: 3.4 к 1038

- 192-битна дужина кључа: 6.2 к 1057

- 256-битна дужина кључа: 1.1 к 1077

Док дужина кључа овог метода шифровања варира, величина његовог блока – 128 бита (или 16 бајтова) - остаје иста.

Зашто разлика у величини кључа? Све је у практичности.

Узмимо за пример апликацију. Ако користи 256-битни АЕС уместо АЕС 128, хоће захтевају више рачунарске снаге.

Практични ефекат је да хоће захтевају више сирове снаге из батерије, тако да ће се ваш телефон брже угасити.

Дакле, док користите АЕС 256-битно шифровање је Златни стандард, једноставно није изводљиво за свакодневну употребу.

Где се користи напредни стандард шифровања (АЕС)?

АЕС је један од најпоузданијих система на свету. Широко је прихваћен у више индустрија којима је потребан изузетно висок ниво сигурности.

Данас су АЕС библиотеке креиране за бројне програмске језике, укључујући Ц, Ц++, Јава, Јавасцрипт и Питхон.

АЕС стандард шифровања такође користе различити програми за компресију датотека укључујући 7 Зип, ВинЗип и РАР, и системи за шифровање диска као што су БитЛоцкер и ФилеВаулт; и системима датотека као што је НТФС.

Можда сте га већ користили у свакодневном животу, а да нисте приметили!

АЕС је витално средство у шифровање базе података ВПН Системи.

Ако се ослањате на менаџере лозинки да упамте ваше акредитиве за пријављивање за више налога, вероватно сте већ наишли на АЕС!

Те апликације за размену порука које користите, као што су ВхатсАпп и Фацебоок Мессенгер? Да, и они користе ово.

Чак видео игре као Гранд Тхефт Ауто ИВ користите АЕС за заштиту од хакера.

АЕС скуп инструкција је интегрисан у сви Интел и АМД процесори, тако да је ваш рачунар или лаптоп већ има уграђен, а да ви не морате ништа да радите.

И наравно, не заборавимо ваше апликације банка креиран да вам омогући да управљате својим финансијама на мрежи.

Након што сазнате како функционише АЕС енкрипција, знаћете диши много лакше са сазнањем да су ваши подаци у сигурним рукама!

Историја АЕС енкрипције

АЕС је почео као одговор америчке владе потребе.

Давне 1977. године, савезне агенције би се ослањале на Дата стандард шифровања (ДЕС) као њихов примарни алгоритам шифровања.

Међутим, до 1990-их, ДЕС више није био довољно сигуран јер се могао само провалити КСНУМКС сати.

Дакле, влада је објавила а јавни конкурс да пронађе нови систем који је трајао преко 5 година.

користи од овог отвореног процеса било да сваки од достављених алгоритама за шифровање може бити подвргнут јавној безбедности. То је значило да би влада могла бити 100% сигуран да њихов победнички систем није имао бацкдоор.

Штавише, пошто је било укључено више умова и очију, влада је максимизирала своје шансе идентификовање и поправљање недостатака.

КОНАЧНО, тхе Ријндаел шифра (ака данашњи Адванцед Енцриптион Стандард) крунисана је за шампиона.

Ријндаел је добио име по двојици белгијских криптографа који су га креирали, Винцент Ријмен и Јоан Даемен.

У 2002. години преименован у Адванцед Енцриптион Стандард а објавио је амерички национални институт за стандарде и технологију (НИСТ).

НСА је одобрила АЕС алгоритам због његове способности и сигурности за руковање строго поверљиве информације. ОВО је ставило АЕС на мапу.

Од тада, АЕС је постао ииндустријски стандард за шифровање.

Његова отворена природа значи да АЕС софтвер може бити користи се и за јавне и приватне, комерцијалне и некомерцијалне апликације.

Како АЕС 256 ради?

Шифровање и дешифровање су основни градивни блокови модерне безбедности података.

Шифровање укључује трансформацију отвореног текста у шифровани текст, док је дешифровање обрнути процес трансформације шифрованог текста назад у отворени текст.

Да би се ово постигло, алгоритми за шифровање користе комбинацију корака обраде, укључујући операције замене и пермутације, које раде на низу стања.

Низ стања је модификован низом рунди верзија, при чему је број рунди одређен величином кључа за шифровање и величином битног блока алгоритма.

Кључ за шифровање и кључ за дешифровање су потребни за трансформацију података, при чему се кључ за шифровање користи за генерисање шифрованог текста и кључ за дешифровање који се користи за генерисање оригиналног отвореног текста.

Напредни стандард шифровања (АЕС) користи процес проширења за генерисање распореда кључева и мрежну структуру која укључује замену бајтова и операције пермутације да би се постигла заштита података.

До сада знамо да ови алгоритми за шифровање шифрују информације које штите и претварају их у насумични неред.

Мислим, основни принцип свих енкрипција is свака јединица података ће бити замењена другом, у зависности од безбедносног кључа.

Али шта тачно чини АЕС енкрипцију довољно безбедном да се сматра индустријским стандардом?

Преглед процеса

У данашњем дигиталном добу, интернет безбедност и безбедност података постали су главни приоритет и за појединце и за организације.

Владе широм света такође стављају снажан нагласак на заштиту својих осетљивих информација и користе различите безбедносне мере да то ураде.

Једна таква мера је употреба напредних техника шифровања за заштиту корисничких података.

Шифровање помаже у заштити података у мировању и у транзиту тако што их претвара у нечитљив шифровани текст који се може дешифровати само помоћу кључа.

Коришћењем шифровања за заштиту података, владе и друге организације могу осигурати да осетљиве информације остану безбедне и поверљиве, чак и ако падну у погрешне руке.

Јачина енкрипције зависи од различитих фактора као што су дужина кључа шифре, број рунди и сигурност шифре.

Било да се ради о бајт подацима или битним подацима, шифровање игра кључну улогу у одржавању безбедности и поверљивости података.

АЕС алгоритам шифровања пролази више рунди од енкрипције. Може чак проћи кроз 9, 11 или 13 рунди овога.

Сваки круг укључује исте кораке у наставку.

- Поделите податке у блокове.

- Проширење кључа.

- Додајте округли кључ.

- Замена/замена бајтова.

- Померите редове.

- Помешајте колоне.

- Поново додајте округли кључ.

- Урадите све изнова.

Након последње рунде, алгоритам ће проћи још један круг. У овом скупу, алгоритам ће урадити кораке од 1 до 7 осим корак 6.

То мења 6. корак јер у овом тренутку не би урадио много. Запамтите да је већ прошао кроз овај процес више пута.

Дакле, понављање корака 6 би било сувишан. Количина процесорске снаге која би била потребна да се колоне поново помешају једноставно није вредна тога више не мењају значајно податке.

У овом тренутку, подаци ће већ прошли кроз следеће кругове:

- 128-битни кључ: 10 рунди

- 192-битни кључ: 12 рунди

- 256-битни кључ: 14 рунди

Излаз?

то рандом скуп збрканих ликова то неће имати смисла никоме ко нема АЕС кључ.

Детаљан поглед

Сада имате идеју о томе како је направљена ова симетрична блок шифра. Хајдемо детаљније.

Прво, ови алгоритми шифровања додају почетни кључ у блок користећи КСОР („искључиво или“) шифра.

Ова шифра је ан операција уграђена у хардвер процесора.

Затим, сваки бајт података је супституисани са другом.

ovo ОЦЗ корак ће пратити унапред одређену табелу тзв Ријндаелов кључни распоред да се утврди како се врши свака замена.

Сада, имате сет нови 128-битни округли кључеви која су већ збрка збрканих писама.

Треће, време је да прођемо кроз први круг АЕС енкрипције. Алгоритам ће додати почетни кључ новим округлим кључевима.

Сада имате своје други насумична шифра.

Четврто, алгоритам замењује сваки бајт са кодом према Ријндаел С-боку.

Сада је време да померите редове низа 4×4.

- Први ред остаје тамо где јесте.

- Други ред се помера за један размак улево.

- Трећи ред се помера на два простора.

- Коначно, четврти се помера за три места.

Шесто, свака колона ће бити помножена унапред дефинисаном матрицом која ће вам поново дати а нови блок кода.

Нећемо улазити у детаље јер је ово изузетно компликован процес који захтева много напредне математике.

Само знајте да су колоне шифре помешане и комбиноване да би се добио други блок.

Коначно, он ће додати округли кључ у блок (слично као што је почетни кључ био у трећем кораку).

Затим исперите и поновите у зависности од броја кругова које треба да урадите.

Процес се наставља још неколико пута, дајући вам шифровани текст радикално другачији из отвореног текста.

Да бисте га дешифровали, урадите све обрнуто!

Свака фаза АЕС алгоритма за шифровање има важну функцију.

Зашто сви кораци?

Коришћење другачијег кључа за сваки круг даје вам много сложенији резултат, чувајући ваше податке од било каквог напада грубом силом, без обзира на величину кључа који користите.

Процес замене бајтова мења податке на нелинеаран начин. Ово се крије однос између оригиналног и шифрованог садржај.

Померање редова и мешање колона ће ширити податке. Померањем се подаци дистрибуирају хоризонтално, док мешање то чини вертикално.

Транспоновањем бајтова, добићете много компликованију енкрипцију.

Резултат је ан невероватно софистициран облик шифровања који се не може хаковати осим ако немате тајни кључ.

Да ли је АЕС шифровање безбедно?

Ако наш опис процеса није довољан да вас натера да верујете у моћ АЕС кључа, хајде да заронимо у то колико је АЕС сигуран.

Као што смо рекли на почетку, Национални институт за стандарде и технологију (НИСТ) одабрао је три врсте АЕС-а: 128-битни АЕС, 192-битни и 256-битни кључеви.

Сваки тип и даље користи исте 128-битне блокове, али се разликују у 2 ствари.

Кеи Ленгтх

прва разлика лежи у дужини сваког од битних кључева.

Као најдужи, АЕС 256-битна енкрипција пружа најјачу ниво шифровања.

То је зато што би 256-битна АЕС енкрипција захтевала да хакер покуша 2256 различитих комбинација како би се осигурало да је оно право укључено.

Морамо нагласити да је овај број астрономски велики. То је укупно 78 цифара!

Ако још увек не разумете колико је то велико, рецимо то овако. Толико је велико да је експоненцијално већа него број атома у видљивом универзуму.

Очигледно, у интересу заштите националне безбедности и других података, америчка влада захтева 128- или 256-битни процес шифровања за осетљиве податке.

АЕС-256, који има а дужина кључа од 256 бита, подржава највећу величину бита и практично је нераскидив грубом силом на основу тренутних стандарда рачунарске снаге, што га чини, од данас, најјачим стандардом шифровања који постоји.

| Величина кључа | Могуће комбинације |

| КСНУМКС битни | 2 |

| КСНУМКС бита | 4 |

| КСНУМКС бита | 16 |

| КСНУМКС бита | 256 |

| КСНУМКС бита | 65536 |

| КСНУМКС бита | КСНУМКС КСНУМКС х9 |

| 56 бита (ДЕС) | КСНУМКС КСНУМКС х16 |

| КСНУМКС бита | КСНУМКС КСНУМКС х19 |

| 128 бита (АЕС) | КСНУМКС КСНУМКС х38 |

| 192 бита (АЕС) | КСНУМКС КСНУМКС х57 |

| 256 бита (АЕС) | КСНУМКС КСНУМКС х77 |

Рунде шифровања

друга разлика између ове три АЕС варијанте је у броју рунди шифровања кроз које пролази.

Користи се 128-битна АЕС енкрипција КСНУМКС метака, АЕС 192 користи КСНУМКС метака, и користи АЕС 256 КСНУМКС метака.

Као што сте вероватно претпоставили, што више рунди користите, шифровање постаје сложеније. То је углавном оно што АЕС 256 чини најбезбеднијом АЕС имплементацијом.

Зачкољица

Дужи кључ и више рунди ће захтевати веће перформансе и више ресурса/снаге.

АЕС 256 користи 40% више системских ресурса него АЕС 192.

Због тога је најбољи стандард 256-битног напредног шифровања окружења високе осетљивости, као и влада када се бави осетљивим подацима.

То су случајеви када безбедност је важнија од брзине или снаге.

Могу ли хакери да разбију АЕС 256?

стар 56-битни ДЕС кључ могао би бити разбијен за мање од једног дана. Али за АЕС? Требало би милијарде година да разбијемо користећи рачунарску технологију коју данас имамо.

Хакери би били глупи да покушају чак и да нападну ову врсту.

С обзиром на то, морамо признати ниједан систем шифровања није потпуно безбедан.

Истраживачи који су истраживали АЕС пронашли су неколико потенцијалних начина да уђу.

Претња бр. 1: Напади на повезане кључне речи

Године 2009. открили су могући напад повезаним кључем. Уместо грубе силе, ови напади ће циљати сам кључ за шифровање.

Ова врста криптоанализе ће покушати да разбије шифру посматрајући како она функционише користећи различите кључеве.

Срећом, напад повезаним кључем јесте само претња на АЕС системе. Једини начин на који то може да функционише је ако хакер зна (или сумња) везу између два сета кључева.

Будите сигурни, криптографи су брзо побољшали сложеност распореда АЕС кључева након ових напада како би их спречили.

Претња бр. 2: Напад са познатим кључем

За разлику од грубе силе, овај напад је користио а познати кључ да дешифрује структуру шифровања.

Међутим, хак је циљао само на верзију АЕС 128 од осам рунди, није стандардна верзија од 10 рунди. Међутим, ово није велика претња.

Претња #3: Напади бочним каналима

Ово је главни ризик са којим се АЕС суочава. Ради покушавајући да покупите било коју информацију систем цури.

Хакери могу да слушају звуци, електромагнетни сигнали, информације о времену или потрошња енергије да покуша да схвати како функционишу безбедносни алгоритми.

Најбољи начин да спречите нападе бочним каналима је отклањање цурења информација или маскирање процурелих података (генерисањем додатних електромагнетних сигнала или звукова).

Претња #4: Откривање кључа

Ово је довољно лако доказати тако што ћете урадити следеће:

- Јаке лозинке

- Вишефакторска аутентификација

- фиревалл

- Антивирусни софтвер

Штавише, едукујте своје запослене против социјалног инжењеринга и пхисхинг напада.

Предности АЕС енкрипције

Када је у питању шифровање, управљање кључевима је кључно. АЕС, на пример, користи различите величине кључева, а најчешће коришћени су 128, 192 и 256 бита.

Процес одабира кључа укључује генерисање безбедног кључа на основу скупа правила, као што су случајност и непредвидљивост.

Поред тога, кључеви за шифровање, такође познати као кључеви за шифровање, користе се за шифровање и дешифровање података. Напредни процес шифровања такође укључује округли кључ, који се генерише из оригиналног кључа током процеса шифровања.

Међутим, напад опоравка кључа или напад са стране канала могу угрозити безбедност система за шифровање.

Због тога сигурносни системи често користе шифровање војног нивоа и вишефакторску аутентификацију како би осигурали највиши ниво заштите.

Процес шифровања АЕС-а је релативно лак за разумевање. Ово омогућава лака имплементација, као и стварно брзо време шифровања и дешифровања.

Штавише, АЕС захтева мање меморије него друге врсте шифровања (попут ДЕС).

Коначно, кад год вам је потребан додатни ниво сигурности, можете нпрједноставно комбинује АЕС са разним безбедносним протоколима као што је ВПА2 или чак друге врсте шифровања као што је ССЛ.

АЕС против ЦхаЦха20

АЕС има нека ограничења која су друге врсте шифровања покушале да попуне.

Иако је АЕС фантастичан за већину модерних рачунара, јесте нису уграђени у наше телефоне или таблете.

Због тога се АЕС обично имплементира путем софтвера (уместо хардвера) на мобилним уређајима.

Међутим, софтверска имплементација АЕС-а траје превише времена батерије.

ЦхаЦха20 такође користи 256-битне кључеве. Развило га је неколико инжењера из Google да попуни ову празнину.

Предности ЦхаЦха20:

- Погоднији за ЦПУ

- Лакше за имплементацију

- Захтева мање снаге

- Сигурнији од напада кеш времена

- То је такође 256-битни кључ

АЕС против Твофисх

Твофисх је био један од финалиста на такмичењу које је влада организовала да замени ДЕ.

Уместо блокова, Твофисх користи Феистелову мрежу. То значи да је то слична, али сложенија верзија старијих стандарда као што је ДЕС.

До данас, Твофисх остаје непрекинут. Због тога многи кажу да је сигурнији од АЕС-а, с обзиром на потенцијалне претње које смо раније споменули.

Главна разлика је у томе што АЕС мења број рунди шифровања у зависности од дужине кључа, док Твофисх држи на константа од 16 кругова.

Међутим, Твофисх захтева више меморије и снаге у поређењу са АЕС-ом, што је његов највећи пад када је у питању коришћење мобилних или рачунарских уређаја нижег ранга.

Питања

Zakljucak

Ако је АЕС 256-битна енкрипција довољно добра за Агенцију за националну безбедност, више смо него спремни да верујемо у њену безбедност.

Упркос многим технологијама доступним данас, АЕС остаје на врху пакета. Довољно је добро да било која компанија користи за своје тајне информације.

Референце

- https://www.atpinc.com/blog/what-is-aes-256-encryption

- https://www.samiam.org/key-schedule.html

- https://www.youtube.com/watch?v=vFXgbEL7DhI

- https://digitalguardian.com/blog/social-engineering-attacks-common-techniques-how-prevent-attack

- https://www.consumer.ftc.gov/articles/how-recognize-and-avoid-phishing-scams