Ընդլայնված գաղտնագրման ստանդարտ (նախկինում հայտնի է որպես Rijndael) տեղեկատվության կոդավորման եղանակներից մեկն է։ Այն այնքան ապահով է, որ նույնիսկ դաժան ուժը չի կարող կոտրել այն: Գաղտնագրման այս առաջադեմ ստանդարտը օգտագործվում է Ազգային անվտանգության գործակալության (NSA) կողմից մի շարք ոլորտների հետ միասին, ներառյալ առցանց բանկինգը: Այսպիսով, ինչ է AES կոդավորումը և ինչպես է այն աշխատում Եկեք պարզենք.

Կարճ ամփոփում. Ի՞նչ է AES-256 կոդավորումը: AES-256 կոդավորումը գաղտնի հաղորդագրությունները կամ տեղեկատվությունը պաշտպանելու միջոց է այն մարդկանցից, ովքեր չպետք է կարողանան տեսնել այն: AES-256 գաղտնագրումը նման է ձեր տուփի վրա գերամուր կողպեք ունենալուն, որը կարող է բացվել միայն շատ կոնկրետ բանալիով: Կողպեքն այնքան ամուր է, որ ինչ-որ մեկի համար շատ դժվար կլինի կոտրել այն և բացել տուփը առանց ճիշտ բանալիի։

Ի՞նչ է AES կոդավորումը:

AES-ը տվյալների կոդավորման ժամանակակից ստանդարտն է: Այն աննման է իր կողմից առաջարկվող անվտանգության և պաշտպանվածության չափով:

Եկեք բաժանենք, թե ինչ է դա Թեմա. AES-ը ա

- Սիմետրիկ բանալի կոդավորումը

- Արգելափակման ծածկագիրը

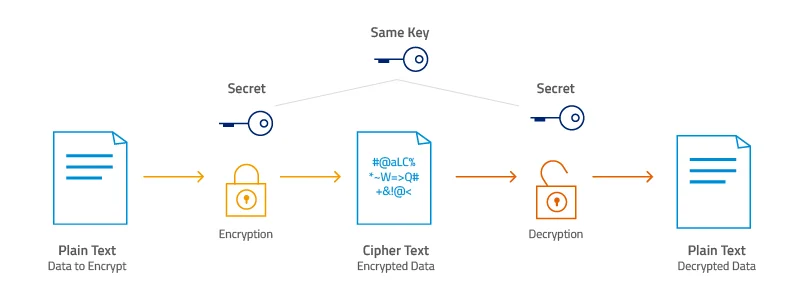

Սիմետրիկ ընդդեմ ասիմետրիկ գաղտնագրման

AES-ը ա սիմետրիկ կոդավորման տեսակը.

«Սիմետրիկ» նշանակում է, որ այն օգտագործում է նույն բանալին ինչպես գաղտնագրման, այնպես էլ վերծանման համար տեղեկատվություն Ավելին, երկուսն էլ որ ուղարկող և ստացող տվյալներից անհրաժեշտ է դրա պատճենը՝ ծածկագիրը վերծանելու համար:

Մյուս կողմից, ասիմետրիկ հիմնական համակարգերի օգտագործումը ա յուրաքանչյուրի համար տարբեր բանալիներ երկու գործընթացներից՝ գաղտնագրում և գաղտնազերծում:

Ա - նսիմետրիկ համակարգերի առավելությունները ինչպես AES-ն են շատ ավելի արագ, քան ասիմետրիկ նրանք. Դա պայմանավորված է նրանով, որ սիմետրիկ բանալիների ալգորիթմները պահանջում են ավելի քիչ հաշվողական հզորություն:

Ահա թե ինչու ասիմետրիկ ստեղները լավագույնս օգտագործվում են արտաքին ֆայլերի փոխանցում: Սիմետրիկ ստեղները ավելի լավ են ներքին կոդավորումը.

Ի՞նչ են բլոկային ծածկագրերը:

Հաջորդը, AES-ը նաև այն է, ինչ տեխնոլոգիական աշխարհն անվանում է a «արգելափակման ծածկագիրը»:

Այն կոչվում է «բլոկ», քանի որ այս տեսակի ծածկագիրը բաժանում է գաղտնագրման ենթակա տեղեկատվությունը (հայտնի է որպես պարզ տեքստ) բաժինների մեջ, որոնք կոչվում են բլոկներ:

Ավելի կոնկրետ լինելու համար AES-ն օգտագործում է a 128-բիթանոց բլոկի չափը:

Սա նշանակում է, որ տվյալները բաժանված են a չորս-չորս զանգված պարունակում է 16 բայթ: Յուրաքանչյուր բայթ պարունակում է ութ բիթ:

Այսպիսով, 16 բայթը բազմապատկած 8 բիթով ստացվում է a ընդհանուր 128 բիթ յուրաքանչյուր բլոկում:

Անկախ այս բաժանումից, ի կոդավորված տվյալների չափը մնում է նույնը. Այլ կերպ ասած, 128 բիթ պարզ տեքստը տալիս է 128 բիթ ծածկագրված տեքստ:

AES ալգորիթմի գաղտնիքը

Այժմ բռնեք ձեր գլխարկներից, քանի որ ահա թե որտեղ է այն դառնում հետաքրքիր:

Ջոան Դեյմենը և Վինսենթ Ռայմենը փայլուն որոշում են կայացրել օգտագործելու Փոխարինող փոխակերպման ցանց (SPN) ալգորիթմ:

SPN-ն աշխատում է դիմելով գաղտնագրելու համար բանալիների ընդլայնման մի քանի փուլեր տվյալներ.

Սկզբնական բանալին օգտագործվում է ա ստեղծելու համար նոր բանալիների շարք կոչվում է «կլոր ստեղներ»:

Մենք ավելի ուշ կիմանանք, թե ինչպես են ստեղծվում այս կլոր ստեղները: Բավական է ասել, որ փոփոխության մի քանի փուլերը ամեն անգամ ստեղծում են նոր կլոր բանալին:

Ամեն անցնող փուլի հետ տվյալները դառնում են ավելի ու ավելի անվտանգ, և ավելի դժվար է դառնում գաղտնագրումը կոտրելը:

Ինչու:

Քանի որ այս կոդավորման փուլերը AES-ը դարձնում են անթափանց: Պարզապես կան չափազանց շատ ռաունդներ որ հաքերները պետք է ճեղքեն այն վերծանելու համար:

Դրեք այն այսպես. AES կոդը կոտրելու համար սուպերհամակարգչին ավելի շատ տարիներ կպահանջեն, քան տիեզերքի ենթադրյալ տարիքը:

Մինչ օրս AES-ը գործնականում զերծ է սպառնալիքներից:

Բանալների տարբեր երկարություններ

Կա երեք երկարությամբ AES կոդավորման բանալիներ.

Յուրաքանչյուր ստեղնի երկարություն ունի ստեղների հնարավոր համակցությունների տարբեր քանակություն.

- 128 բիթ ստեղնի երկարությունը՝ 3.4 x 1038

- 192 բիթ ստեղնի երկարությունը՝ 6.2 x 1057

- 256 բիթ ստեղնի երկարությունը՝ 1.1 x 1077

Թեև այս գաղտնագրման մեթոդի հիմնական երկարությունը տարբեր է, դրա բլոկի չափը. 128 բիթ (կամ 16 բայթ) - մնում է նույնը:

Ինչու՞ է տարբերությունը բանալիների չափերի մեջ: Ամեն ինչ գործնականության մասին է:

Օրինակ վերցնենք հավելվածը։ Եթե այն օգտագործում է 256-բիթանոց AES-ը AES 128-ի փոխարեն, այն կօգտագործվի պահանջում է ավելի շատ հաշվողական հզորություն.

Գործնական ազդեցությունը դա կլինի պահանջում է ավելի շատ հում ուժ ձեր մարտկոցից, այնպես որ ձեր հեռախոսն ավելի արագ կմեռնի:

Այսպիսով, AES 256-բիթանոց գաղտնագրումն օգտագործելու ժամանակ է Ոսկե ստանդարտ, դա պարզապես հնարավոր չէ ամենօրյա օգտագործման համար:

Որտե՞ղ է օգտագործվում գաղտնագրման առաջադեմ ստանդարտը (AES):

AES-ը աշխարհի ամենավստահելի համակարգերից մեկն է: Այն լայնորեն ընդունվել է բազմաթիվ ոլորտներում, որոնք անվտանգության չափազանց բարձր մակարդակի կարիք ունեն:

Այսօր AES գրադարանները ստեղծվել են բազմաթիվ ծրագրավորման լեզուների համար, այդ թվում C, C++, Java, Javascript և Python.

AES կոդավորման ստանդարտը նույնպես օգտագործվում է տարբեր ֆայլերի սեղմման ծրագրեր ներառյալ 7 Zip, WinZip և RAR, և սկավառակի կոդավորման համակարգեր ինչպես BitLocker-ը և FileVault-ը; և ֆայլային համակարգեր, ինչպիսիք են NTFS-ը:

Դուք կարող եք արդեն օգտագործել այն ձեր առօրյա կյանքում, առանց դուք նկատել!

AES-ը կենսական գործիք է տվյալների բազայի կոդավորումը և VPN համակարգեր.

Եթե դուք ապավինում եք գաղտնաբառերի կառավարիչներին՝ հիշելու ձեր մուտքի հավատարմագրերը ձեր բազմաթիվ հաշիվների համար, հավանաբար, արդեն հանդիպել եք AES-ի հետ:

Հաղորդագրման այն հավելվածները, որոնք դուք օգտագործում եք, ինչպիսիք են WhatsApp-ը և Facebook Messenger-ը: Այո, նրանք նույնպես օգտագործում են սա:

Նույնիսկ Տեսախաղեր նման Grand գողության ավտոմեքենա IV օգտագործել AES՝ հաքերներից պաշտպանվելու համար:

AES հրահանգների հավաքածուն ինտեգրված է բոլոր Intel և AMD պրոցեսորները, այնպես որ ձեր համակարգչի կամ նոութբուքի այն արդեն ներկառուցված է՝ առանց որևէ բան անելու:

Եվ իհարկե, եկեք չմոռանանք ձեր հավելվածները բանկ ստեղծվել է ձեր ֆինանսները առցանց կառավարելու համար:

Այն բանից հետո, երբ պարզեք, թե ինչպես է աշխատում AES կոդավորումը, դուք շնչել շատ ավելի հեշտ իմանալով, որ ձեր տեղեկատվությունը ապահով ձեռքերում է:

AES կոդավորման պատմություն

AES-ը սկսեց որպես պատասխան ԱՄՆ կառավարությանը կարիքները:

Դեռևս 1977 թվականին դաշնային գործակալությունները ապավինում էին Դata կոդավորման ստանդարտ (DES) որպես դրանց հիմնական գաղտնագրման ալգորիթմ:

Այնուամենայնիվ, 1990-ականներին DES-ն այլևս բավականաչափ ապահով չէր, քանի որ այն կարող էր կոտրվել միայն 22 ժամ:

Այսպիսով, կառավարությունը հայտարարեց ա հանրային մրցույթ գտնել նոր համակարգ, որը տևեց ավելի քան 5 տարի:

The օգուտ այս բաց գործընթացից այն էր, որ ներկայացված գաղտնագրման ալգորիթմներից յուրաքանչյուրը կարող էր ենթարկվել հանրային անվտանգության: Սա նշանակում էր, որ կառավարությունը կարող է լինել 100% վստահ որ նրանց հաղթական համակարգը թիկունք չուներ։

Ավելին, քանի որ մի քանի խելք ու աչք էր ներգրավված, իշխանությունն առավելագույնի հասցրեց իր հնարավորությունները թերությունների բացահայտում և վերացում.

ՎԵՐՋԱՊԵՍ, որ Չեմպիոն է հռչակվել Rijndael ծածկագիրը (այսօրվա Advanced Encryption Standard-ը):.

Rijndael-ը կոչվել է այն երկու բելգիացի գաղտնագրողների պատվին, ովքեր ստեղծել են այն, Վինսենթ Ռայմեն և Ջոան Դեմեն.

2002-ին էր վերանվանվել է Ընդլայնված գաղտնագրման ստանդարտ և հրատարակվել է ԱՄՆ ստանդարտների և տեխնոլոգիաների ազգային ինստիտուտի (NIST) կողմից։

NSA-ն հավանություն է տվել AES ալգորիթմին՝ դրա հետ աշխատելու ունակության և անվտանգության համար հույժ գաղտնի տեղեկատվություն. ՍԱ քարտեզի վրա դրեց AES-ը:

Այդ ժամանակից ի վեր AES-ը դարձել է iարդյունաբերական ստանդարտ կոդավորման համար.

Դրա բաց բնույթը նշանակում է, որ AES ծրագրաշարը կարող է լինել օգտագործվում է ինչպես հանրային, այնպես էլ մասնավոր, առևտրային և ոչ առևտրային ծրագրեր.

Ինչպե՞ս է աշխատում AES 256-ը:

Կոդավորումը և գաղտնագրումը ժամանակակից տվյալների անվտանգության հիմնարար բլոկներն են:

Գաղտնագրումը ներառում է պարզ տեքստը գաղտնագրված տեքստի վերածելը, մինչդեռ գաղտնագրումը գաղտնագրված տեքստը նորից պարզ տեքստի վերածելու հակառակ գործընթացն է:

Դրան հասնելու համար գաղտնագրման ալգորիթմներն օգտագործում են մշակման քայլերի համակցություն, ներառյալ փոխարինման և փոխակերպման գործողությունները, որոնք գործում են վիճակի զանգվածի վրա:

Պետական զանգվածը փոփոխվում է մի շարք կլոր տարբերակներով, որոնց թիվը որոշվում է գաղտնագրման բանալու չափով և ալգորիթմի բիթային բլոկի չափով:

Գաղտնագրման բանալին և վերծանման բանալին անհրաժեշտ են տվյալների փոխակերպման համար, ընդ որում գաղտնագրման բանալին օգտագործվում է գաղտնագրման տեքստը ստեղծելու համար, իսկ գաղտնագրման բանալին օգտագործվում է բնօրինակ պարզ տեքստ ստեղծելու համար:

Կոդավորման առաջադեմ ստանդարտը (AES) օգտագործում է ընդլայնման գործընթաց՝ հիմնական ժամանակացույց ստեղծելու համար, և ցանցի կառուցվածք, որը ներառում է բայթերի փոխարինման և փոխակերպման գործողություններ՝ տվյալների պաշտպանության հասնելու համար:

Առայժմ մենք գիտենք, որ այս գաղտնագրման ալգորիթմները խառնում են այն տեղեկատվությունը, որը պաշտպանում է և վերածում այն պատահական խառնաշփոթի:

Նկատի ունեմ բոլոր ծածկագրման հիմնական սկզբունքը is տվյալների յուրաքանչյուր միավոր կփոխարինվի մեկ այլով՝ կախված անվտանգության բանալիից:

Բայց ինչ ճիշտ արդյո՞ք AES կոդավորումը բավականաչափ ապահով է, որպեսզի համարվի արդյունաբերության ստանդարտ:

Գործընթացի ակնարկ

Այսօրվա թվային դարաշրջանում ինտերնետի անվտանգությունը և տվյալների անվտանգությունը դարձել են առաջնահերթություն ինչպես անհատների, այնպես էլ կազմակերպությունների համար:

Աշխարհի կառավարությունները նաև մեծ ուշադրություն են դարձնում իրենց զգայուն տեղեկատվության պաշտպանությանը և դրա համար օգտագործում են անվտանգության տարբեր միջոցներ:

Այդպիսի միջոցներից մեկը գաղտնագրման առաջադեմ տեխնիկայի օգտագործումն է՝ օգտվողների տվյալները պաշտպանելու համար:

Գաղտնագրումն օգնում է պաշտպանել տվյալները հանգստի և տարանցման ժամանակ՝ դրանք վերածելով անընթեռնելի գաղտնագրային տեքստի, որը կարող է վերծանվել միայն բանալիով:

Օգտագործելով գաղտնագրումը տվյալների պաշտպանության համար՝ կառավարությունները և այլ կազմակերպությունները կարող են ապահովել, որ զգայուն տեղեկատվությունը մնա անվտանգ և գաղտնի, նույնիսկ եթե այն ընկնի սխալ ձեռքում:

Գաղտնագրման ուժը կախված է տարբեր գործոններից, ինչպիսիք են գաղտնագրման բանալի երկարությունը, փուլերի քանակը և ծածկագրի անվտանգությունը:

Անկախ նրանից, թե դրանք բայթային տվյալներ են, թե բիթային տվյալներ, կոդավորումը կարևոր դեր է խաղում տվյալների անվտանգության և գաղտնիության պահպանման գործում:

AES կոդավորման ալգորիթմն անցնում է բազմաթիվ փուլեր գաղտնագրման. Այն կարող է նույնիսկ անցնել 9, 11 կամ 13 փուլերով:

Յուրաքանչյուր փուլ ներառում է ստորև նշված նույն քայլերը:

- Տվյալները բաժանեք բլոկների:

- Հիմնական ընդլայնում.

- Ավելացնել կլոր բանալին:

- Բայթերի փոխարինում/փոխարինում:

- Տեղափոխեք տողերը:

- Խառնել սյուները:

- Կրկին ավելացրեք կլոր բանալի:

- Ամեն ինչ նորից արեք:

Վերջին փուլից հետո ալգորիթմը կանցնի մեկ լրացուցիչ փուլ։ Այս հավաքածուում ալգորիթմը կկատարի 1-ից 7-րդ քայլերը բացառությամբ քայլ 6

Այն փոխում է 6-րդ քայլը, քանի որ այս պահին շատ բան չի անի: Հիշեք, որ այն արդեն մի քանի անգամ անցել է այս գործընթացի միջով:

Այսպիսով, 6-րդ քայլի կրկնությունը կլինի ավելորդ. Վերամշակող հզորության չափը, որը կպահանջվի սյունակները կրկին խառնելու համար, պարզապես չարժե այն, ինչպես դա կլինի այլևս էապես չեն փոխում տվյալները.

Այս պահին տվյալները արդեն անցել են հետևյալ փուլերը.

- 128-բիթանոց բանալի՝ 10 փուլ

- 192-բիթանոց բանալի՝ 12 փուլ

- 256-բիթանոց բանալի՝ 14 փուլ

Արդյունքը.

Ա ռandom շարք խառնված կերպարների դա իմաստ չի ունենա որևէ մեկի համար, ով չունի AES բանալին:

Խորը Հայացք

Այժմ դուք պատկերացում ունեք, թե ինչպես է ստեղծվել այս սիմետրիկ բլոկային ծածկագիրը: Եկեք ավելի մանրամասն անդրադառնանք:

Նախ, այս գաղտնագրման ալգորիթմները սկզբնական բանալին ավելացնում են բլոկին՝ օգտագործելով an XOR («բացառիկ կամ») ծածկագիր:

Այս ծածկագիրը ան ներկառուցված գործողություն պրոցեսորային սարքավորում:

Այնուհետև տվյալների յուրաքանչյուր բայթ է փոխարինել ուրիշի հետ։

այս ՃԱԿԱՏԱԳՐԱԿԱՆ քայլը կհետևի կանխորոշված աղյուսակին, որը կոչվում է Ռայնդայելի առանցքային ժամանակացույցը որոշելու, թե ինչպես է կատարվում յուրաքանչյուր փոխարինումը:

Այժմ դուք ունեք մի շարք նոր 128-բիթանոց կլոր ստեղներ որոնք արդեն խառնաշփոթ տառերի խառնաշփոթ են:

Երրորդ, ժամանակն է անցնելու AES կոդավորման առաջին փուլը: Ալգորիթմը կավելացնի նախնական բանալին նոր կլոր ստեղներին:

Այժմ դուք ստացել եք ձերը երկրորդ պատահական ծածկագիր.

Չորրորդ, ալգորիթմ փոխարինում է յուրաքանչյուր բայթ կոդով՝ ըստ Rijndael S-box-ի։

Հիմա, ժամանակն է տեղափոխել տողերը 4×4 զանգվածից։

- Առաջին շարքը մնում է այնտեղ, որտեղ կա:

- Երկրորդ շարքը տեղափոխվում է մեկ տարածություն դեպի ձախ:

- Երրորդ շարքը տեղափոխվում է երկու բացատ:

- Ի վերջո, չորրորդը տեղափոխվում է երեք բացատ:

Վեցերորդ, յուրաքանչյուր սյունակ կբազմապատկվի նախապես սահմանված մատրիցով, որը կրկին կտա ձեզ a կոդերի նոր բլոկ.

Մենք չենք մանրամասնի, քանի որ սա չափազանց բարդ գործընթաց է, որը պահանջում է տոննա առաջադեմ մաթեմատիկա:

Պարզապես իմացեք, որ ծածկագրի սյունակները խառնված են և համակցված՝ մեկ այլ բլոկ ստանալու համար:

Վերջապես, այն կավելացնի կլոր ստեղնը բլոկին (ինչպես սկզբնական բանալին երրորդ քայլում էր):

Այնուհետև ողողեք և կրկնեք՝ ելնելով ձեր անելիքների քանակից:

Գործընթացը շարունակվում է ևս մի քանի անգամ՝ տալով ձեզ ծածկագրված տեքստ, որն այդպես է արմատապես տարբերվում է պարզ տեքստից.

Այն գաղտնազերծելու համար ամբողջ գործն արեք հակառակ ուղղությամբ:

AES կոդավորման ալգորիթմի յուրաքանչյուր փուլ կատարում է կարևոր գործառույթ:

Ինչու՞ բոլոր քայլերը:

Յուրաքանչյուր փուլի համար տարբեր ստեղն օգտագործելը ձեզ շատ ավելի բարդ արդյունք է տալիս՝ ձեր տվյալները պաշտպանելով ցանկացած կոպիտ ուժի հարձակումից՝ անկախ ձեր օգտագործած բանալու չափից:

Բայթի փոխարինման գործընթացը փոփոխում է տվյալները ոչ գծային եղանակով: Սա թաքցնում է բնօրինակի և կոդավորվածի հարաբերությունները բովանդակությունը:

Տողերը տեղափոխելը և սյունակները խառնելը կլինի տարածել տվյալները. Տեղափոխումը տարածում է տվյալները հորիզոնական, մինչդեռ խառնումը դա անում է ուղղահայաց:

Փոխադրելով բայթերը՝ դուք շատ ավելի բարդ գաղտնագրում կստանաք:

Արդյունքն այն է գաղտնագրման աներևակայելի բարդ ձև որոնք չեն կարող թալանվել, քանի դեռ դուք չունեք գաղտնի բանալին:

Արդյո՞ք AES կոդավորումն ապահով է:

Եթե գործընթացի մեր նկարագրությունը բավարար չէ՝ ստիպելու ձեզ հավատալ AES բանալու ուժին, եկեք խորանանք, թե որքանով է ապահով AES-ը:

Ինչպես սկզբում ասացինք, Ստանդարտների և տեխնոլոգիաների ազգային ինստիտուտը (NIST) ընտրեց երեք տեսակի AES. 128-բիթանոց AES, 192-բիթանոց և 256-բիթանոց ստեղներ.

Յուրաքանչյուր տեսակ դեռ օգտագործում է նույն 128-բիթանոց բլոկները, բայց դրանք տարբերվում են 2 բանով.

Բանալին երկարություն

The առաջին տարբերությունը ընկած է բիթային ստեղներից յուրաքանչյուրի երկարության մեջ:

Որպես ամենաերկար, AES 256-բիթանոց գաղտնագրումն ապահովում է ամենաուժեղը կոդավորման մակարդակը.

Դա պայմանավորված է նրանով, որ 256-բիթանոց AES կոդավորումը հաքերից կպահանջի փորձել 2256 տարբեր համակցություններ ապահովելու համար, որ ճիշտը ներառված է:

Պետք է ընդգծել, որ այս թիվը աստղաբաշխականորեն մեծ: Դա ընդհանուր 78 նիշ!

Եթե դուք դեռ չեք հասկանում, թե որքան մեծ է, եկեք այսպես ձեւակերպենք. Այն այնքան մեծ է, որ կա exponentially ավելի մեծ քան դիտելի տիեզերքի ատոմների թիվը։

Ակնհայտորեն, ազգային անվտանգության և այլ տվյալների պաշտպանության շահերից ելնելով, ԱՄՆ կառավարությունը պահանջում է 128 կամ 256 բիթանոց գաղտնագրման գործընթաց զգայուն տվյալների համար:

AES-256, որն ունի ա բանալին երկարությունը 256 բիթ, աջակցում է բիթերի ամենամեծ չափը և գործնականում անկոտրում է կոպիտ ուժի միջոցով՝ հիմնված ընթացիկ հաշվողական հզորության ստանդարտների վրա, ինչը այսօրվա դրությամբ դարձնում է այն ամենաուժեղ գաղտնագրման ստանդարտը, որն առկա է:

| Հիմնական չափը | Հնարավոր համակցություններ |

| 1 քիչ | 2 |

| 2 bits | 4 |

| 4 bits | 16 |

| 8 bits | 256 |

| 16 bits | 65536 |

| 32 bits | 4.2 x 109 |

| 56 բիթ (DES) | 7.2 x 1016 |

| 64 bits | 1.8 x 1019 |

| 128 բիթ (AES) | 3.4 x 1038 |

| 192 բիթ (AES) | 6.2 x 1057 |

| 256 բիթ (AES) | 1.1 x 1077 |

Կոդավորման փուլեր

The երկրորդ տարբերությունը Այս երեք AES սորտերի միջև ընկած է գաղտնագրման փուլերի քանակով, որոնց միջով անցնում է:

128-բիթանոց AES կոդավորումը օգտագործում է 10 տուր, AES 192 օգտագործում 12 տուր, և AES 256 օգտագործումը 14 տուր.

Ինչպես հավանաբար կռահեցիք, որքան շատ շրջաններ եք օգտագործում, այնքան ավելի բարդ է դառնում գաղտնագրումը: Սա հիմնականում այն է, որ AES 256-ը դարձնում է ամենաանվտանգ AES իրականացումը:

Բռնել

Ավելի երկար բանալին և ավելի շատ ռաունդներ կպահանջեն ավելի բարձր կատարողականություն և ավելի շատ ռեսուրսներ/ուժ:

AES 256 օգտագործում է 40% ավելի շատ համակարգի ռեսուրսներ քան AES 192-ը:

Ահա թե ինչու 256-բիթանոց Ընդլայնված գաղտնագրման ստանդարտը լավագույնն է բարձր զգայունության միջավայրեր, ինչպես կառավարությունը, երբ գործ ունի զգայուն տվյալների հետ:

Սրանք այն դեպքերն են, երբ անվտանգությունն ավելի կարևոր է, քան արագությունը կամ ուժը.

Կարո՞ղ են հաքերները կոտրել AES 256-ը:

The հին 56-բիթանոց DES բանալին կարող է կոտրվել մեկ օրից էլ քիչ ժամանակում: Բայց AES-ի համար? Դա կպահանջի միլիարդավոր տարիներ կոտրել՝ օգտագործելով հաշվողական տեխնոլոգիաները, որոնք այսօր ունենք:

Հաքերները հիմար կլինեն, եթե նույնիսկ փորձեն այս տեսակի հարձակման:

Ասվածից հետո մենք պետք է խոստովանենք ոչ մի կոդավորման համակարգ լիովին անվտանգ չէ.

Հետազոտողները, ովքեր ուսումնասիրել են AES-ը, գտել են ներս մտնելու մի քանի հնարավոր ուղիներ:

Սպառնալիք թիվ 1. Առնչվող առանցքային հարձակումներ

2009 թվականին նրանք հայտնաբերեցին հնարավոր առնչվող առանցքային հարձակումը: Դաժան ուժի փոխարեն այս հարձակումները կանեն թիրախավորել ինքնին կոդավորման բանալին.

Կրիպտովերլուծության այս տեսակը կփորձի կոտրել ծածկագիրը՝ դիտարկելով, թե ինչպես է այն գործում՝ օգտագործելով տարբեր ստեղներ:

Բարեբախտաբար, հարակից առանցքային հարձակումն է միայն սպառնալիք AES համակարգերին: Միակ ճանապարհը կարող է աշխատել, եթե հաքերն իմանա (կամ կասկածում է) երկու ստեղների միջև փոխհարաբերություններին:

Համոզված եղեք, որ կրիպտոգրաֆիստները արագորեն բարելավել են AES բանալիների ժամանակացույցի բարդությունը այս հարձակումներից հետո՝ դրանք կանխելու համար:

Սպառնալիք # 2. Հայտնի-առանցքային տարբերակիչ հարձակում

Ի տարբերություն բիրտ ուժի՝ այս հարձակումը կիրառել է ա հայտնի բանալին գաղտնագրման կառուցվածքը վերծանելու համար:

Այնուամենայնիվ, հաքերն ուղղված են եղել միայն AES 128-ի ութ ռաունդանոց տարբերակին, ոչ ստանդարտ 10 ռաունդանոց տարբերակը: Այնուամենայնիվ, սա մեծ սպառնալիք չէ:

Սպառնալիք թիվ 3. կողային ալիքի հարձակումներ

Սա հիմնական ռիսկն է, որին բախվում է AES-ը: Այն աշխատում է փորձելով վերցնել ցանկացած տեղեկատվություն համակարգը արտահոսում է.

Հաքերները կարող են լսել ձայներ, էլեկտրամագնիսական ազդանշաններ, ժամանակի տեղեկատվություն կամ էներգիայի սպառում փորձել և պարզել, թե ինչպես են աշխատում անվտանգության ալգորիթմները:

Կողային ալիքի հարձակումները կանխելու լավագույն միջոցը դա է տեղեկատվության արտահոսքի հեռացում կամ արտահոսքի տվյալների քողարկում (առաջացնելով լրացուցիչ էլեկտրամագնիսական ազդանշաններ կամ ձայներ):

Սպառնալիք թիվ 4. Բանալին բացահայտում

Սա բավական հեշտ է ապացուցել՝ անելով հետևյալը.

- Ուժեղ գաղտնաբառեր

- Բազմգործոն նույնականացում

- firewalls

- Հակավիրուսային ծրագրեր

Ավելին, կրթեք ձեր աշխատակիցներին սոցիալական ինժեներիայի և ֆիշինգի հարձակումների դեմ:

AES ծածկագրման առավելությունները

Երբ խոսքը վերաբերում է կոդավորմանը, բանալիների կառավարումը շատ կարևոր է: AES-ը, օրինակ, օգտագործում է ստեղների տարբեր չափեր, որոնցից առավել հաճախ օգտագործվում են 128, 192 և 256 բիթ:

Բանալին ընտրելու գործընթացը ներառում է մի շարք կանոնների հիման վրա ապահով բանալի ստեղծում, ինչպիսիք են պատահականությունը և անկանխատեսելիությունը:

Բացի այդ, գաղտնագրման բանալիները, որոնք նաև հայտնի են որպես ծածկագրման բանալիներ, օգտագործվում են տվյալների գաղտնագրման և վերծանման համար: Ընդլայնված գաղտնագրման գործընթացը ներառում է նաև կլոր բանալի, որը գաղտնագրման գործընթացում գեներացվում է սկզբնական բանալիից:

Այնուամենայնիվ, բանալիների վերականգնման հարձակումը կամ կողմնակի ալիքի հարձակումը կարող է վտանգի ենթարկել գաղտնագրման համակարգի անվտանգությունը:

Ահա թե ինչու անվտանգության համակարգերը հաճախ օգտագործում են ռազմական կարգի գաղտնագրում և բազմագործոն նույնականացում՝ պաշտպանվածության ամենաբարձր մակարդակն ապահովելու համար:

AES-ի գաղտնագրման գործընթացը համեմատաբար հեշտ է հասկանալ: Սա թույլ է տալիս հեշտ իրականացում, ինչպես նաև իսկապես արագ կոդավորման և վերծանման ժամանակներ.

Ավելին, AES պահանջում է ավելի քիչ հիշողություն քան գաղտնագրման այլ տեսակներ (օրինակ՝ DES):

Վերջապես, երբ դուք պահանջում եք անվտանգության լրացուցիչ շերտ, կարող եք էլհեշտությամբ համատեղել AES-ը անվտանգության տարբեր արձանագրությունների հետ ինչպես WPA2-ը կամ նույնիսկ գաղտնագրման այլ տեսակներ, ինչպիսիք են SSL-ը:

AES ընդդեմ ChaCha20

AES-ն ունի որոշ սահմանափակումներ, որոնք փորձել են լրացնել գաղտնագրման այլ տեսակներ:

Թեև AES-ը ֆանտաստիկ է ժամանակակից համակարգիչների մեծ մասի համար, դա այդպես է ներկառուցված չէ մեր հեռախոսների կամ պլանշետների մեջ.

Ահա թե ինչու AES-ը սովորաբար իրականացվում է ծրագրային ապահովման միջոցով (ապարատային սարքերի փոխարեն) շարժական սարքերում:

Այնուամենայնիվ, AES-ի ծրագրային ներդրումը խլում է չափազանց շատ մարտկոցի կյանք.

ChaCha20-ն օգտագործում է նաև 256-բիթանոց ստեղներ: Այն մշակվել է մի քանի ինժեներների կողմից Google այս բացը լրացնելու համար։

ChaCha20-ի առավելությունները.

- Ավելի հարմար պրոցեսոր

- Ավելի հեշտ է իրականացնել

- Պահանջում է ավելի քիչ էներգիա

- Ավելի ապահով է քեշի ժամանակային հարձակումներից

- Այն նաև 256-բիթանոց բանալի է

AES vs Twofish

Twofish-ը եղել է մրցույթի եզրափակիչ փուլի մասնակիցներից մեկը, որը կառավարությունն անցկացրել է DE-ների փոխարինման համար:

Բլոկների փոխարեն Twofish-ն օգտագործում է Feistel ցանցը։ Սա նշանակում է, որ դա DES-ի նման հին ստանդարտների նման, բայց ավելի բարդ տարբերակ է:

Մինչ այսօր Twofish-ը մնում է անկոտրում։ Ահա թե ինչու շատերն ասում են, որ այն ավելի անվտանգ է, քան AES-ը՝ հաշվի առնելով այն հնարավոր սպառնալիքները, որոնք մենք նախկինում նշեցինք:

Հիմնական տարբերությունն այն է, որ AES-ը փոփոխում է կոդավորման փուլերի քանակը՝ կախված բանալու երկարությունից, մինչդեռ Twofish-ը այն պահում է հաստատուն 16 ռաունդ.

Այնուամենայնիվ, Twofish պահանջում է ավելի շատ հիշողություն և ուժ համեմատած AES-ի հետ, ինչը նրա ամենամեծ անկումն է, երբ խոսքը վերաբերում է շարժական կամ ցածրորակ հաշվողական սարքերի օգտագործմանը:

FAQ

Եզրափակում

Եթե AES 256 բիթանոց կոդավորումը բավարար է Ազգային անվտանգության գործակալության համար, մենք ավելի քան պատրաստ ենք վստահել նրա անվտանգությանը:

Չնայած այսօր առկա բազմաթիվ տեխնոլոգիաներին, AES-ը մնում է փաթեթի վերևում: Դա բավական լավ է, որպեսզի ցանկացած ընկերություն օգտագործի իր գերգաղտնի տեղեկատվության համար:

Սայլակ

- https://www.atpinc.com/blog/what-is-aes-256-encryption

- https://www.samiam.org/key-schedule.html

- https://www.youtube.com/watch?v=vFXgbEL7DhI

- https://digitalguardian.com/blog/social-engineering-attacks-common-techniques-how-prevent-attack

- https://www.consumer.ftc.gov/articles/how-recognize-and-avoid-phishing-scams