あなたがブログやウェブサイトを運営しているウェブマスターの場合 WordPress、おそらくWebセキュリティはあなたの最優先事項のXNUMXつです。 ドメインがCloudflare対応である限り、次のことができます 加えます WordPress-特定のCloudflareファイアウォールルール サイトのセキュリティを向上させ、攻撃がサーバーに到達するずっと前に攻撃を防ぐためです。

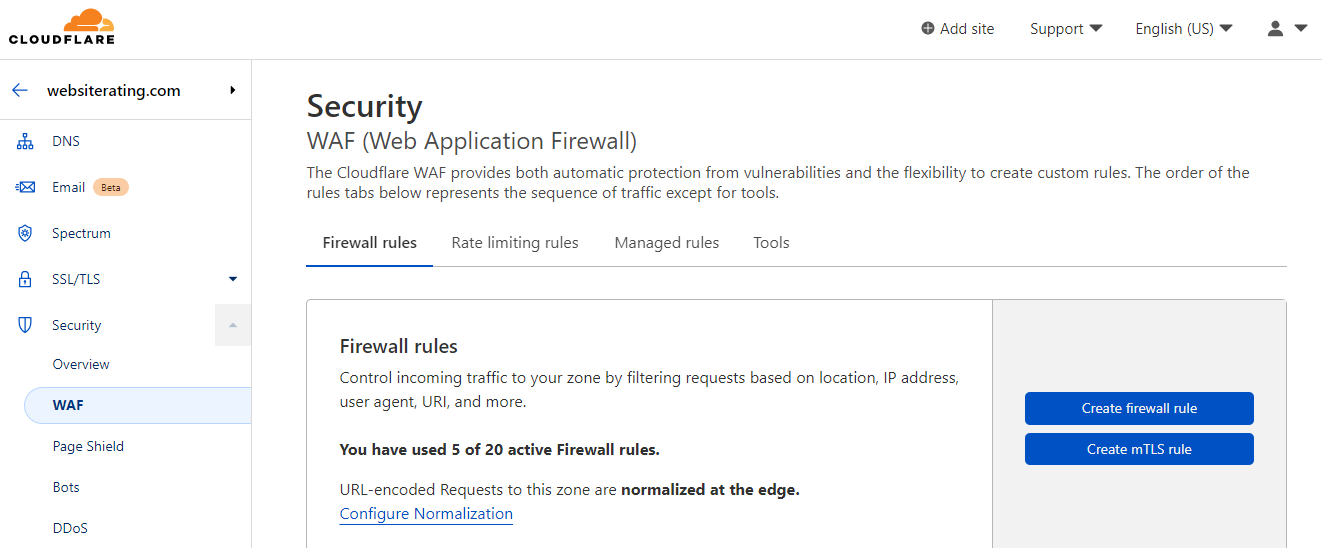

Cloudflareの無料プランを使用している場合は、5つのルールを追加することができます(プロプランでは20が提供されます)。

Cloudflareを使用すると、ファイアウォールルールを簡単かつ迅速に作成でき、各ルールには優れた柔軟性があります。 すべてのルールで多くのことを実行できるだけでなく、多くの場合、ルールを統合して、さらに多くのことを実行できるようにスペースを解放できます。

この記事では、ファイアウォールを補完および強化するために適用できるさまざまなファイアウォールルールのいくつかを詳しく見ていきます。 WordPress サイトの既存のセキュリティ機能。

要約:あなたを保護する方法 WordPress Cloudflareファイアウォールを備えたウェブサイト

- Cloudflare の Web アプリケーション ファイアウォール (WAF) あなたがあなたを保護することを可能にするソフトウェアツールです WordPress ウェブサイトをご覧ください。

- Cloudflareファイアウォールルールはあなたを可能にします ブラックリストまたはホワイトリストのリクエスト 設定した柔軟な基準に従って。

- に あなたのための気密保護を作成します WordPress ウェブサイト、Cloudflareを使用すると、自分のIPアドレスをホワイトリストに登録し、管理エリアを保護し、地域や国ごとに訪問者をブロックし、悪意のあるボットやブルートフォース攻撃をブロックし、XML-RPC攻撃をブロックし、コメントスパムを防止できます。

自分のIPアドレスをホワイトリストに登録する

今後の問題を回避するために、 自分のWebサイトのIPアドレスをホワイトリストに登録することは、リストの最初のタスクである必要があります ファイアウォールルールを有効にします。

CloudflareでIPアドレスをホワイトリストに登録する理由と方法

これは主に、自分のWebサイトをブロックすることを選択した場合に、自分のWebサイトからロックアウトされる可能性があるためです。 WordPress 他の人からの管理エリア。

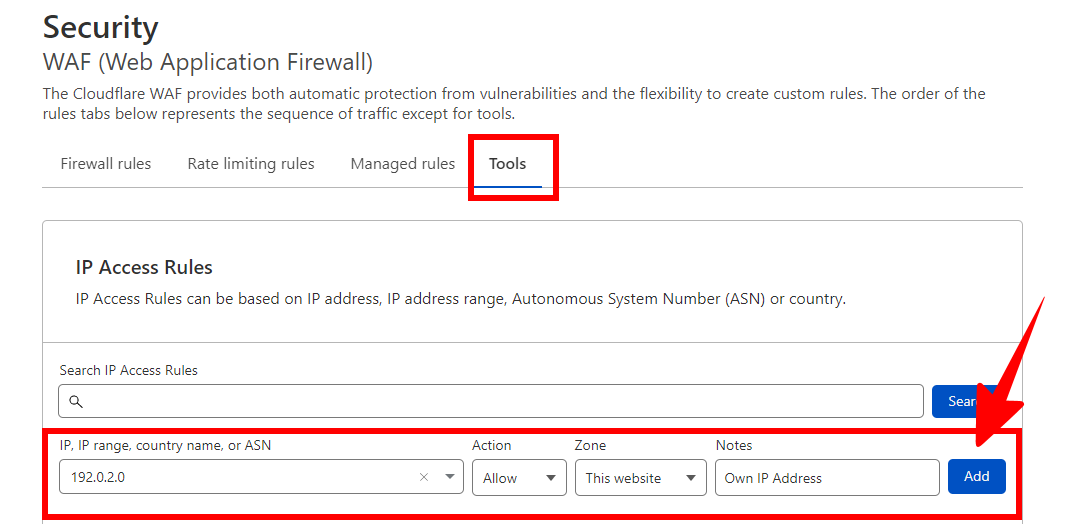

ウェブサイトのIPアドレスをホワイトリストに登録するには、Cloudflareダッシュボードの[セキュリティ]セクションに移動し、[WAF]を選択します。 次に、「ツール」をクリックして「IPアクセスルール」ボックスにIPアドレスを入力し、ドロップダウンメニューから「ホワイトリスト」を選択します。

あなたのIPアドレスを見つけるためにあなたはすることができます Google 「what's my IP」を検索すると、IPv4 アドレスが返されます。IPv6 が必要な場合は、 https://www.whatismyip.com/

ことを忘れないでください IPアドレスが変更された場合は、管理領域からロックアウトされないように、新しいIPアドレスを再入力/ホワイトリストに登録する必要があります。

サイトの正確なIPアドレスをホワイトリストに登録することに加えて、 IP範囲全体をホワイトリストに登録することもできます。

動的IPアドレス(つまり、継続的にわずかに変更されるように設定されているIPアドレス)がある場合は、新しいIPアドレスを絶えず再入力してホワイトリストに登録することが大きな問題になるため、これは間違いなく適切な選択です。

また、ワイルドカード*を使用すると、任意の文字にマッチし、XNUMXつのコマンドで複数のファイルを削除することができます。 国全体をホワイトリストに登録します。

これは、管理領域が国内からの攻撃にさらされる可能性があるため、間違いなく最も安全性の低いオプションです。

しかしながら、 あなたが仕事のためにたくさん旅行し、しばしばあなた自身があなたにアクセスしていることに気付いた場合 WordPress さまざまなWi-Fi接続のサイトでは、国をホワイトリストに登録するのが最も便利なオプションです。

ホワイトリストに登録したIPアドレスまたは国は、他のすべてのファイアウォールルールから免除されるため、ルールごとに個別の例外を設定する必要はありません。

守ります WordPress ダッシュボード(WP-管理エリア)

IPアドレスや国をホワイトリストに登録したので、次は wp-adminダッシュボードをしっかりとロックして、自分だけがアクセスできるようにします。

保護する理由と方法 WordPress Cloudflareのダッシュボード

言うまでもなく、未知の部外者があなたの管理領域にアクセスして、あなたの知らないうちに許可なく変更を加えることができないようにする必要があります。

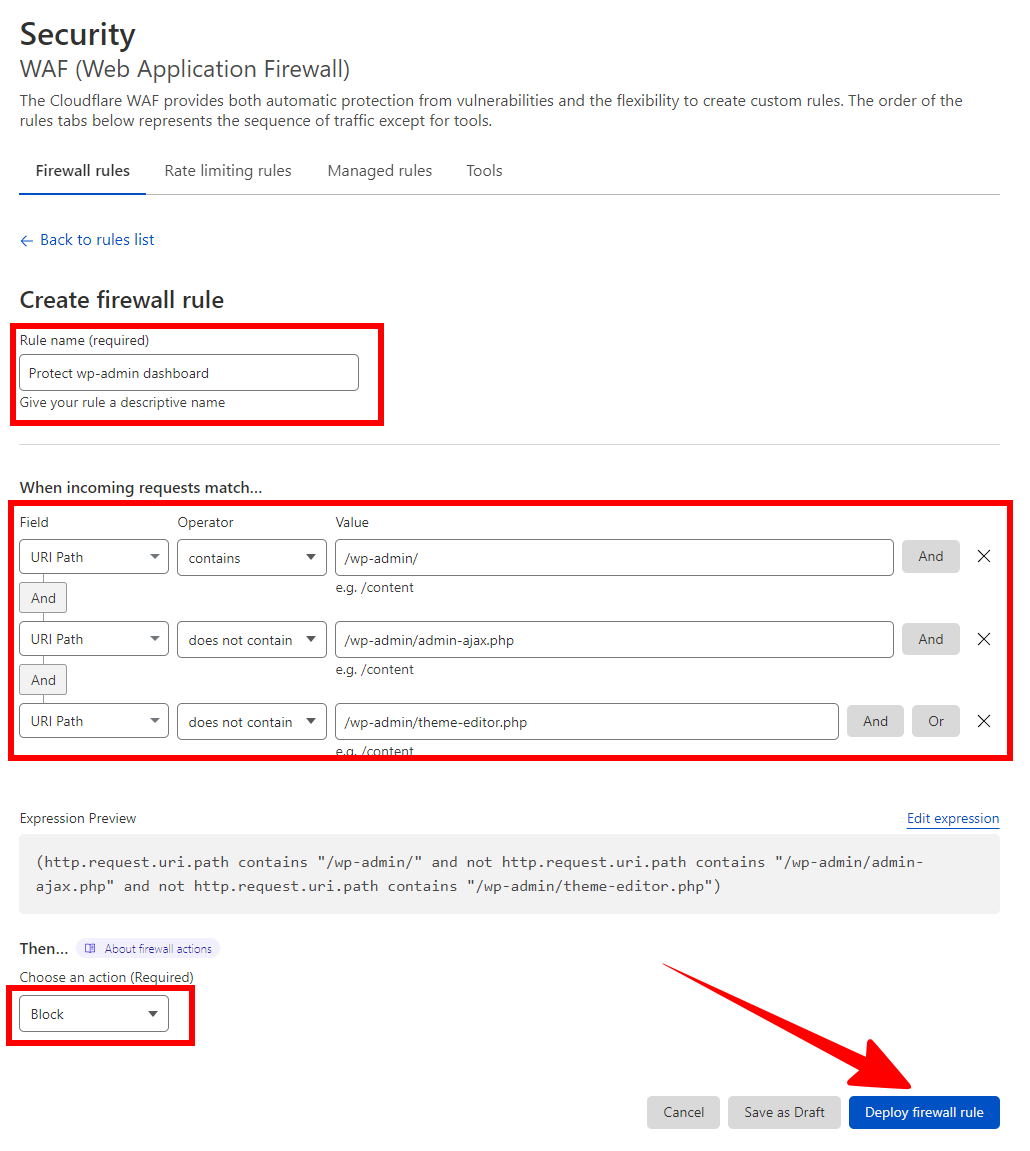

このように、 ダッシュボードへの外部アクセスを防ぐファイアウォールルールを作成する必要があります。

しかしながら、 あなたはあなたをロックダウンします WordPress ダッシュボード、 XNUMXつの重要な例外を作成する必要があります。

- /wp-admin/admin-ajax.php。 このコマンドを使用すると、Webサイトに動的コンテンツを表示できるため、機能するには特定のプラグインによって外部からアクセスする必要があります。 そのため、/ wp-admin /フォルダーに保存されていても、Webサイトに訪問者にエラーメッセージを表示させたくない場合は、外部からアクセスできる必要があります。

- /wp-admin/theme-editor.php。 このコマンドは有効にします WordPress サイトのテーマを変更または編集するたびにエラーチェックを実行します。 これを例外として追加しなかった場合、変更は保存されず、「致命的なエラーをチェックするためにサイトと通信できません」というエラーメッセージが表示されます。

ファイアウォールルールを作成するには、まずCloudflareダッシュボードで[セキュリティ]> [WAF]に移動し、[ファイアウォールルールの作成]ボタンをクリックします。

wp-adminダッシュボード領域を保護するときにこれらの例外を追加するには、次のルールを作成する必要があります。

- フィールド:URIパス

- 演算子:含む

- 値:/ wp-admin /

[と]

- フィールド:URIパス

- 演算子:含まれていません

- 値:/wp-admin/admin-ajax.php

[と]

- フィールド:URIパス

- 演算子:含まれていません

- 値:/wp-admin/theme-editor.php

[アクション:ブロック]

完了したら、をクリックします。 「展開」 ファイアウォールルールを設定します。

または、「式の編集」をクリックして、以下を次の場所に貼り付けることもできます。

(http.request.uri.path contains "/wp-admin/" and not http.request.uri.path contains "/wp-admin/admin-ajax.php" and not http.request.uri.path contains "/wp-admin/theme-editor.php")

ブロック国/大陸

国をホワイトリストに登録して管理ダッシュボードにアクセスできるのと同じです。

また、ワイルドカード*を使用すると、任意の文字にマッチし、XNUMXつのコマンドで複数のファイルを削除することができます。 国や大陸全体でさえもサイトの表示やアクセスをブラックリストに登録するようにファイアウォールルールを設定します。

Cloudflareで国/大陸をブロックする理由と方法

国全体または大陸全体がサイトにアクセスするのをブロックしたいのはなぜですか?

ええと、あなたのウェブサイトが特定の国や地理的地域にサービスを提供していて、グローバルに関連していないなら、 無関係な国や大陸からのアクセスをブロックすることは、Webサイトの正当なターゲットオーディエンスへのアクセスをブロックすることなく、マルウェア攻撃や海外からの悪意のあるトラフィックのリスクを制限する簡単な方法です。

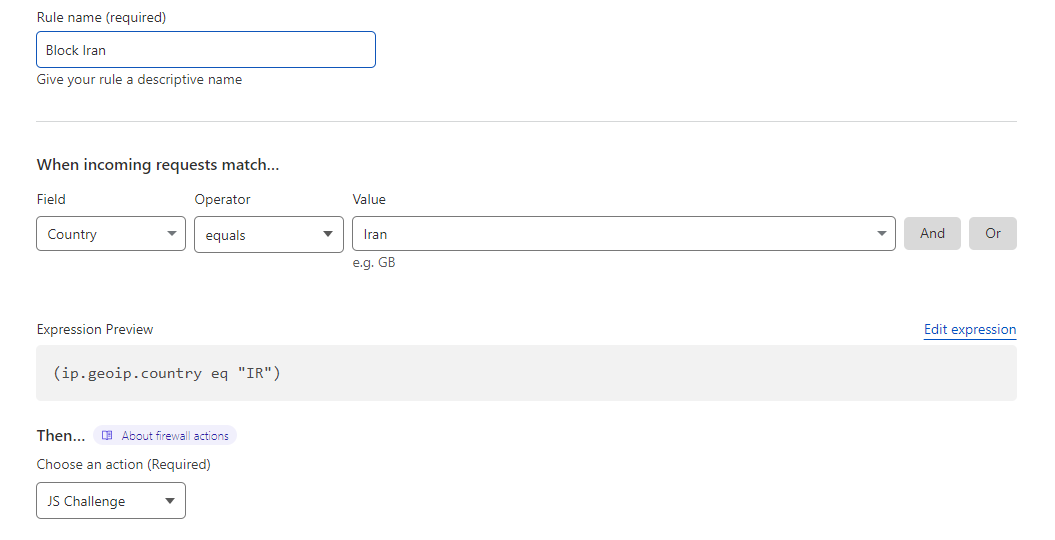

このルールを作成するには、Cloudflareダッシュボードをもう一度開いて、に移動する必要があります セキュリティ>WAF>ファイアウォールルールの作成。

特定の国のみを許可するように設定を変更するには、次のように入力します。

- フィールド:国または大陸

- 演算子:「Isin」

- 値:希望する国または大陸を選択してください ホワイトリスト

(注:XNUMXつの国からのトラフィックのみを許可する場合は、演算子として「equals」を入力できます。)

代わりに特定の国または大陸をブロックすることを選択した場合は、次のように入力します。

- フィールド:国または大陸

- オペレーター:「入っていない」

- 値:希望する国または大陸を選択してください コロナ新型ウィルス(COVID-XNUMX)やメンタルヘルスの崩壊を避ける為の

注:テクニカルサポートが必要で、ウェブホストのサポートチームがブロックした国または大陸にいる場合、このルールは裏目に出る可能性があります。

これはほとんどの人にとって問題にはならないでしょうが、それはあなたが知っておくべきことです。

特定の国からのサイトへのアクセスを拒否する方法の例を次に示します。この国のユーザーには、 JavaScriptチャレンジ あなたのサイトにアクセスしようとする前に。

悪意のあるボットをブロックする

ユーザーエージェントに基づいて、 Cloudflareを使用すると、サイトに侵入しようとする悪意のあるボットへのアクセスをブロックできます。

すでに7Gを使用している場合は、このルールの設定について心配する必要はありません。7GWAFは、悪意のあるボットの包括的なリストを参照することにより、サーバーレベルで脅威をブロックします。

ただし、7Gを使用していない場合は、 不正なボットが損傷を引き起こす前に、それらを識別してブロックするファイアウォールルールを構成する必要があります。

Cloudflareで不良ボットをブロックする理由と方法

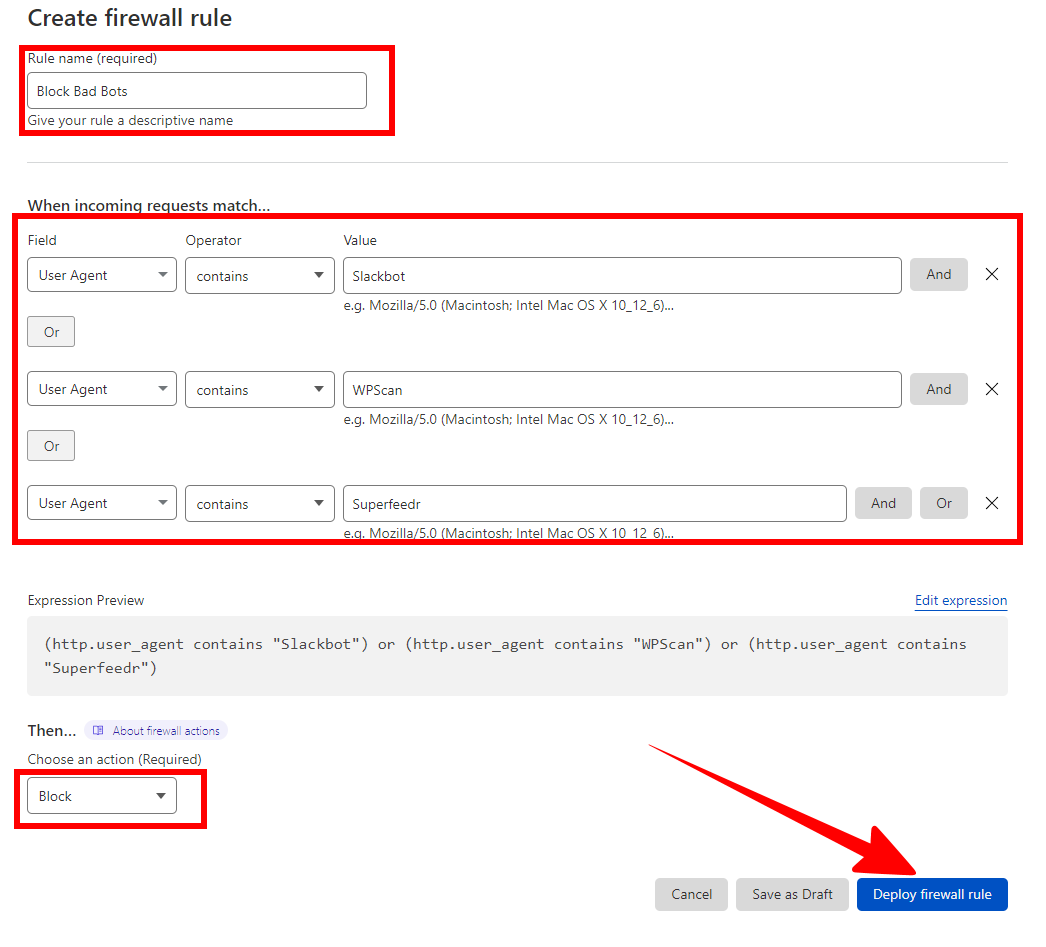

いつものように、最初にCloudflareダッシュボードに移動し、 セキュリティ>WAF>ファイアウォールルールの作成。

次に、ファイアウォールルール式を次のように設定します。

- フィールド:ユーザーエージェント

- 演算子:「等しい」または「含む」

- 値:ブロックする悪意のあるボットまたは悪意のあるエージェントの名前

ブロックしている国と同じように、ボットは名前で個別にブロックできます。 同時に複数のボットをブロックするには、右側の「OR」オプションを使用して、リストにボットを追加します。

次に、 「展開」 終了したらボタンを押します。

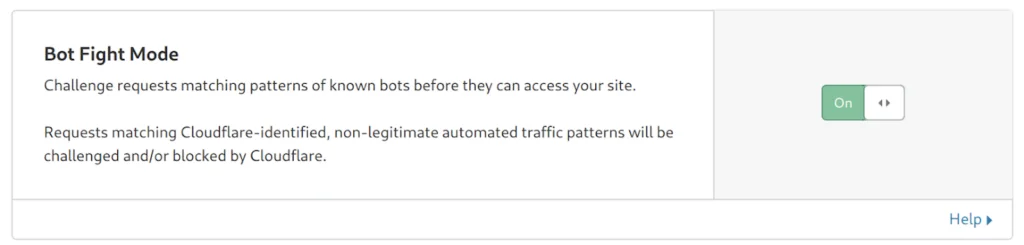

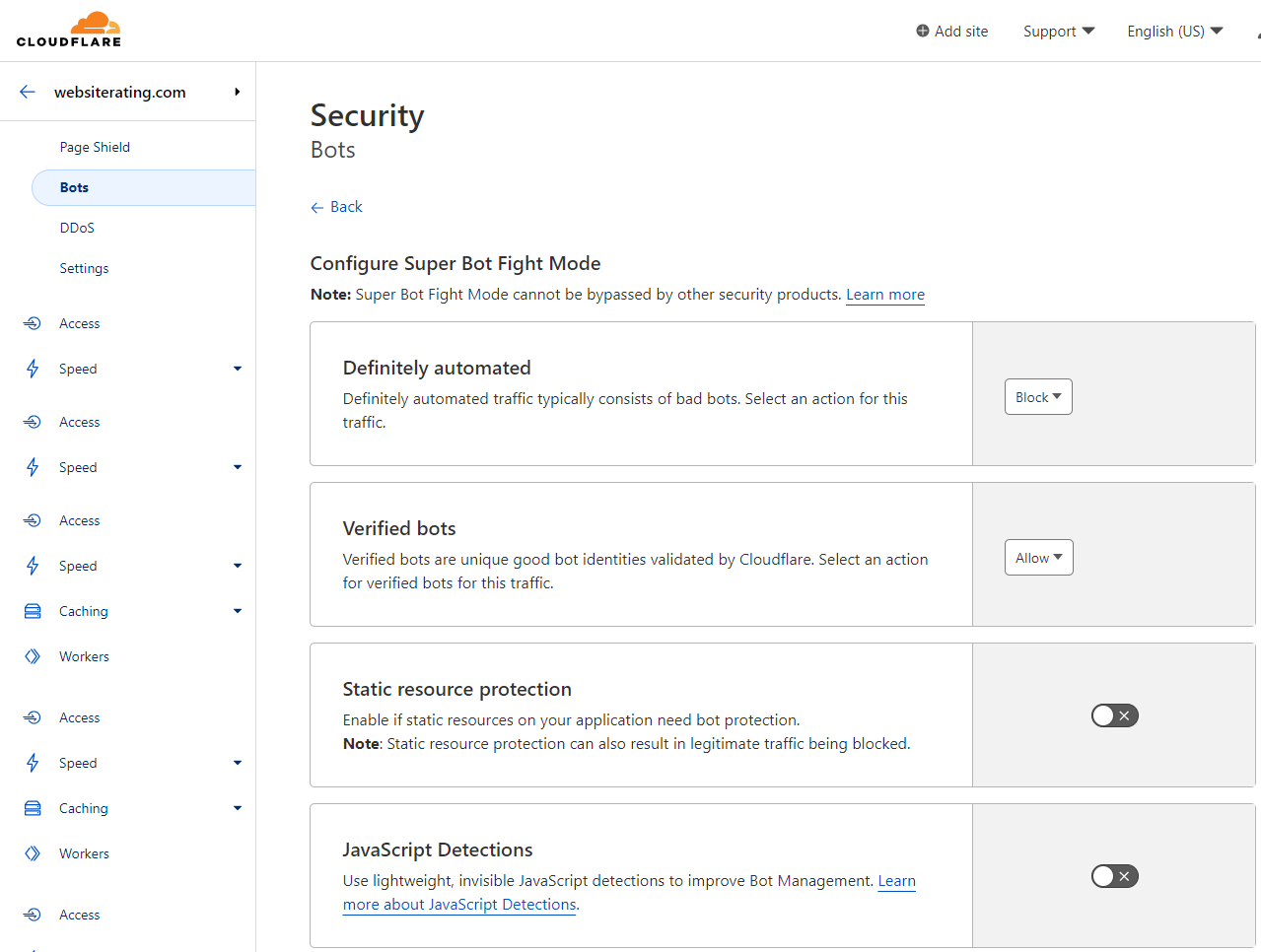

ただし、Cloudflareが起動したため、不正なボットを手動でブロックすることは冗長になりました 「ボットファイトモード」 すべての無料ユーザー向け。

& 「スーパーボットフィグスモード」 プロまたはビジネスプランのユーザー向け。

つまり、すべてのタイプのCloudflareユーザーに対して、不正なボットが自動的にブロックされています。

ブルートフォース攻撃をブロックする(wp-login.php)

ブルートフォース攻撃は、wp-login攻撃とも呼ばれ、狙われた最も一般的な攻撃です。 WordPress サイト。

実際、サーバーログを見ると、wp-login.phpファイルにアクセスしようとしている世界中のさまざまな場所からのIPアドレスの形でそのような攻撃の証拠が見つかる可能性があります。

幸いなことに、 Cloudflareを使用すると、ブルートフォース攻撃を正常にブロックするファイアウォールルールを設定できます。

Cloudflareでwp-login.phpを保護する理由と方法

ほとんどのブルートフォース攻撃は自動スキャンですが、通過するのに十分な強力ではありません WordPressの防御策ですが、それでも、それらをブロックして心を落ち着かせるルールを設定することをお勧めします。

しかしながら、 このルールは、サイトの唯一の管理者/ユーザーである場合にのみ機能します。 複数の管理者がいる場合、またはサイトでメンバーシッププラグインを使用している場合は、このルールをスキップする必要があります。

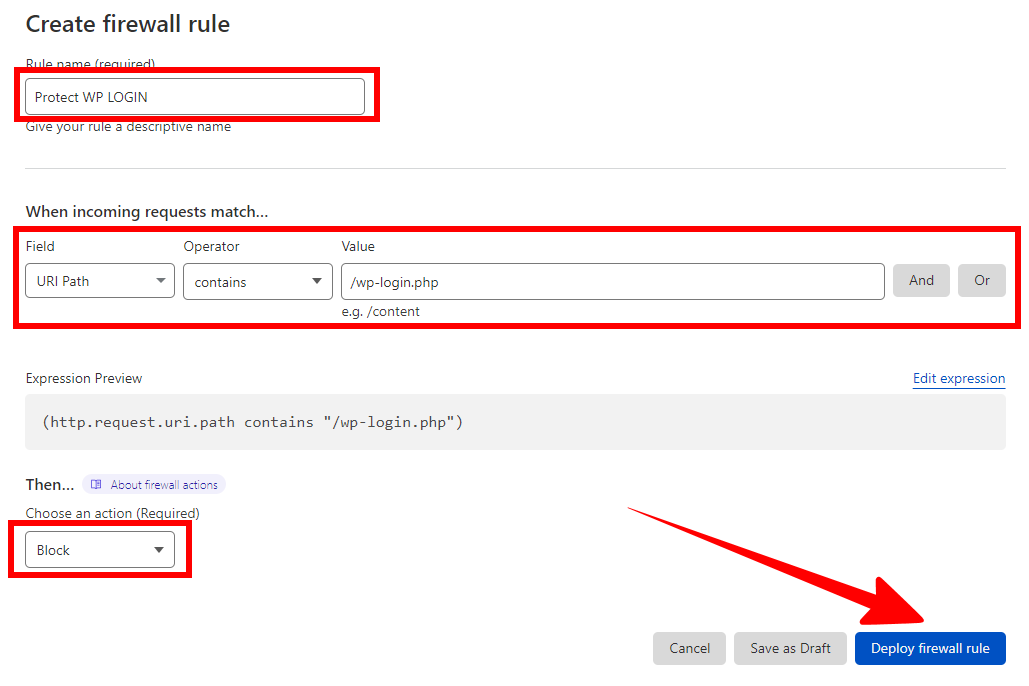

このルールを作成するには、に戻ってください セキュリティ>WAF>ファイアウォールルールの作成。

このルールの名前を選択したら、次のように入力します。

- フィールド:URIパス

- 演算子:含む

- 値:/wp-login.php

[アクション:ブロック]

または、「式の編集」をクリックして、以下を次の場所に貼り付けることもできます。

(http.request.uri.path contains "/wp-login.php")ルールをデプロイしたら、 Cloudflareは、ホワイトリストに登録されたIP以外のソースからのwp-loginへのアクセスのすべての試行のブロックを開始します。

追加ボーナスとして、 Cloudflareのファイアウォールイベントセクションを見て、この保護が稼働していることを確認できます。 ここで、ブルートフォース攻撃の試みの記録を確認できるはずです。

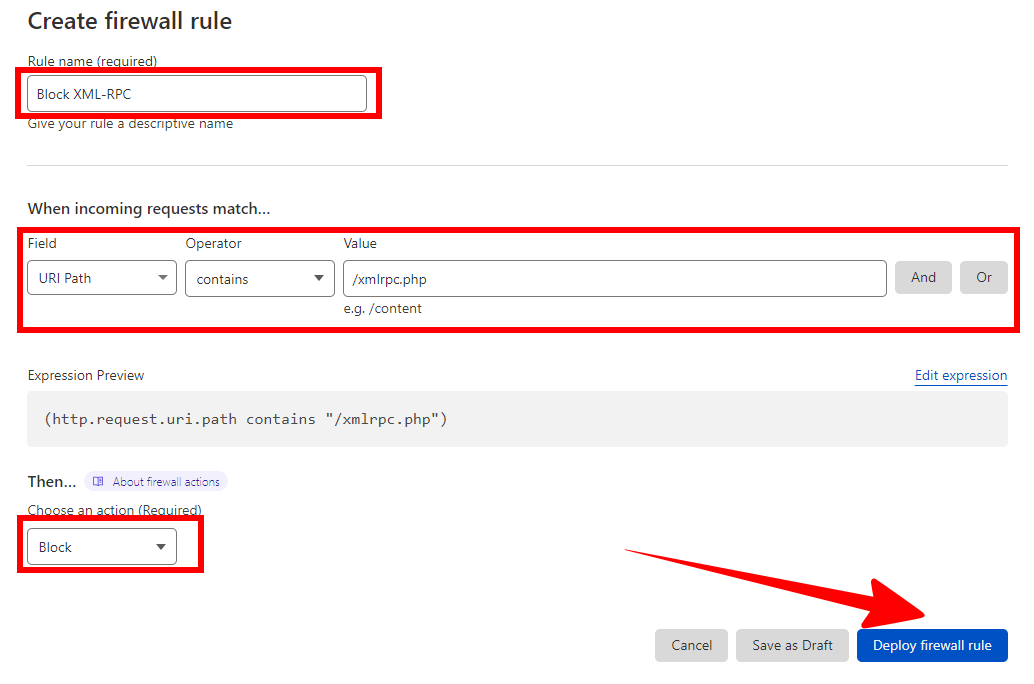

XML-RPC攻撃をブロックする(xmlrpc.php)

もう少し一般的ではない(しかしまだ危険な)タイプの攻撃は XML-RPC攻撃。

XML-RPCは、を呼び出すリモートプロシージャです。 WordPress、攻撃者がブルートフォース攻撃の標的にして認証資格を取得する可能性があります。

CloudflareでXML-RPCをブロックする理由と方法

複数の人にコンテンツを投稿するなど、XML-RPCの正当な用途はありますが WordPress 同時にまたはあなたのブログにアクセスする WordPress スマートフォンからのサイトでは、通常、意図しない結果を心配することなく、このルールを展開できます。

XML-RPCプロシージャを標的とするブルートフォース攻撃をブロックするには、最初に セキュリティ>WAF>ファイアウォールルールの作成。

次に、次のルールを作成します。

- フィールド:URIパス

- 演算子:含む

- 値:/xmlrpc.php

[アクション:ブロック]

または、「式の編集」をクリックして、以下を次の場所に貼り付けることもできます。

(http.request.uri.path contains "/xmlrpc.php")そして、ちょうどそのように、ほんの数ステップで、あなたはあなたの WordPress 最も一般的なXNUMX種類のブルートフォース攻撃からのサイト。

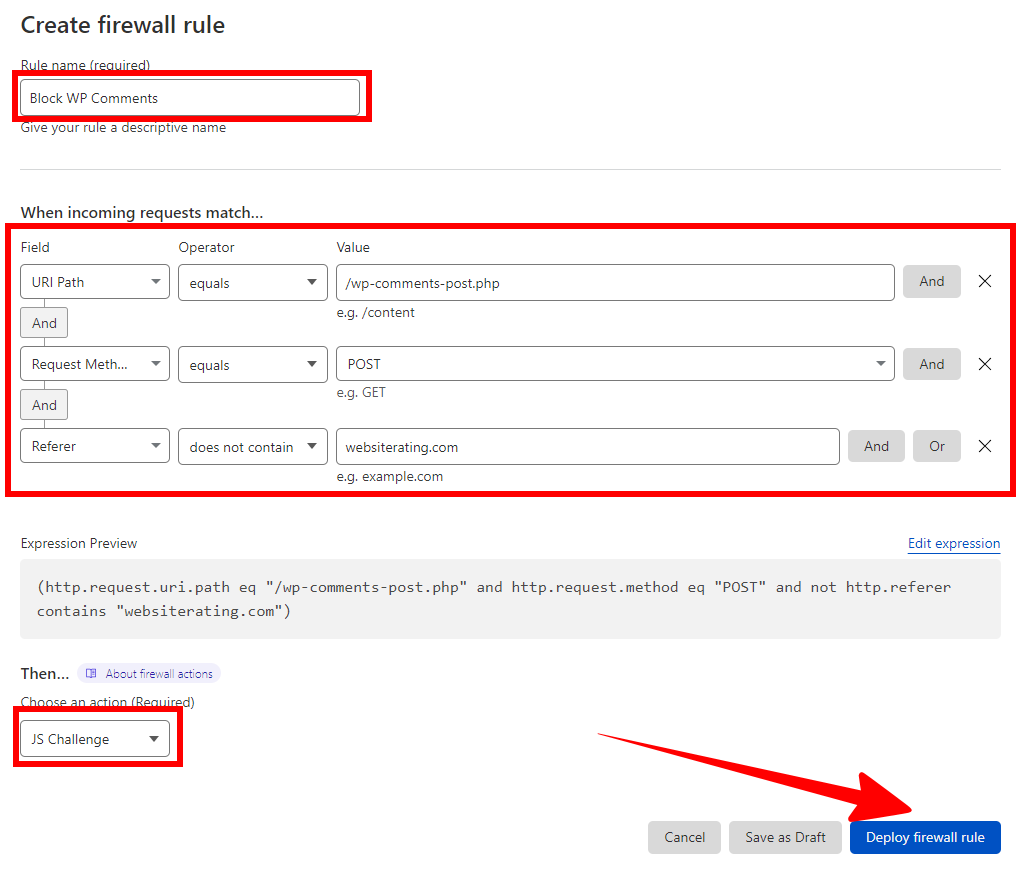

コメントスパムの防止(wp-comments-post.php)

あなたがウェブマスターであるなら、あなたのサイトのスパムは人生の厄介な事実のXNUMXつにすぎません。

幸いなことに、 Cloudflareファイアウォールは、多くの一般的なタイプのスパムをブロックするために展開できるいくつかのルールを提供します、コメントスパムを含む。

Cloudflareでwp-comments-post.phpをブロックする理由と方法

コメントスパムがサイトで問題になっている場合(または、問題になるのを予防的に防止したい場合)、wp-comments-post.phpを制限してボットトラフィックを制限できます。

これは、Cloudflareを使用してDNSレベルで行われます JSチャレンジ、およびその動作方法は比較的単純です。スパムコメントは自動化されており、自動化されたソースはJSを処理できません。

その後、JSチャレンジに失敗し、出来上がり– スパムはDNSレベルでブロックされ、リクエストがサーバーに到達することはありません。

では、このルールをどのように作成しますか?

いつものように、 [セキュリティ]>[WAF]ページに移動し、[ファイアウォールルールの作成]を選択します。

このルールには、「コメントスパム」などのわかりやすい名前を付けてください。

次に、以下を設定します。

- フィールド:URI

- 演算子:等しい

- 値:wp-comments-post.php

[と]

- フィールド:リクエストメソッド

- 演算子:等しい

- 値:POST

[と]

- フィールド:リファラー

- 演算子:含まれていません

- 値:[yourdomain.com]

[アクション:JSチャレンジ]

アクションをに設定するように注意してください JSチャレンジ、これにより、サイトでの一般的なユーザーアクションを妨げることなく、コメントがブロックされるようになります。

これらの値を入力したら、 「デプロイ」をクリックしてルールを作成します。

まとめ: セキュリティを確保する方法 WordPress Cloudflareファイアウォールルールのあるサイト

Webセキュリティの軍拡競争では、Cloudflareファイアウォールルールは、武器庫にある最も効果的な武器のXNUMXつです。

無料のCloudflareアカウントを使用している場合でも、さまざまなルールをデプロイして、 WordPress 最も一般的なスパムおよびマルウェアの脅威のいくつかに対するサイト。

ほんの数回の(ほとんど)簡単なキーストロークで、サイトのセキュリティを強化できます & 訪問者のためにスムーズに実行し続けます。

あなたの改善の詳細については WordPress サイトのセキュリティ、私をチェックしてください 変換ガイド WordPress 静的HTMLへのサイト.

参考文献

https://developers.cloudflare.com/firewall/

https://developers.cloudflare.com/fundamentals/get-started/concepts/cloudflare-challenges/

https://www.websiterating.com/web-hosting/glossary/what-is-cloudflare/