மேம்பட்ட குறியாக்க தரநிலை (முன்னர் Rijndael என அறியப்பட்டது) என்பது தகவல்களை குறியாக்கம் செய்வதற்கான வழிகளில் ஒன்றாகும். இது மிகவும் பாதுகாப்பானது, மிருகத்தனமான சக்தியால் கூட அதை உடைக்க முடியாது. இந்த மேம்பட்ட குறியாக்கத் தரநிலை தேசிய பாதுகாப்பு முகமையால் (NSA) ஆன்லைன் வங்கி உட்பட பல தொழில்களுடன் பயன்படுத்தப்படுகிறது. அதனால், AES குறியாக்கம் என்றால் என்ன மற்றும் அது எப்படி வேலை செய்கிறது? நாம் கண்டுபிடிக்கலாம்!

சுருக்கமான சுருக்கம்: AES-256 குறியாக்கம் என்றால் என்ன? AES-256 குறியாக்கம் என்பது ரகசிய செய்திகள் அல்லது தகவல்களைப் பார்க்க முடியாத நபர்களிடமிருந்து பாதுகாப்பாக வைத்திருப்பதற்கான ஒரு வழியாகும். AES-256 குறியாக்கம் என்பது உங்கள் பெட்டியில் ஒரு சூப்பர் ஸ்ட்ராங் பூட்டை வைத்திருப்பது போன்றது, அதை ஒரு குறிப்பிட்ட விசையால் மட்டுமே திறக்க முடியும். பூட்டு மிகவும் வலுவாக இருப்பதால், சரியான சாவி இல்லாமல் யாராவது அதை உடைத்து பெட்டியைத் திறப்பது மிகவும் கடினமாக இருக்கும்.

AES குறியாக்கம் என்றால் என்ன?

AES என்பது இன்றைய தரவு குறியாக்க தரநிலையாகும். இது வழங்கும் பாதுகாப்பு மற்றும் பாதுகாப்பில் இணையற்றது.

அது என்ன என்பதை உடைப்போம் இருக்கிறது. AES என்பது ஒரு

- சமச்சீர் விசை குறியாக்கம்

- தடுப்பு மறைக்குறியீடு

சமச்சீர் எதிராக சமச்சீரற்ற குறியாக்கம்

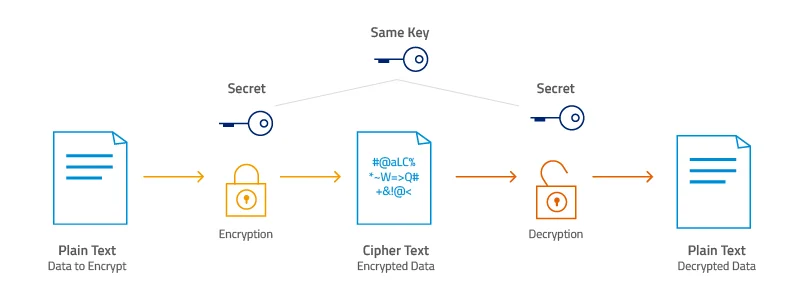

AES என்பது ஒரு சமச்சீரான குறியாக்க வகை.

"சமச்சீர்" என்றால் அது பயன்படுத்துகிறது மறைகுறியாக்கம் மற்றும் மறைகுறியாக்கம் இரண்டிற்கும் ஒரே விசை மேலும் தகவல், இரண்டு அந்த அனுப்புநர் மற்றும் பெறுநர் சைஃபர் மறைகுறியாக்க தரவின் நகல் தேவை.

மறுபுறம், சமச்சீரற்ற முக்கிய அமைப்புகள் a ஐப் பயன்படுத்துகின்றன ஒவ்வொன்றிற்கும் வெவ்வேறு சாவி இரண்டு செயல்முறைகளில்: குறியாக்கம் மற்றும் மறைகுறியாக்கம்.

ஒருசமச்சீர் அமைப்புகளின் குறைபாடு AES போன்றது அவர்கள் சமச்சீரற்றதை விட மிக வேகமாக ஒன்று சமச்சீர் விசை வழிமுறைகள் தேவைப்படுவதே இதற்குக் காரணம் குறைந்த கணினி சக்தி.

அதனால்தான் சமச்சீரற்ற விசைகள் சிறந்த முறையில் பயன்படுத்தப்படுகின்றன வெளிப்புற கோப்பு இடமாற்றங்கள். சமச்சீர் விசைகள் சிறந்தவை உள் குறியாக்கம்.

பிளாக் சைபர்கள் என்றால் என்ன?

அடுத்து, தொழில்நுட்ப உலகம் AES என்றும் அழைக்கப்படுகிறது "மறைக்குறியீடு."

இந்த வகை மறைக்குறியீடு என்பதால் இது "பிளாக்" என்று அழைக்கப்படுகிறது குறியாக்கம் செய்ய வேண்டிய தகவல்களைப் பிரிக்கிறது (எளிய உரை என அழைக்கப்படுகிறது) தொகுதிகள் என்று பிரிவுகளாக.

இன்னும் துல்லியமாக, AES a ஐப் பயன்படுத்துகிறது 128-பிட் தொகுதி அளவு.

இதன் பொருள் தரவு a ஆக பிரிக்கப்பட்டுள்ளது நான்கு-நான்கு-வரிசை 16 பைட்டுகள் கொண்டது. ஒவ்வொரு பைட்டிலும் எட்டு பிட்கள் உள்ளன.

எனவே, 16 பைட்டுகள் 8 பிட்டுகளால் பெருக்கினால் மகசூல் a ஒவ்வொரு தொகுதியிலும் மொத்தம் 128 பிட்கள்.

இந்தப் பிரிவைப் பொருட்படுத்தாமல், தி மறைகுறியாக்கப்பட்ட தரவின் அளவு அப்படியே உள்ளது. வேறு வார்த்தைகளில் கூறுவதானால், 128 பிட்கள் சாதாரண உரை 128 பிட்கள் சைஃபெர்டெக்ஸ்டை அளிக்கிறது.

ஏஇஎஸ் அல்காரிதத்தின் இரகசியம்

இப்போது உங்கள் தொப்பிகளைப் பிடித்துக் கொள்ளுங்கள், ஏனெனில் இது சுவாரஸ்யமானது.

ஜோன் டேமன் மற்றும் வின்சென்ட் ரிஜ்மென் இதைப் பயன்படுத்துவதற்கான அற்புதமான முடிவை எடுத்தனர் மாற்று வரிசைமாற்ற நெட்வொர்க் (SPN) வழிமுறை.

SPN விண்ணப்பிப்பதன் மூலம் வேலை செய்கிறது மறைகுறியாக்க விசை விரிவாக்கத்தின் பல சுற்றுகள் தகவல்கள்.

A ஐ உருவாக்க ஆரம்ப விசை பயன்படுத்தப்படுகிறது புதிய விசைகளின் தொடர் "சுற்று விசைகள்" என்று அழைக்கப்படுகிறது.

இந்த சுற்று விசைகள் எவ்வாறு உருவாக்கப்படுகின்றன என்பதைப் பற்றி பின்னர் விரிவாகப் பார்ப்போம். பல சுற்று மாற்றங்கள் ஒவ்வொரு முறையும் ஒரு புதிய சுற்று விசையை உருவாக்குகிறது என்று சொன்னால் போதுமானது.

ஒவ்வொரு சுற்றிலும், தரவு மேலும் மேலும் பாதுகாப்பானதாகி, குறியாக்கத்தை உடைப்பது கடினமாகிறது.

ஏன்?

ஏனென்றால் இந்த குறியாக்க சுற்றுகள் AES ஐ ஊடுருவ முடியாததாக ஆக்குகின்றன! வெறும் உள்ளன பல சுற்றுகள் ஹேக்கர்கள் அதை மறைகுறியாக்க வேண்டும்.

இதை இவ்வாறு வைக்கவும்: AES குறியீட்டை உடைக்க பிரபஞ்சத்தின் அனுமான வயதை விட ஒரு சூப்பர் கம்ப்யூட்டர் அதிக ஆண்டுகள் எடுக்கும்.

இன்றுவரை, AES நடைமுறையில் அச்சுறுத்தல் இல்லாதது.

வெவ்வேறு முக்கிய நீளங்கள்

உள்ளன AES குறியாக்க விசைகளின் மூன்று நீளங்கள்.

ஒவ்வொரு முக்கிய நீளமும் வெவ்வேறு எண்ணிக்கையிலான சாத்தியமான முக்கிய சேர்க்கைகளைக் கொண்டுள்ளது:

- 128-பிட் விசை நீளம்: 3.4 x 1038

- 192-பிட் விசை நீளம்: 6.2 x 1057

- 256-பிட் விசை நீளம்: 1.1 x 1077

இந்த குறியாக்க முறையின் முக்கிய நீளம் மாறுபடும் போது, அதன் தொகுதி அளவு - 128-பிட்கள் (அல்லது 16 பைட்டுகள்) - அப்படியே உள்ளது.

முக்கிய அளவு வேறுபாடு ஏன்? இது நடைமுறையைப் பற்றியது.

உதாரணத்திற்கு ஒரு பயன்பாட்டை எடுத்துக் கொள்வோம். AES 256க்குப் பதிலாக 128-பிட் AES ஐப் பயன்படுத்தினால், அது அதிக கணினி சக்தி தேவை.

நடைமுறை விளைவு அது அதிக மூல சக்தி தேவைப்படுகிறது உங்கள் பேட்டரியிலிருந்து, உங்கள் தொலைபேசி வேகமாக இறந்துவிடும்.

எனவே AES 256-bit குறியாக்கத்தைப் பயன்படுத்தும் போது தங்க தரநிலை, இது அன்றாட பயன்பாட்டிற்கு சாத்தியமில்லை.

மேம்பட்ட குறியாக்க தரநிலை (AES) எங்கே பயன்படுத்தப்படுகிறது?

AES உலகின் மிகவும் நம்பகமான அமைப்புகளில் ஒன்றாகும். மிக உயர்ந்த அளவிலான பாதுகாப்பு தேவைப்படும் பல தொழில்களில் இது பரவலாக ஏற்றுக்கொள்ளப்படுகிறது.

இன்று, AES நூலகங்கள் உட்பட பல நிரலாக்க மொழிகளுக்காக உருவாக்கப்பட்டுள்ளன சி, சி ++, ஜாவா, ஜாவாஸ்கிரிப்ட் மற்றும் பைதான்.

AES குறியாக்கத் தரமும் வேறுபட்டவர்களால் பயன்படுத்தப்படுகிறது கோப்பு சுருக்க நிரல்கள் 7 ஜிப், வின்சிப் மற்றும் ஆர்ஏஆர், மற்றும் வட்டு குறியாக்க அமைப்புகள் BitLocker மற்றும் FileVault போன்றது; மற்றும் NTFS போன்ற கோப்பு அமைப்புகள்.

உங்கள் அன்றாட வாழ்க்கையில் நீங்கள் கவனிக்காமல் இதை ஏற்கனவே பயன்படுத்தி இருக்கலாம்!

AES என்பது ஒரு முக்கியமான கருவி தரவுத்தள குறியாக்கம் மற்றும் மெ.த.பி.க்குள்ளேயே அமைப்புகள்.

உங்கள் பல கணக்குகளுக்கான உள்நுழைவுச் சான்றுகளை நினைவில் வைத்துக் கொள்ள, கடவுச்சொல் நிர்வாகிகளை நீங்கள் நம்பினால், நீங்கள் ஏற்கனவே AESஐச் சந்தித்திருக்கலாம்!

வாட்ஸ்அப் மற்றும் பேஸ்புக் மெசஞ்சர் போன்ற நீங்கள் பயன்படுத்தும் மெசேஜிங் செயலிகள்? ஆமாம், அவர்களும் இதைப் பயன்படுத்துகிறார்கள்.

கூட வீடியோ விளையாட்டுகள் போன்ற கிராண்ட் தெஃப்ட் ஆட்டோ IV ஹேக்கர்களிடமிருந்து பாதுகாக்க AES ஐப் பயன்படுத்தவும்.

AES அறிவுறுத்தல் தொகுப்பு ஒருங்கிணைக்கப்பட்டுள்ளது அனைத்து இன்டெல் மற்றும் ஏஎம்டி செயலிகள்எனவே, உங்கள் பிசி அல்லது லேப்டாப்பில் நீங்கள் எதுவும் செய்யாமல் ஏற்கனவே உள்ளமைக்கப்பட்டிருக்கும்.

நிச்சயமாக, உங்கள் பயன்பாடுகளை மறந்துவிடாதீர்கள் வங்கி உங்கள் நிதிகளை ஆன்லைனில் நிர்வகிக்க அனுமதிக்க உருவாக்கப்பட்டது.

AES குறியாக்கம் எவ்வாறு செயல்படுகிறது என்பதை நீங்கள் கண்டறிந்த பிறகு, நீங்கள் செய்யலாம் மிகவும் எளிதாக சுவாசிக்கவும் உங்கள் தகவல் பாதுகாப்பான கைகளில் உள்ளது என்ற அறிவுடன்!

AES குறியாக்கத்தின் வரலாறு

AES ஒரு பதிலாகத் தொடங்கியது அமெரிக்க அரசாங்கத்தின் தேவை.

மீண்டும் 1977 இல், கூட்டாட்சி நிறுவனங்கள் டி யை நம்பியிருக்கும்அட்டா குறியாக்க தரநிலை (DES) அவர்களின் முதன்மை குறியாக்க வழிமுறையாக.

இருப்பினும், 1990 களில், DES இனி போதுமான அளவு பாதுகாப்பாக இல்லை, ஏனெனில் அதை மட்டும் உடைக்க முடியும் 22 மணிநேரம்.

எனவே, அரசு அறிவித்தது ஏ பொது போட்டி 5 ஆண்டுகளுக்கு மேல் நீடித்த புதிய அமைப்பைக் கண்டுபிடிக்க.

தி இந்த திறந்த செயல்முறையின் நன்மை சமர்ப்பிக்கப்பட்ட குறியாக்க வழிமுறைகள் ஒவ்வொன்றும் பொது பாதுகாப்புக்கு உட்படுத்தப்படலாம். இதன் பொருள் அரசாங்கம் இருக்க முடியும் 100% உறுதியானது அவர்களின் வெற்றி அமைப்புக்கு கதவு இல்லை.

மேலும், பல மனங்களும் கண்களும் சம்பந்தப்பட்டிருந்ததால், அரசாங்கம் அதன் வாய்ப்புகளை அதிகப்படுத்தியது குறைபாடுகளை கண்டறிந்து சரிசெய்தல்.

இறுதியாக, தி ரிஜ்ண்டேல் சைஃபர் (இன்றைய மேம்பட்ட குறியாக்க தரநிலை) சாம்பியனாக முடிசூட்டப்பட்டது.

அதை உருவாக்கிய இரண்டு பெல்ஜிய கிரிப்டோகிராஃபர்களின் பெயரிலேயே ரிஜான்டெயில் பெயரிடப்பட்டது. வின்சென்ட் ரிஜ்மென் மற்றும் ஜோன் டேமன்.

2002 இல், அது இருந்தது மேம்பட்ட குறியாக்க தரநிலைக்கு மறுபெயரிடப்பட்டது மற்றும் அமெரிக்க தேசிய தரநிலைகள் மற்றும் தொழில்நுட்ப நிறுவனம் (என்ஐஎஸ்டி) வெளியிட்டது.

கையாளும் திறன் மற்றும் பாதுகாப்புக்காக AES வழிமுறையை NSA அங்கீகரித்தது இரகசிய தகவல். இது வரைபடத்தில் AES ஐ வைத்தது.

அப்போதிருந்து, AES i ஆனதுகுறியாக்கத்திற்கான ndustry தரநிலை.

அதன் திறந்த இயல்பு என்றால் AES மென்பொருள் இருக்க முடியும் பொது மற்றும் தனியார், வணிக மற்றும் வணிகமற்ற இரண்டிற்கும் பயன்படுத்தப்படுகிறது பயன்பாடுகள்.

AES 256 எப்படி வேலை செய்கிறது?

மறைகுறியாக்கம் மற்றும் மறைகுறியாக்கம் ஆகியவை நவீன தரவு பாதுகாப்பின் அடிப்படை கட்டுமானத் தொகுதிகள் ஆகும்.

மறைகுறியாக்கம் என்பது எளிய உரையை மறைக்குறியீட்டாக மாற்றுவதை உள்ளடக்குகிறது, அதே சமயம் மறைகுறியாக்கம் என்பது சைபர் உரையை மீண்டும் எளிய உரையாக மாற்றும் தலைகீழ் செயல்முறையாகும்.

இதை அடைவதற்கு, குறியாக்க அல்காரிதம்கள், மாநில வரிசையில் செயல்படும் மாற்று மற்றும் வரிசைமாற்ற செயல்பாடுகள் உட்பட செயலாக்கப் படிகளின் கலவையைப் பயன்படுத்துகின்றன.

குறியாக்க விசை அளவு மற்றும் அல்காரிதத்தின் பிட் பிளாக் அளவு ஆகியவற்றால் தீர்மானிக்கப்படும் சுற்றுகளின் எண்ணிக்கையுடன், தொடர்ச்சியான சுற்று பதிப்புகளால் நிலை வரிசை மாற்றியமைக்கப்படுகிறது.

குறியாக்க விசை மற்றும் மறைகுறியாக்க விசை ஆகியவை தரவை மாற்றுவதற்கு தேவைப்படும், மறைக்குறியீட்டை உருவாக்க பயன்படுத்தப்படும் குறியாக்க விசை மற்றும் அசல் எளிய உரையை உருவாக்க மறைகுறியாக்க விசை பயன்படுத்தப்படுகிறது.

மேம்பட்ட குறியாக்க தரநிலை (AES) ஒரு முக்கிய அட்டவணையை உருவாக்க விரிவாக்க செயல்முறையையும், தரவு பாதுகாப்பை அடைய பைட் மாற்று மற்றும் வரிசைமாற்ற செயல்பாடுகளை உள்ளடக்கிய பிணைய கட்டமைப்பையும் பயன்படுத்துகிறது.

இதுவரை, இந்த என்க்ரிப்ஷன் அல்காரிதம்கள் அது பாதுகாக்கும் தகவலைப் போராடி சீரற்ற குழப்பமாக மாற்றுவதை நாங்கள் அறிவோம்.

அதாவது, அனைத்து குறியாக்கத்தின் அடிப்படைக் கொள்கை is பாதுகாப்பு விசையைப் பொறுத்து ஒவ்வொரு யூனிட் தரவும் வேறு ஒன்றால் மாற்றப்படும்.

ஆனால் என்ன சரியாக AES குறியாக்கத்தை தொழில் தரமாகக் கருதப்படும் அளவுக்குப் பாதுகாப்பானதா?

செயல்முறையின் ஒரு கண்ணோட்டம்

இன்றைய டிஜிட்டல் யுகத்தில், இணையப் பாதுகாப்பு மற்றும் தரவுப் பாதுகாப்பு ஆகியவை தனிநபர்களுக்கும் நிறுவனங்களுக்கும் முதன்மையானதாக மாறியுள்ளன.

உலகெங்கிலும் உள்ள அரசாங்கங்களும் தங்களின் முக்கியமான தகவல்களைப் பாதுகாப்பதில் அதிக முக்கியத்துவம் கொடுக்கின்றன மற்றும் பல்வேறு பாதுகாப்பு நடவடிக்கைகளைப் பயன்படுத்துகின்றன.

பயனர் தரவைப் பாதுகாக்க மேம்பட்ட குறியாக்க நுட்பங்களைப் பயன்படுத்துவது அத்தகைய ஒரு நடவடிக்கையாகும்.

குறியாக்கமானது, ஓய்வு நேரத்திலும் போக்குவரத்திலும் தரவைப் பாதுகாக்க உதவுகிறது, அதை ஒரு விசையால் மட்டுமே மறைகுறியாக்கக்கூடிய படிக்க முடியாத மறைக்குறியீடு உரையாக மாற்றுகிறது.

தரவைப் பாதுகாக்க குறியாக்கத்தைப் பயன்படுத்துவதன் மூலம், அரசாங்கங்களும் பிற நிறுவனங்களும் முக்கியமான தகவல் தவறான கைகளில் விழுந்தாலும், பாதுகாப்பாகவும் ரகசியமாகவும் இருப்பதை உறுதிசெய்ய முடியும்.

குறியாக்கத்தின் வலிமை சைபர் விசையின் நீளம், சுற்றுகளின் எண்ணிக்கை மற்றும் சைபர் பாதுகாப்பு போன்ற பல்வேறு காரணிகளைப் பொறுத்தது.

அது பைட் டேட்டாவாக இருந்தாலும் அல்லது பிட் டேட்டாவாக இருந்தாலும், தரவு பாதுகாப்பு மற்றும் ரகசியத்தன்மையை பராமரிப்பதில் குறியாக்கம் முக்கிய பங்கு வகிக்கிறது.

AES குறியாக்க வழிமுறை செல்கிறது பல சுற்றுகள் குறியாக்கத்தின். இது 9, 11, அல்லது 13 சுற்றுகள் கூட செல்லலாம்.

ஒவ்வொரு சுற்றும் கீழே உள்ள அதே படிகளை உள்ளடக்கியது.

- தரவுகளை தொகுதிகளாக பிரிக்கவும்.

- முக்கிய விரிவாக்கம்.

- வட்ட விசையை சேர்க்கவும்.

- பைட்டுகளை மாற்றுதல்/மாற்றுதல்.

- வரிசைகளை மாற்றவும்.

- நெடுவரிசைகளை கலக்கவும்.

- மீண்டும் ஒரு வட்ட விசையை சேர்க்கவும்.

- அதை மீண்டும் செய்யவும்.

கடைசி சுற்றுக்குப் பிறகு, வழிமுறை ஒரு கூடுதல் சுற்றுக்குச் செல்லும். இந்த தொகுப்பில், வழிமுறை 1 முதல் 7 படிகளைச் செய்யும் தவிர படி 6.

இது 6 வது படியை மாற்றுகிறது, ஏனெனில் இது இந்த கட்டத்தில் அதிகம் செய்யாது. இந்த செயல்முறை ஏற்கனவே பல முறை கடந்துவிட்டதை நினைவில் கொள்ளுங்கள்.

எனவே, படி 6 ஐ மீண்டும் செய்வோம் தேவைக்கதிகமான. நெடுவரிசைகளை மீண்டும் கலக்க எடுக்கும் செயலாக்க சக்தியின் அளவு மதிப்புக்குரியது அல்ல தரவை இனி கணிசமாக மாற்ற முடியாது.

இந்த கட்டத்தில், தரவு ஏற்கனவே பின்வரும் சுற்றுகள் வழியாக சென்றிருக்கும்:

- 128-பிட் விசை: 10 சுற்றுகள்

- 192-பிட் விசை: 12 சுற்றுகள்

- 256-பிட் விசை: 14 சுற்றுகள்

வெளியீடு?

ஒரு ஆர்குழப்பமான எழுத்துக்களின் ஆண்டோம் தொகுப்பு AES விசை இல்லாத எவருக்கும் இது புரியாது.

ஒரு ஆழமான தோற்றம்

இந்த சமச்சீர் தொகுதி மறைக்குறியீடு எவ்வாறு தயாரிக்கப்படுகிறது என்பது பற்றி இப்போது உங்களுக்கு ஒரு யோசனை உள்ளது. இன்னும் விரிவாகப் பார்ப்போம்.

முதலில், இந்த மறைகுறியாக்க வழிமுறைகள் ஒரு தொடக்கத்தைப் பயன்படுத்தி தொகுதிக்கு ஆரம்ப விசையைச் சேர்க்கின்றன XOR ("பிரத்தியேக அல்லது") மறைக்குறியீடு.

இந்த மறைக்குறியீடு ஒரு உள்ளமைக்கப்பட்ட செயல்பாடு செயலி வன்பொருள்.

பின்னர், ஒவ்வொரு பைட் தரவும் பதிலீடு மற்றொருவருடன்.

இந்த கொடுமையானது இந்த படி முன்னரே தீர்மானிக்கப்பட்ட அட்டவணையைப் பின்பற்றும் ரிஜ்ண்டேலின் முக்கிய அட்டவணை ஒவ்வொரு மாற்றீடும் எவ்வாறு செய்யப்படுகிறது என்பதை தீர்மானிக்க.

இப்போது, உங்களிடம் ஒரு தொகுப்பு உள்ளது புதிய 128-பிட் சுற்று விசைகள் அது ஏற்கனவே குழப்பமான கடிதங்களின் குழப்பம்.

மூன்றாவதாக, கடந்து செல்ல வேண்டிய நேரம் இது AES குறியாக்கத்தின் முதல் சுற்று. அல்காரிதம் புதிய சுற்று விசைகளுக்கு ஆரம்ப விசையை சேர்க்கும்.

இப்போது உங்களிடம் உள்ளது இரண்டாவது சீரற்ற மறைக்குறியீடு

நான்காவது, வழிமுறை ஒவ்வொரு பைட்டையும் மாற்றுகிறது Rijndael S- பெட்டியின் படி ஒரு குறியீட்டுடன்.

இப்போது, அதற்கான நேரம் வந்துவிட்டது வரிசைகளை மாற்றவும் 4 × 4 வரிசையில்.

- முதல் வரிசை இருக்கும் இடத்திலேயே இருக்கும்.

- இரண்டாவது வரிசை இடதுபுறமாக ஒரு இடத்தை நகர்த்துகிறது.

- மூன்றாவது வரிசை இரண்டு இடங்களுக்கு மாற்றப்படுகிறது.

- இறுதியாக, நான்காவது மூன்று இடங்கள் நகர்த்தப்பட்டன.

ஆறாவது, ஒவ்வொரு நெடுவரிசையும் ஒரு முன் வரையறுக்கப்பட்ட மேட்ரிக்ஸால் பெருக்கப்படும் குறியீட்டின் புதிய தொகுதி.

இது மிகவும் சிக்கலான செயல்முறையாகும், இதற்கு பல மேம்பட்ட கணிதம் தேவைப்படுகிறது.

சைஃபர் நெடுவரிசைகள் கலக்கப்பட்டு, மற்றொரு தொகுதியைக் கொண்டு வருவதைத் தெரிந்து கொள்ளுங்கள்.

இறுதியாக, இது வட்ட விசையை தொகுதிக்குச் சேர்க்கும் (ஆரம்ப விசை மூன்றாவது படியில் இருந்தது போல).

பின்னர், நீங்கள் செய்ய வேண்டிய சுற்றுகளின் எண்ணிக்கையின் அடிப்படையில் துவைக்க மற்றும் மீண்டும் செய்யவும்.

செயல்முறை இன்னும் பல முறை தொடர்கிறது, இது உங்களுக்கு மறைக்குறியீட்டை வழங்குகிறது தீவிரமாக வேறுபட்டது எளிய உரையிலிருந்து.

அதை மறைகுறியாக்க, முழு விஷயத்தையும் தலைகீழாகச் செய்யுங்கள்!

AES குறியாக்க வழிமுறையின் ஒவ்வொரு கட்டமும் ஒரு முக்கியமான செயல்பாட்டைச் செய்கிறது.

அனைத்து படிகளும் ஏன்?

ஒவ்வொரு சுற்றுக்கும் வெவ்வேறு விசையைப் பயன்படுத்துவது மிகவும் சிக்கலான முடிவை உங்களுக்கு வழங்குகிறது, நீங்கள் பயன்படுத்தும் முக்கிய அளவைப் பொருட்படுத்தாமல் எந்தவொரு மிருகத்தனமான தாக்குதலில் இருந்து உங்கள் தரவைப் பாதுகாப்பாக வைத்திருக்கும்.

பைட் மாற்று செயல்முறை தரவை நேரியல் வழியில் மாற்றியமைக்கிறது. இது மறைக்கிறது அசல் மற்றும் மறைகுறியாக்கப்பட்ட உறவு உள்ளடக்கம்.

வரிசைகளை மாற்றுவது மற்றும் நெடுவரிசைகளை கலப்பது தரவை பரப்புங்கள். பரிமாற்றம் தரவை கிடைமட்டமாக பரப்புகிறது, அதே நேரத்தில் கலவை செங்குத்தாக செய்கிறது.

பைட்டுகளை இடமாற்றம் செய்வதன் மூலம், மிகவும் சிக்கலான குறியாக்கத்தைப் பெறுவீர்கள்.

இதன் விளைவாக ஒரு நம்பமுடியாத அதிநவீன குறியாக்க வடிவம் ரகசிய விசை இல்லாதவரை அதை ஹேக் செய்ய முடியாது.

AES குறியாக்கம் பாதுகாப்பானதா?

AES விசையின் சக்தியை நீங்கள் நம்புவதற்கு, செயல்முறை பற்றிய எங்கள் விளக்கம் போதுமானதாக இல்லை என்றால், AES எவ்வளவு பாதுகாப்பானது என்பதை அறிந்து கொள்வோம்.

நாங்கள் ஆரம்பத்தில் சொன்னது போல், தேசிய தரநிலைகள் மற்றும் தொழில்நுட்ப நிறுவனம் (NIST) மூன்று வகையான AES ஐ தேர்ந்தெடுத்தது: 128-பிட் AES, 192-bit மற்றும் 256-bit விசைகள்.

ஒவ்வொரு வகையும் இன்னும் அதே 128-பிட் தொகுதிகளைப் பயன்படுத்துகிறது, ஆனால் அவை 2 விஷயங்களில் வேறுபடுகின்றன.

முக்கிய நீளம்

தி முதல் வேறுபாடு ஒவ்வொரு பிட் விசைகளின் நீளத்திலும் உள்ளது.

மிக நீளமாக, ஏஇஎஸ் 256-பிட் குறியாக்கம் வலுவானதை வழங்குகிறது குறியாக்க நிலை.

ஏனென்றால் 256-பிட் AES குறியாக்கத்திற்கு ஒரு ஹேக்கர் முயற்சிக்க வேண்டும் 2256 வெவ்வேறு சேர்க்கைகள் சரியானது சேர்க்கப்பட்டுள்ளதா என்பதை உறுதிப்படுத்த.

இந்த எண்ணை நாம் வலியுறுத்த வேண்டும் வானியல் ரீதியாக பெரியது. அது ஒரு மொத்தம் 78 இலக்கங்கள்!

இது எவ்வளவு பெரியது என்று உங்களுக்கு இன்னும் புரியவில்லை என்றால், அதை இப்படிப் பார்ப்போம். அது அவ்வளவு பெரியது அதிவேகமாக அதிக காணக்கூடிய பிரபஞ்சத்தில் உள்ள அணுக்களின் எண்ணிக்கையை விட.

வெளிப்படையாக, தேசிய பாதுகாப்பு மற்றும் பிற தரவுகளைப் பாதுகாக்கும் நலனில், அமெரிக்க அரசு 128- அல்லது 256-பிட் குறியாக்க செயல்முறை தேவைப்படுகிறது முக்கியமான தரவுகளுக்கு.

AES-256, இது a முக்கிய நீளம் 256 பிட்கள், மிகப்பெரிய பிட் அளவை ஆதரிக்கிறது மற்றும் தற்போதைய கம்ப்யூட்டிங் சக்தி தரங்களின் அடிப்படையில் முரட்டு சக்தியால் நடைமுறையில் உடைக்க முடியாதது, இன்றைய நிலவரப்படி, வலுவான குறியாக்க தரநிலை உள்ளது.

| முக்கிய அளவு | சாத்தியமான சேர்க்கைகள் |

| 1 பிட் | 2 |

| 2 பிட்கள் | 4 |

| 4 பிட்கள் | 16 |

| 8 பிட்கள் | 256 |

| 16 பிட்கள் | 65536 |

| 32 பிட்கள் | 4.2 x 109 |

| 56 பிட்கள் (DES) | 7.2 x 1016 |

| 64 பிட்கள் | 1.8 x 1019 |

| 128 பிட்கள் (AES) | 3.4 x 1038 |

| 192 பிட்கள் (AES) | 6.2 x 1057 |

| 256 பிட்கள் (AES) | 1.1 x 1077 |

குறியாக்க சுற்றுகள்

தி இரண்டாவது வேறுபாடு இந்த மூன்று AES வகைகளுக்கு இடையில் அது செல்லும் குறியாக்கச் சுற்றுகளின் எண்ணிக்கையில் உள்ளது.

128-பிட் AES குறியாக்கம் பயன்படுத்துகிறது 10 சுற்றுகள், AES 192 பயன்படுத்துகிறது 12 சுற்றுகள், மற்றும் AES 256 பயன்படுத்துகிறது 14 சுற்றுகள்.

நீங்கள் யூகித்தபடி, நீங்கள் அதிக சுற்றுகளைப் பயன்படுத்தினால், குறியாக்கம் மிகவும் சிக்கலானதாகிறது. இது முக்கியமாக AES 256 ஐ மிகவும் பாதுகாப்பான AES செயலாக்கமாக மாற்றுகிறது.

ப

ஒரு நீண்ட விசை மற்றும் அதிக சுற்றுகள் அதிக செயல்திறன் மற்றும் அதிக வளங்கள்/சக்தி தேவைப்படும்.

AES 256 பயன்படுத்துகிறது 40% அதிக கணினி வளங்கள் AES 192 ஐ விட.

இதனால்தான் 256-பிட் மேம்பட்ட குறியாக்க தரநிலை சிறந்தது அதிக உணர்திறன் சூழல்கள், முக்கியமான தரவுகளைக் கையாளும் போது அரசாங்கத்தைப் போல.

இவை வழக்குகள் வேகம் அல்லது சக்தியை விட பாதுகாப்பு முக்கியம்.

ஹேக்கர்கள் AES 256 ஐ உடைக்க முடியுமா?

தி பழைய 56-பிட் DES விசையை ஒரு நாளுக்குள் கிராக் செய்யலாம். ஆனால் AES க்கு? அது எடுக்கும் பில்லியன் ஆண்டுகள் இன்று நம்மிடம் உள்ள கணினி தொழில்நுட்பத்தைப் பயன்படுத்தி உடைக்க.

ஹேக்கர்கள் இந்த வகையான தாக்குதலை முயற்சிப்பது கூட முட்டாள்தனமாக இருக்கும்.

சொன்னால், நாம் ஒப்புக் கொள்ள வேண்டும் எந்த குறியாக்க முறையும் முற்றிலும் பாதுகாப்பானது அல்ல.

AES ஐப் பார்த்த ஆராய்ச்சியாளர்கள் சில சாத்தியமான வழிகளைக் கண்டுபிடித்துள்ளனர்.

அச்சுறுத்தல் #1: தொடர்புடைய-முக்கிய தாக்குதல்கள்

2009-ல், சாத்தியமான தொடர்புடைய முக்கிய தாக்குதலை அவர்கள் கண்டுபிடித்தனர். முரட்டு சக்திக்கு பதிலாக, இந்த தாக்குதல்கள் நடக்கும் குறியாக்க விசையை குறிவைக்கவும்.

இந்த வகை குறியாக்க பகுப்பாய்வு ஒரு மறைக்குறியீட்டை வெவ்வேறு விசைகளைப் பயன்படுத்தி எவ்வாறு செயல்படுகிறது என்பதைக் கவனிப்பதன் மூலம் அதை உடைக்க முயற்சிக்கும்.

அதிர்ஷ்டவசமாக, தொடர்புடைய முக்கிய தாக்குதல் ஒரு அச்சுறுத்தல் மட்டுமே AES அமைப்புகளுக்கு. ஹேக்கருக்கு இரண்டு செட் சாவிகளுக்கிடையேயான உறவு தெரிந்தால் (அல்லது சந்தேகப்பட்டால்) அது வேலை செய்யும் ஒரே வழி.

உறுதியாக இருங்கள், கிரிப்டோகிராஃபர்கள் இந்த தாக்குதல்களுக்குப் பிறகு அவற்றைத் தடுக்க AES முக்கிய அட்டவணையின் சிக்கலை விரைவாக மேம்படுத்தினர்.

அச்சுறுத்தல் #2: தெரிந்த-விசை வேறுபடுத்தும் தாக்குதல்

மிருகத்தனமான சக்தியைப் போலல்லாமல், இந்த தாக்குதல் a தெரிந்த விசை குறியாக்கத்தின் கட்டமைப்பை புரிந்துகொள்ள.

இருப்பினும், ஹேக் AES 128 இன் எட்டு சுற்று பதிப்பை மட்டுமே குறிவைத்தது, நிலையான 10-சுற்று பதிப்பு அல்ல. எனினும், இது ஒரு பெரிய அச்சுறுத்தல் அல்ல.

அச்சுறுத்தல் #3: பக்க-சேனல் தாக்குதல்கள்

இது AES எதிர்கொள்ளும் முக்கிய ஆபத்து. இது முயற்சிப்பதன் மூலம் வேலை செய்கிறது எந்த தகவலையும் எடுக்கவும் அமைப்பு கசிந்து வருகிறது.

ஹேக்கர்கள் கேட்கலாம் ஒலிகள், மின்காந்த சமிக்ஞைகள், நேர தகவல் அல்லது மின் நுகர்வு பாதுகாப்பு வழிமுறைகள் எவ்வாறு செயல்படுகின்றன என்பதைக் கண்டுபிடிக்க முயற்சிக்கவும்.

பக்க-சேனல் தாக்குதல்களைத் தடுக்க சிறந்த வழி தகவல் கசிவை நீக்குதல் அல்லது கசிந்த தரவை மறைத்தல் (கூடுதல் மின்காந்த சமிக்ஞைகள் அல்லது ஒலிகளை உருவாக்குவதன் மூலம்).

அச்சுறுத்தல் #4: விசையை வெளிப்படுத்துகிறது

பின்வருவனவற்றைச் செய்வதன் மூலம் இதை நிரூபிக்க போதுமானது:

- வலுவான கடவுச்சொற்கள்

- மல்டிஃபாக்டர் அங்கீகாரம்

- ஃபயர்வால்கள்

- வைரஸ் தடுப்பு மென்பொருள்

மேலும், உங்கள் ஊழியர்களுக்கு கல்வி கற்பிக்கவும் சமூக பொறியியல் மற்றும் ஃபிஷிங் தாக்குதல்களுக்கு எதிராக.

AES குறியாக்கத்தின் நன்மைகள்

குறியாக்கத்திற்கு வரும்போது, முக்கிய மேலாண்மை முக்கியமானது. எடுத்துக்காட்டாக, AES வெவ்வேறு முக்கிய அளவுகளைப் பயன்படுத்துகிறது, பொதுவாகப் பயன்படுத்தப்படுவது 128, 192 மற்றும் 256 பிட்கள்.

முக்கிய தேர்வு செயல்முறையானது சீரற்ற தன்மை மற்றும் கணிக்க முடியாத தன்மை போன்ற விதிகளின் அடிப்படையில் பாதுகாப்பான விசையை உருவாக்குவதை உள்ளடக்குகிறது.

கூடுதலாக, குறியாக்க விசைகள், சைஃபர் விசைகள் என்றும் அழைக்கப்படுகின்றன, அவை தரவை குறியாக்க மற்றும் மறைகுறியாக்க பயன்படுத்தப்படுகின்றன. மேம்பட்ட குறியாக்க செயல்முறை ஒரு சுற்று விசையையும் உள்ளடக்கியது, இது குறியாக்க செயல்பாட்டின் போது அசல் விசையிலிருந்து உருவாக்கப்படுகிறது.

இருப்பினும், ஒரு முக்கிய மீட்பு தாக்குதல் அல்லது பக்க சேனல் தாக்குதல் குறியாக்க அமைப்பின் பாதுகாப்பை சமரசம் செய்யலாம்.

அதனால்தான் பாதுகாப்பு அமைப்புகள் மிக உயர்ந்த அளவிலான பாதுகாப்பை உறுதிப்படுத்த இராணுவ-தர குறியாக்கம் மற்றும் பல காரணி அங்கீகாரத்தைப் பயன்படுத்துகின்றன.

AES இன் குறியாக்க செயல்முறை புரிந்து கொள்ள ஒப்பீட்டளவில் எளிதானது. இது அனுமதிக்கிறது எளிதாக செயல்படுத்த, அதே போல் உண்மையில் விரைவான குறியாக்கம் மற்றும் மறைகுறியாக்க நேரம்.

மேலும், AES குறைவான நினைவகம் தேவை மற்ற வகை குறியாக்கத்தை விட (DES போன்றவை).

இறுதியாக, உங்களுக்கு கூடுதல் பாதுகாப்பு தேவைப்படும்போதெல்லாம், உங்களால் முடியும்பல்வேறு பாதுகாப்பு நெறிமுறைகளுடன் AES ஐ இணைக்கவும் WPA2 அல்லது SSL போன்ற மறைகுறியாக்கம் போன்றவை.

AES vs ChaCha20

மற்ற வகை குறியாக்கங்களை நிரப்ப ஏஈஎஸ் சில வரம்புகளைக் கொண்டுள்ளது.

பெரும்பாலான நவீன கணினிகளுக்கு AES அற்புதமானது என்றாலும், அது தான் எங்கள் தொலைபேசிகள் அல்லது டேப்லெட்களில் உருவாக்கப்படவில்லை.

இதனால்தான் AES பொதுவாக மொபைல் சாதனங்களில் மென்பொருள் (வன்பொருளுக்கு பதிலாக) மூலம் செயல்படுத்தப்படுகிறது.

இருப்பினும், AES இன் மென்பொருள் செயல்படுத்தல் அதிக பேட்டரி ஆயுள் எடுக்கும்.

ChaCha20 256-பிட் விசைகளையும் பயன்படுத்துகிறது. இது பல பொறியாளர்களால் உருவாக்கப்பட்டது Google இந்த இடைவெளியை நிரப்ப.

ChaCha20 இன் நன்மைகள்:

- அதிக CPU நட்பு

- செயல்படுத்த எளிதானது

- குறைந்த சக்தி தேவைப்படுகிறது

- கேச்-டைமிங் தாக்குதல்களுக்கு எதிராக மிகவும் பாதுகாப்பானது

- இது 256-பிட் விசையும் கூட

AES vs Twofish

டி.இ.க்களை மாற்றுவதற்காக அரசாங்கம் நடத்திய போட்டியில் இறுதி வீரர்களில் இருவர்.

தொகுதிகளுக்கு பதிலாக, Twofish ஒரு Feistel நெட்வொர்க்கைப் பயன்படுத்துகிறது. இது DES போன்ற பழைய தரநிலைகளின் ஒத்த ஆனால் மிகவும் சிக்கலான பதிப்பாகும்.

இன்று வரை, டூஃபிஷ் உடைக்கப்படாமல் உள்ளது. இதனால்தான் பலர் இது AES ஐ விட பாதுகாப்பானது என்று கூறுகின்றனர், நாங்கள் முன்னர் குறிப்பிட்ட சாத்தியமான அச்சுறுத்தல்களைக் கருத்தில் கொண்டு.

முக்கிய வேறுபாடு என்னவென்றால், முக்கிய நீளத்தைப் பொறுத்து குறியாக்கத்தின் சுற்றுகளின் எண்ணிக்கையை AES மாறுபடுகிறது, அதே நேரத்தில் ட்வோஃபிஷ் அதை ஒரு இடத்தில் வைத்திருக்கிறது நிலையான 16 சுற்றுகள்.

இருப்பினும், இரட்டை மீன் அதிக நினைவகம் மற்றும் சக்தி தேவைப்படுகிறது AES உடன் ஒப்பிடும்போது, மொபைல் அல்லது லோவர்-எண்ட் கம்ப்யூட்டிங் சாதனங்களைப் பயன்படுத்தும் போது இது மிகப்பெரிய வீழ்ச்சியாகும்.

FAQ

தீர்மானம்

தேசிய பாதுகாப்பு ஏஜென்சிக்கு AES 256 பிட் குறியாக்கம் போதுமானதாக இருந்தால், நாங்கள் அதன் பாதுகாப்பில் நம்பிக்கை வைக்க தயாராக இருக்கிறோம்.

இன்று கிடைக்கும் பல தொழில்நுட்பங்கள் இருந்தபோதிலும், AES பேக்கில் முதலிடத்தில் உள்ளது. எந்தவொரு நிறுவனமும் தங்கள் இரகசியத் தகவலைப் பயன்படுத்துவதற்கு இது போதுமானது.

குறிப்புகள்

- https://www.atpinc.com/blog/what-is-aes-256-encryption

- https://www.samiam.org/key-schedule.html

- https://www.youtube.com/watch?v=vFXgbEL7DhI

- https://digitalguardian.com/blog/social-engineering-attacks-common-techniques-how-prevent-attack

- https://www.consumer.ftc.gov/articles/how-recognize-and-avoid-phishing-scams