Advanced Encryption Standard (раней вядомы як Rijndael) - адзін са спосабаў шыфравання інфармацыі. Ён настолькі бяспечны, што нават грубая сіла не можа яго зламаць. Гэты ўдасканалены стандарт шыфравання выкарыстоўваецца Агенцтвам нацыянальнай бяспекі (АНБ) разам з рознымі галінамі, уключаючы інтэрнэт-банкінг. Такім чынам, што такое шыфраванне AES і як гэта працуе? Давайце даведаемся!

Кароткае змест: што такое шыфраванне AES-256? Шыфраванне AES-256 - гэта спосаб захаваць сакрэтныя паведамленні або інфармацыю ад людзей, якія не павінны бачыць іх. Шыфраванне AES-256 падобна на тое, што ў вашай скрыні звышмоцны замак, які можна адкрыць толькі вельмі спецыфічным ключом. Замок настолькі трывалы, што камусьці было б вельмі цяжка зламаць яго і адкрыць скрыню без патрэбнага ключа.

Што такое шыфраванне AES?

AES - гэта сучасны стандарт шыфравання даных. Ён не мае сабе роўных па ступені бяспекі і абароны, якія ён прапануе.

Давайце разбяром, што гэта ёсць. AES - гэта a

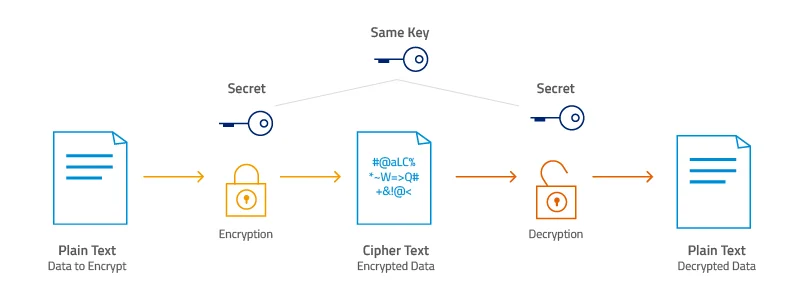

- Сіметрычнае шыфраванне ключом

- Блочны шыфр

Сіметрычнае шыфраванне супраць асіметрычнага

AES - гэта a сіметрычны тып шыфравання.

«Сіметрычны» азначае, што ён выкарыстоўвае адзін і той жа ключ для шыфравання і дэшыфравання інфармацыя Акрамя таго, абодва la адпраўшчык і атрымальнік дадзеных патрэбна копія, каб расшыфраваць шыфр.

З іншага боку, асіметрычны ключавыя сістэмы выкарыстоўваюць a розны ключ для кожнага з двух працэсаў: шыфравання і дэшыфравання.

AПеравага сіметрычных сістэм як AES яны нашмат хутчэй, чым асіметрычны адны. Гэта таму, што сіметрычныя ключавыя алгарытмы патрабуюць менш вылічальнай магутнасці.

Вось чаму лепш за ўсё выкарыстоўваць асіметрычныя ключы перадача знешніх файлаў. Сіметрычныя ключы лепш для ўнутранае шыфраванне.

Што такое блочныя шыфры?

Далей, AES - гэта тое, што ў свеце тэхналогій называюць a «блочны шыфр».

Гэта называецца «блок», таму што гэта тып шыфра падзяляе інфармацыю для шыфравання (вядомы як адкрыты тэкст) на раздзелы, якія называюцца блокамі.

Калі быць больш канкрэтным, AES выкарыстоўвае a 128-бітны памер блока.

Гэта азначае, што дадзеныя падзелены на a масіў чатыры на чатыры які змяшчае 16 байт. Кожны байт змяшчае восем біт.

Такім чынам, 16 байтаў, памножаных на 8 біт, дае a у агульнай складанасці 128 біт у кожным блоку.

Незалежна ад гэтага падзелу, ст памер зашыфраваных даных застаецца ранейшым. Іншымі словамі, 128 біт адкрытага тэксту даюць 128 біт зашыфраванага тэксту.

Сакрэт алгарытму AES

А цяпер трымайцеся за шапкі, таму што тут становіцца цікава.

Джоан Дэмен і Вінцэнт Рыджмен прынялі геніяльнае рашэнне выкарыстаць Сетка перастаноўкі замены (SPN) Алгарытм.

SPN працуе шляхам прымянення некалькі раундаў пашырэння ключа для шыфравання дадзеныя.

Пачатковы ключ выкарыстоўваецца для стварэння a серыя новых ключоў называецца «круглыя ключы».

Пазней мы даведаемся больш пра тое, як генеруюцца гэтыя круглыя ключы. Дастаткова сказаць, што некалькі раундаў мадыфікацыі кожны раз ствараюць новы ключ раунда.

З кожным раундам даныя становяцца ўсё больш і больш абароненымі, і становіцца ўсё цяжэй зламаць шыфраванне.

Чаму?

Таму што гэтыя раунды шыфравання робяць AES непранікальным! Ёсць проста занадта шмат раундаў што хакерам трэба прарвацца, каб расшыфраваць яго.

Скажыце так: Суперкампутару спатрэбіцца больш гадоў, чым меркаваны ўзрост Сусвету, каб узламаць код AES.

На сённяшні дзень AES практычна не пагражае.

Розныя даўжыні ключоў

Ёсць тры даўжыні ключоў шыфравання AES.

Кожная даўжыня ключа мае розную колькасць магчымых камбінацый клавіш:

- Даўжыня 128-бітнага ключа: 3.4 x 1038

- Даўжыня 192-бітнага ключа: 6.2 x 1057

- Даўжыня 256-бітнага ключа: 1.1 x 1077

У той час як даўжыня ключа гэтага метаду шыфравання адрозніваецца, яго памер блока - 128-біт (або 16 байт) – застаецца ранейшым.

Чаму розніца ў памеры ключа? Уся справа ў практычнасці.

Да прыкладу возьмем прыкладанне. Калі ён выкарыстоўвае 256-бітны AES замест AES 128, ён будзе патрабуюць большай вылічальнай магутнасці.

Практычны эфект будзе патрабуецца больш сырой магутнасці ад батарэі, таму ваш тэлефон разрадзіцца хутчэй.

Такім чынам, пры выкарыстанні AES 256-бітнае шыфраванне - гэта залаты стандарт, гэта проста немагчыма для штодзённага выкарыстання.

Дзе выкарыстоўваецца пашыраны стандарт шыфравання (AES)?

AES - адна з самых надзейных сістэм у свеце. Гэта шырока распаўсюджана ў розных галінах прамысловасці, якія маюць патрэбу ў вельмі высокім узроўні бяспекі.

Сёння бібліятэкі AES былі створаны для шматлікіх моў праграмавання, у тым ліку C, C++, Java, Javascript і Python.

Стандарт шыфравання AES таксама выкарыстоўваецца рознымі Праграмы для сціску файлаў уключаючы 7 Zip, WinZip і RAR, і сістэмы шыфравання дыскаў як BitLocker і FileVault; і файлавыя сістэмы, такія як NTFS.

Магчыма, вы ўжо выкарыстоўвалі яго ў паўсядзённым жыцці, не заўважаючы!

AES з'яўляецца жыццёва важным інструментам у шыфраванне базы дадзеных і VPN сістэмы.

Калі вы спадзяецеся на менеджэры пароляў, каб запомніць вашыя ўліковыя дадзеныя для ўваходу ў некалькі ўліковых запісаў, хутчэй за ўсё, вы ўжо сутыкаліся з AES!

Тыя праграмы абмену паведамленнямі, якімі вы карыстаецеся, напрыклад WhatsApp і Facebook Messenger? Так, яны таксама выкарыстоўваюць гэта.

Нават відэагульні як Grand Theft Auto IV выкарыстоўваць AES для абароны ад хакераў.

Набор інструкцый AES інтэграваны ў усе працэсары Intel і AMD, так што ваш ПК або ноўтбук ужо мае ўбудаваны і вам нічога не трэба рабіць.

І, вядома, не будзем забываць аб вашых праграмах банк створаны, каб дазволіць вам кіраваць сваімі фінансамі ў Інтэрнэце.

Пасля таго, як вы даведаецеся, як працуе шыфраванне AES, вы даведаецеся дыхаць значна лягчэй ведаючы, што ваша інфармацыя ў надзейных руках!

Гісторыя AES Encryption

AES пачаўся як адказ урад ЗША неабходна.

Яшчэ ў 1977 годзе федэральныя агенцтвы абапіраліся на DСтандарт шыфравання ata (DES) у якасці асноўнага алгарытму шыфравання.

Аднак да 1990-х гадоў DES ужо не быў дастаткова бяспечным, таму што яго можна было толькі ўзламаць 22 гадзін.

Так, урад абвясціў а публічны конкурс каб знайсці новую сістэму, якая праіснавала больш за 5 гадоў.

,en карысць гэтага адкрытага працэсу было тое, што кожны з прадстаўленых алгарытмаў шыфравання можа быць падвергнуты грамадскай бяспецы. Гэта азначала, што ўрад можа быць На 100% упэўнены што іх сістэма перамогі не мела бэкдора.

Больш за тое, урад максымізаваў свае шанцы, паколькі былі задзейнічаны розныя розумы і вочы выяўленне і выпраўленне недахопаў.

НАРЭШЦЕ, Шыфр Rijndael (ён жа сучасны Advanced Encryption Standard) стаў чэмпіёнам.

Rijndael быў названы ў гонар двух бельгійскіх крыптаграфаў, якія стварылі яго, Вінцэнт Рыджмен і Джоан Дэмен.

У 2002 годзе гэта было перайменаваны ў Advanced Encryption Standard і апублікаваны Нацыянальным інстытутам стандартаў і тэхналогій ЗША (NIST).

АНБ ухваліла алгарытм AES за яго здольнасць і бяспеку працы звышсакрэтная інфармацыя. ГЭТА паставіць AES на карту.

З тых часоў AES стала iгаліновы стандарт для шыфравання.

Яго адкрыты характар азначае, што праграмнае забеспячэнне AES можа быць выкарыстоўваецца як для дзяржаўных, так і для прыватных, камерцыйных і некамерцыйных прыкладанняў.

Як працуе AES 256?

Шыфраванне і дэшыфраванне з'яўляюцца фундаментальнымі будаўнічымі блокамі сучаснай бяспекі даных.

Шыфраванне прадугледжвае пераўтварэнне адкрытага тэксту ў зашыфраваны тэкст, у той час як дэшыфраванне - гэта адваротны працэс пераўтварэння зашыфраванага тэксту назад у адкрыты тэкст.

Каб дасягнуць гэтага, алгарытмы шыфравання выкарыстоўваюць камбінацыю этапаў апрацоўкі, уключаючы аперацыі замены і перастаноўкі, якія працуюць з масівам станаў.

Масіў стану мадыфікуецца серыяй раундавых версій, прычым колькасць раундаў вызначаецца памерам ключа шыфравання і памерам бітавага блока алгарытму.

Ключ шыфравання і ключ дэшыфравання патрабуюцца для пераўтварэння даных, прычым ключ шыфравання выкарыстоўваецца для стварэння зашыфраванага тэксту, а ключ дэшыфравання - для стварэння зыходнага адкрытага тэксту.

Удасканалены стандарт шыфравання (AES) выкарыстоўвае працэс пашырэння для стварэння раскладу ключоў і структуру сеткі, якая ўключае аперацыі замены байтаў і перастаноўкі для дасягнення абароны даных.

Да гэтага часу мы ведаем, што гэтыя алгарытмы шыфравання шыфруюць інфармацыю, якую яны абараняюць, і ператвараюць яе ў выпадковы беспарадак.

Я маю на ўвазе асноўны прынцып усяго шыфравання is кожны блок даных будзе заменены на іншы, у залежнасці ад ключа бяспекі.

але што дакладна робіць шыфраванне AES дастаткова бяспечным, каб лічыцца галіновым стандартам?

Агляд працэсу

У сучасны лічбавы век інтэрнэт-бяспека і бяспека дадзеных сталі галоўным прыярытэтам як для прыватных асоб, так і для арганізацый.

Урады ва ўсім свеце таксама надаюць вялікую ўвагу абароне канфідэнцыйнай інфармацыі і выкарыстоўваюць для гэтага розныя меры бяспекі.

Адной з такіх мер з'яўляецца выкарыстанне перадавых метадаў шыфравання для абароны дадзеных карыстальнікаў.

Шыфраванне дапамагае абараніць даныя ў стане спакою і падчас перадачы, пераўтвараючы іх у нечытэльны зашыфраваны тэкст, які можна расшыфраваць толькі з дапамогай ключа.

Выкарыстоўваючы шыфраванне для абароны даных, урады і іншыя арганізацыі могуць гарантаваць, што канфідэнцыйная інфармацыя застаецца бяспечнай і канфідэнцыйнай, нават калі яна трапляе ў чужыя рукі.

Надзейнасць шыфравання залежыць ад розных фактараў, такіх як даўжыня ключа шыфравання, колькасць раундаў і бяспека шыфравання.

Незалежна ад таго, ці з'яўляюцца гэта байтавыя або бітавыя даныя, шыфраванне адыгрывае вырашальную ролю ў падтрыманні бяспекі і канфідэнцыяльнасці даных.

Праходзіць алгарытм шыфравання AES некалькі раундаў шыфравання. Ён нават можа прайсці праз 9, 11 або 13 раундаў гэтага.

Кожны раунд уключае ў сябе тыя ж крокі, прыведзеныя ніжэй.

- Падзяліце дадзеныя на блокі.

- Пашырэнне ключа.

- Дадайце круглы ключ.

- Замена/замена байтаў.

- Перакласці шэрагі.

- Змяшайце слупкі.

- Зноў дадайце круглы ключ.

- Зрабіце ўсё нанова.

Пасля апошняга раунда алгарытм пройдзе яшчэ адзін раунд. У гэтым наборы алгарытм будзе выконваць крокі з 1 па 7 акрамя крок 6.

Ён змяняе 6-ы крок, таму што на дадзены момант гэта не дасць шмат чаго. Памятайце, што гэты працэс ужо праходзіў некалькі разоў.

Такім чынам, паўтарыце крок 6 залішняя. Аб'ём вылічальнай магутнасці, які спатрэбіцца для паўторнага змешвання слупкоў, проста не варты таго, бо будзе больш не змяняе істотна дадзеныя.

На дадзены момант даныя ўжо прайшлі наступныя этапы:

- 128-бітны ключ: 10 раундаў

- 192-бітны ключ: 12 раундаў

- 256-бітны ключ: 14 раундаў

Выхад?

да рandom набор пераблытаных знакаў гэта не будзе мець сэнсу для тых, хто не мае ключа AES.

Паглыблены погляд

Цяпер вы маеце ўяўленне аб тым, як ствараецца гэты сіметрычны блочны шыфр. Давайце больш падрабязна.

Па-першае, гэтыя алгарытмы шыфравання дадаюць пачатковы ключ у блок з дапамогай an Шыфр XOR («выключнае або»).

Гэты шыфр з'яўляецца аперацыя ўбуд працэсарнае абсталяванне.

Затым кожны байт дадзеных замянілі з іншым.

Гэта КРУЦЫЙНЫ крок будзе прытрымлівацца загадзя вызначанай табліцы пад назвай Ключавы графік Rijndael каб вызначыць, як выконваецца кожная замена.

Цяпер у вас ёсць набор новыя 128-бітныя круглыя ключы якія ўжо ўяўляюць сабой беспарадак з пераблытаных лістоў.

Па-трэцяе, прыйшоў час прайсці праз першы этап шыфравання AES. Алгарытм дадасць пачатковы ключ да новых круглых ключоў.

Цяпер вы атрымалі сваё 2. выпадковы шыфр.

Па-чацвёртае, алгарытм замяняе кожны байт з кодам па Rijndael S-box.

Цяпер прыйшоў час зрушыць шэрагі масіва 4×4.

- Першы шэраг застаецца на месцы.

- Другі радок перамяшчаецца на адно месца ўлева.

- Трэці шэраг ссоўваецца на два месцы.

- Нарэшце, чацвёрты перамяшчаецца на тры месцы.

Па-шостае, кожны слупок будзе памножаны на загадзя вызначаную матрыцу, якая зноў дасць вам a новы блок кода.

Мы не будзем удавацца ў падрабязнасці, таму што гэта вельмі складаны працэс, які патрабуе тон дасканалай матэматыкі.

Проста ведайце, што слупкі шыфра змешваюцца і аб'ядноўваюцца, каб атрымаць іншы блок.

Нарэшце, ён дадасць круглы ключ у блок (гэтак жа, як першапачатковы ключ быў на трэцім этапе).

Затым прамыйце і паўтарыце ў залежнасці ад колькасці раундаў, якія вам трэба зрабіць.

Працэс працягваецца яшчэ некалькі разоў, даючы вам зашыфраваны тэкст кардынальна розныя з адкрытага тэксту.

Каб расшыфраваць яго, зрабіце ўсё ў зваротным парадку!

Кожны этап алгарытму шыфравання AES выконвае важную функцыю.

Чаму ўсе крокі?

Выкарыстанне іншага ключа для кожнага раунда дае значна больш складаны вынік, захоўваючы вашы даныя ў бяспецы ад любой атакі грубай сілы незалежна ад памеру ключа, які вы выкарыстоўваеце.

Працэс замены байтаў змяняе даныя нелінейным чынам. Гэта хаваецца суадносіны паміж зыходным і зашыфраваным ўтрымання.

Зрушэнне радкоў і змешванне слупкоў будзе распаўсюджваць дадзеныя. Зрух распаўсюджвае даныя па гарызанталі, а змешванне - па вертыкалі.

Перастаўляючы байты, вы атрымаеце значна больш складанае шыфраванне.

У выніку а неверагодна складаная форма шыфравання які нельга ўзламаць, калі ў вас няма сакрэтнага ключа.

Ці бяспечнае шыфраванне AES?

Калі нашага апісання працэсу недастаткова, каб вы паверылі ў моц ключа AES, давайце паглыбімся ў тое, наколькі бяспечны AES.

Як мы ўжо казалі ў пачатку, Нацыянальны інстытут стандартаў і тэхналогій (NIST) выбраў тры віды AES: 128-бітныя ключы AES, 192-бітныя і 256-бітныя.

Кожны тып па-ранейшаму выкарыстоўвае тыя ж 128-бітныя блокі, але яны адрозніваюцца 2 рэчамі.

Даўжыня ключа

,en першае адрозненне ляжыць у даўжыні кожнага з бітавых ключоў.

Як самы доўгі, AES 256-бітнае шыфраванне забяспечвае самае моцнае ўзровень шыфравання.

Гэта адбываецца таму, што для 256-бітнага шыфравання AES спатрэбіцца хакер 2256 розных камбінацый каб уключыць правільны.

Мы павінны падкрэсліць гэтую колькасць астранамічна вялікі. Гэта усяго 78 лічбаў!

Калі вы ўсё яшчэ не разумееце, наколькі ён вялікі, скажам так. Ён такі вялікі, што гэта у геаметрычнай прагрэсіі вялікі чым колькасць атамаў у назіраным Сусвеце.

Відавочна, у інтарэсах абароны нацыянальнай бяспекі і іншых дадзеных урад ЗША патрабуе 128- або 256-бітнага працэсу шыфравання для канфідэнцыйных даных.

AES-256, які мае а даўжыня ключа 256 біт, падтрымлівае самы вялікі бітавы памер і практычна не можа быць зламаны грубай сілай на аснове сучасных стандартаў вылічальнай магутнасці, што робіць яго на сёння самым моцным стандартам шыфравання.

| Памер ключа | Магчымыя камбінацыі |

| 1 трохі | 2 |

| 2 біты | 4 |

| 4 біты | 16 |

| 8 біты | 256 |

| 16 біты | 65536 |

| 32 біты | 4.2 х 109 |

| 56 біт (DES) | 7.2 х 1016 |

| 64 біты | 1.8 х 1019 |

| 128 біт (AES) | 3.4 х 1038 |

| 192 біт (AES) | 6.2 х 1057 |

| 256 біт (AES) | 1.1 х 1077 |

Раунды шыфравання

,en другая розніца паміж гэтымі трыма разнавіднасцямі AES залежыць колькасць раундаў шыфравання, якія ён праходзіць.

Выкарыстоўваецца 128-бітнае шыфраванне AES 10 раўндаў, выкарыстоўвае AES 192 12 раўндаў, і выкарыстоўвае AES 256 14 раўндаў.

Як вы, напэўна, здагадаліся, чым больш раундаў вы выкарыстоўваеце, тым больш складаным становіцца шыфраванне. У асноўным гэта тое, што робіць AES 256 самай бяспечнай рэалізацыяй AES.

Злавіце

Больш доўгі ключ і больш раундаў запатрабуюць больш высокай прадукцыйнасці і больш рэсурсаў/магутнасці.

Выкарыстанне AES 256 На 40% больш сістэмных рэсурсаў чым AES 192.

Вось чаму лепш за ўсё падыходзіць 256-бітны стандарт Advanced Encryption асяроддзя высокай адчувальнасці, як урад, калі ён мае справу з канфідэнцыйнымі дадзенымі.

Гэта тыя выпадкі, калі бяспека важней, чым хуткасць або магутнасць.

Ці могуць хакеры ўзламаць AES 256?

,en стары 56-бітны ключ DES можа быць узламаны менш чым за суткі. Але для AES? Спатрэбілася б мільярды гадоў зламаць, выкарыстоўваючы вылічальныя тэхналогіі, якія мы маем сёння.

Хакерам было б па-дурному нават спрабаваць атакаваць гэты тып.

З улікам сказанага, мы павінны прызнаць ні адна сістэма шыфравання не з'яўляецца цалкам бяспечнай.

Даследчыкі, якія вывучалі AES, знайшлі некалькі патэнцыйных спосабаў увайсці.

Пагроза №1: атакі па звязаных ключах

У 2009 годзе яны выявілі магчымую атаку па звязаным ключы. Замест грубай сілы гэтыя атакі будуць мэта самога ключа шыфравання.

Гэты тып крыптааналізу будзе спрабаваць узламаць шыфр, назіраючы за тым, як ён працуе з выкарыстаннем розных ключоў.

На шчасце, атака звязанага ключа ёсць толькі пагроза да сістэм AES. Адзіны спосаб, якім гэта можа спрацаваць, - калі хакер ведае (або падазрае) сувязь паміж двума наборамі ключоў.

Будзьце ўпэўненыя, крыптаграфісты паспяшаліся палепшыць складанасць раскладу ключоў AES пасля гэтых нападаў, каб прадухіліць іх.

Пагроза №2: Атака па распазнаванні вядомага ключа

У адрозненне ад грубай сілы, гэтая атака выкарыстоўвала a вядомы ключ расшыфраваць структуру шыфравання.

Аднак хак быў накіраваны толькі на васьмізарадную версію AES 128, не стандартная 10-зарадная версія. аднак, гэта не вялікая пагроза.

Пагроза № 3: атакі па бакавым канале

Гэта галоўная рызыка, з якой сутыкаецца AES. Гэта працуе, спрабуючы збіраць любую інфармацыю сістэма цячэ.

Хакеры могуць слухаць гукі, электрамагнітныя сігналы, інфармацыя аб часе або спажыванне энергіі каб паспрабаваць высветліць, як працуюць алгарытмы бяспекі.

Лепшы спосаб прадухіліць атакі пабочных каналаў - гэта ліквідацыя ўцечак інфармацыі або маскіроўка ўцечкі дадзеных (шляхам генерацыі дадатковых электрамагнітных сігналаў або гукаў).

Пагроза №4: раскрыццё ключа

Гэта досыць лёгка даказаць, зрабіўшы наступнае:

- Надзейныя паролі

- Шматфактарная аўтэнтыфікацыя

- Брандмаўэры

- Антывіруснае праграмнае забеспячэнне

Акрамя таго, навучаць сваіх супрацоўнікаў супраць сацыяльнай інжынерыі і фішынгавых нападаў.

Перавагі шыфравання AES

Калі справа даходзіць да шыфравання, кіраванне ключамі мае вырашальнае значэнне. AES, напрыклад, выкарыстоўвае розныя памеры ключоў, найбольш часта выкарыстоўваюцца 128, 192 і 256 біт.

Працэс выбару ключа ўключае ў сябе стварэнне бяспечнага ключа на аснове набору правілаў, такіх як выпадковасць і непрадказальнасць.

Акрамя таго, ключы шыфравання, таксама вядомыя як ключы шыфравання, выкарыстоўваюцца для шыфравання і дэшыфравання даных. Пашыраны працэс шыфравання таксама ўключае круглы ключ, які ствараецца з зыходнага ключа падчас працэсу шыфравання.

Аднак атака па аднаўленні ключа або атака па бакавым канале можа паставіць пад пагрозу бяспеку сістэмы шыфравання.

Вось чаму сістэмы бяспекі часта выкарыстоўваюць ваеннае шыфраванне і шматфактарную аўтэнтыфікацыю для забеспячэння найвышэйшага ўзроўню абароны.

Працэс шыфравання AES адносна просты для разумення. Гэта дазваляе лёгкая рэалізацыя, а таксама сапраўды хуткі час шыфравання і дэшыфравання.

Акрамя таго, AES патрабуе менш памяці чым іншыя тыпы шыфравання (напрыклад, DES).

Нарэшце, кожны раз, калі вам патрабуецца дадатковы ўзровень бяспекі, вы можаце напрлёгка спалучаць AES з рознымі пратаколамі бяспекі як WPA2 або нават іншыя тыпы шыфравання, як SSL.

AES супраць ChaCha20

AES мае некаторыя абмежаванні, якія спрабавалі запоўніць іншыя тыпы шыфравання.

У той час як AES з'яўляецца фантастычным для большасці сучасных кампутараў, гэта не ўбудаваны ў нашы тэлефоны або планшэты.

Вось чаму AES звычайна рэалізуецца праз праграмнае забеспячэнне (замест апаратнага забеспячэння) на мабільных прыладах.

Аднак праграмная рэалізацыя AES займае занадта шмат часу аўтаномнай працы.

ChaCha20 таксама выкарыстоўвае 256-бітныя ключы. Ён быў распрацаваны некалькімі інжынерамі з Google каб запоўніць гэты прабел.

Перавагі ChaCha20:

- Больш зручная для працэсара

- Прасцей у рэалізацыі

- Патрабуецца менш энергіі

- Больш бяспечны ад атак кэш-таймінгу

- Гэта таксама 256-бітны ключ

AES супраць Twofish

Twofish быў адным з фіналістаў конкурсу, які ўрад правёў на замену DE.

Замест блокаў Twofish выкарыстоўвае сетку Feistel. Гэта азначае, што гэта падобная, але больш складаная версія старых стандартаў, такіх як DES.

Да сённяшняга дня Twofish застаецца непарушным. Вось чаму многія кажуць, што гэта бяспечней, чым AES, улічваючы патэнцыйныя пагрозы, пра якія мы згадвалі раней.

Галоўнае адрозненне заключаецца ў тым, што AES змяняе колькасць раундаў шыфравання ў залежнасці ад даўжыні ключа, у той час як Twofish падтрымлівае яго на канстанта 16 патронаў.

Аднак Twofish патрабуецца больш памяці і энергіі у параўнанні з AES, што з'яўляецца яго самым вялікім падзеннем, калі справа даходзіць да выкарыстання мабільных або ніжэйшых вылічальных прылад.

Часта задаваныя пытанні

заключэнне

Калі 256-бітнае шыфраванне AES дастаткова добрае для Агенцтва нацыянальнай бяспекі, мы больш чым гатовы верыць у яго бяспеку.

Нягледзячы на мноства даступных сёння тэхналогій, AES застаецца ў верхняй частцы пакета. Гэта дастаткова добра для любой кампаніі, каб выкарыстоўваць яе для сваёй звышсакрэтнай інфармацыі.

Спасылкі

- https://www.atpinc.com/blog/what-is-aes-256-encryption

- https://www.samiam.org/key-schedule.html

- https://www.youtube.com/watch?v=vFXgbEL7DhI

- https://digitalguardian.com/blog/social-engineering-attacks-common-techniques-how-prevent-attack

- https://www.consumer.ftc.gov/articles/how-recognize-and-avoid-phishing-scams